Un nouveau groupe de piratage APT nommé « AtlasCross » cible les organisations avec des leurres de phishing se faisant passer pour la Croix-Rouge américaine pour diffuser des logiciels malveillants par porte dérobée.

La société de cybersécurité NSFocus a identifié deux chevaux de Troie jusqu’alors non documentés, DangerAds et AtlasAgent, associés aux attaques du nouveau groupe APT.

NSFocus rapporte que les pirates d’AtlasCross sont sophistiqués et évasifs, empêchant les chercheurs de déterminer leur origine.

« Après une étude approfondie du processus d’attaque, NSFOCUS Security Labs a découvert que cet attaquant APT est assez différent des caractéristiques connues des attaquants en termes de flux d’exécution, de pile technologique d’attaque, d’outils d’attaque, de détails de mise en œuvre, d’objectifs d’attaque, de tendance comportementale et autres. principaux indicateurs d’attribution, » explique NSFocus.

« Le niveau technique et l’attitude prudente dont a fait preuve cet attaquant lors de cette activité méritent également l’attention. »

Chaîne d’attaque AtlasCross

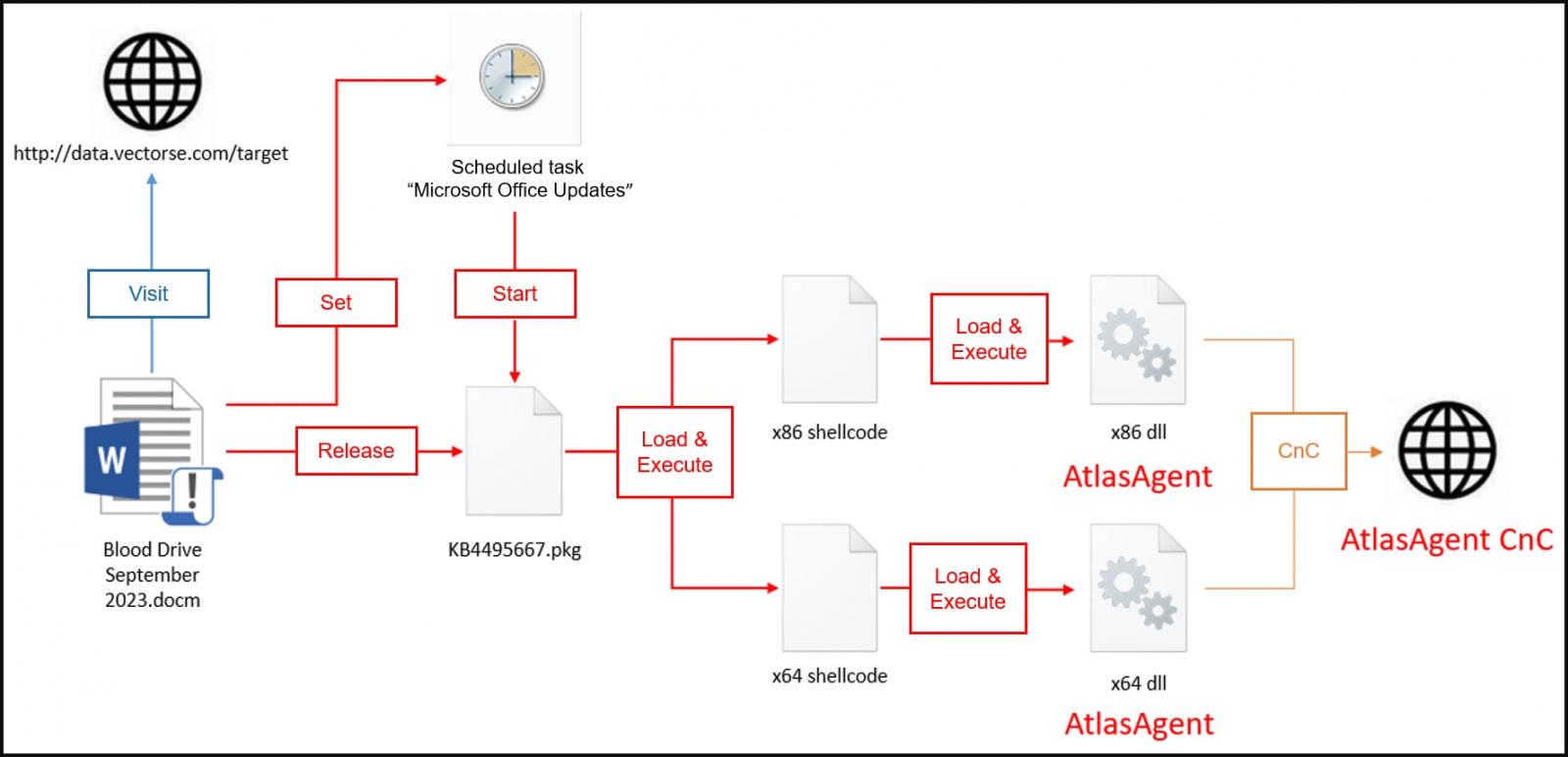

Les attaques AtlassCross commencent par un message de phishing prétendant provenir de la Croix-Rouge américaine, demandant au destinataire de participer à une « collecte de sang de septembre 2023 ».

Ces e-mails contiennent une pièce jointe d’un document Word (.docm) prenant en charge les macros qui invite la victime à cliquer sur « Activer le contenu » pour afficher le contenu masqué.

Cependant, cela déclenchera des macros malveillantes qui infecteront l’appareil Windows avec les logiciels malveillants DangerAds et AtlasAgent.

Les macros extraient d’abord une archive ZIP sur l’appareil Windows pour déposer un fichier nommé KB4495667.pkg, qui est le profileur système DangerAds et le chargeur de logiciels malveillants. Une tâche planifiée nommée « Mises à jour Microsoft Office » est créée pour lancer DangerAds quotidiennement pendant trois jours.

DangerAds fonctionne comme un chargeur, évaluant l’environnement hôte et exécutant un shellcode intégré si des chaînes spécifiques sont trouvées dans le nom d’utilisateur ou le nom de domaine du système, un exemple de la portée de ciblage étroite d’AtlasCross.

Finalement, DangerAds charge x64.dll, qui est le cheval de Troie AtlasAgent, la charge utile finale livrée lors de l’attaque.

Détails de l’agent Atlas

AtlasAgent est un cheval de Troie C++ personnalisé et ses fonctions principales incluent l’extraction des détails de l’hôte et du processus, l’empêchement du lancement de plusieurs programmes, l’exécution de code shell supplémentaire sur la machine compromise et le téléchargement de fichiers à partir des serveurs C2 de l’attaquant.

Lors du premier lancement, le logiciel malveillant envoie des informations aux serveurs de l’attaquant, notamment le nom de l’ordinateur local, les informations sur la carte réseau, l’adresse IP locale, les informations sur la carte réseau, l’architecture et la version du système d’exploitation, ainsi qu’une liste des processus en cours d’exécution.

Les serveurs de l’attaquant répondront alors avec des commandes à exécuter par AtlasAgent, ce qui peut être effectué à l’aide de nouveaux threads ou au sein de l’un des processus existants, ce qui rendra plus difficile la détection et l’arrêt des outils de sécurité.

De plus, AtlasAgent prend en charge les commandes suivantes :

- Obtenir des informations sur le système informatique

- Coque inversée

- Obtenir des données de CnC et les stocker dans le fichier spécifié

- Champ de débogage

- Mettez le programme en pause pendant un certain temps à l’aide de la fonction Sommeil.

- Obtenir des informations sur le processus

- Injecter le shellcode dans un nouveau thread du processus spécifié

- La fonction de paramètre doit être implémentée.

- Exécutez le shellcode directement ; ou créez un thread pour exécuter le shellcode dans ce processus

- Sortir de la circulation

- Injecter un shellcode ou une commande dans un thread dans le processus spécifié

- Créer un mutex

- Cycle de sortie

Bien que le rapport de NSFocus soit le premier à détailler le nouveau groupe de piratage, AtlasCross reste une menace largement inconnue qui opère sur des motivations peu claires et une portée de ciblage obscure.

Le ciblage sélectif des acteurs malveillants, leurs chevaux de Troie sur mesure et leurs chargeurs de logiciels malveillants, combinés à une préférence pour les méthodes d’infection discrètes plutôt que efficaces, leur ont permis d’opérer sans être détectés pendant une durée indéfinie.