Google a laissé les utilisateurs d’Android perplexes après que la mise à jour la plus récente de l’application mobile de Google ait fait précéder les liens partagés depuis l’application d’un mystérieux domaine « search.app ».

Étant donné que l’application Google est un portail de recherche sur le Web populaire pour les utilisateurs d’Android et qu’elle propose un fil d’actualités au contenu personnalisé appelé Google Discover, elle a suscité l’inquiétude de ceux qui ont remarqué les nouveaux liens.

Quels sont ces mystérieux recherche.app links?

Le 6 novembre 2024, Google a déployé la version Android 15.44.27.28.arm64 de son application. À peu près au même moment, la société a également déployé des mises à jour pour Chrome (Android). [1, 2] « à un petit pourcentage d’utilisateurs. »

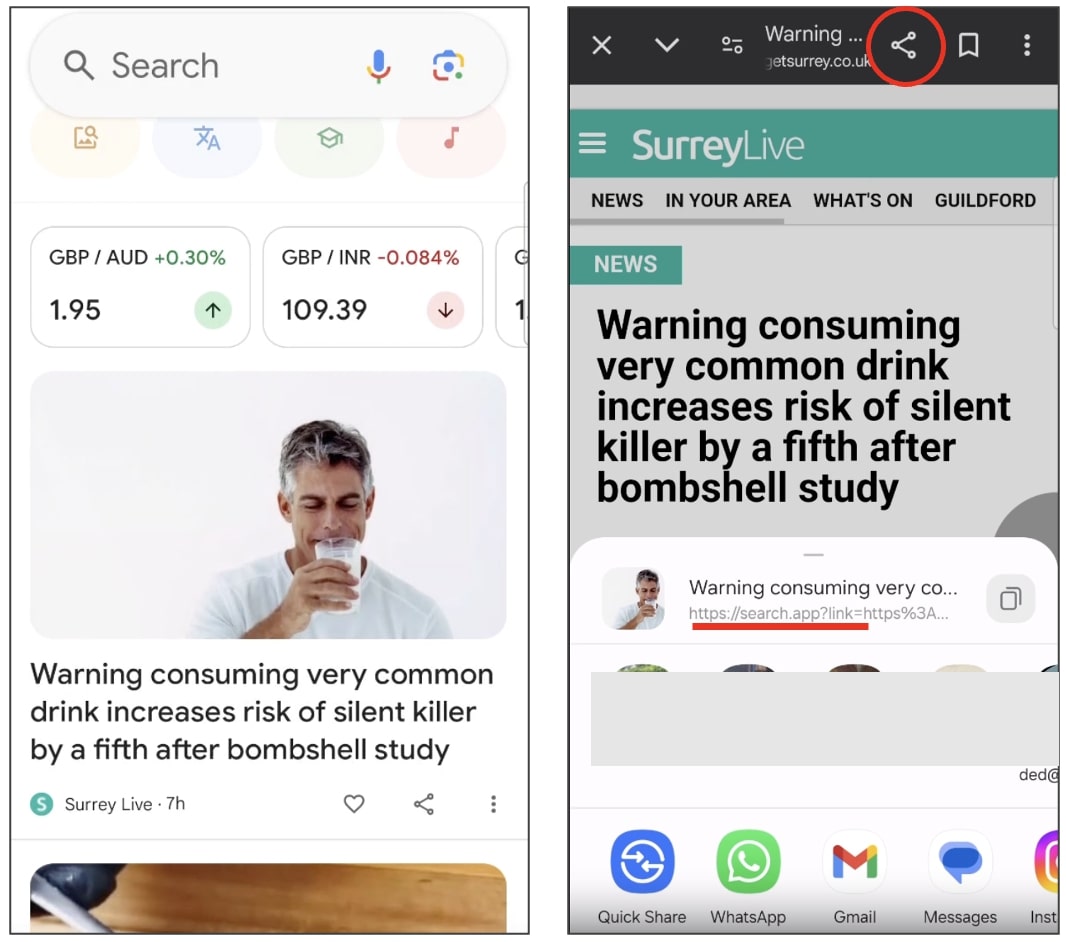

Depuis lors, les liens affichés dans le navigateur Chromium intégré à l’application de Google, lorsqu’ils sont partagés en externe, sont précédés d’un domaine « search.app ».

BleepingComputer a remarqué ce comportement peu de temps après la mise à jour de notre application Google et nous l’admettons, la vue d’un domaine mystérieux nous a d’abord alarmés. Notre appareil a-t-il été compromis par un logiciel publicitaire ?

Nos préoccupations sont reprises par d’autres utilisateurs sur Reddit cette semaine.

« Récemment (il y a quelques jours), j’ai remarqué que chaque lien partagé depuis le navigateur Web intégré à l’application Google utilise le domaine ‘search.app' », demandé Utilisateur Reddit danilopiazza.

« Par exemple, en essayant de partager le lien vers la page d’accueil de Reddit, j’obtiens : https://search.app?link=https%3A%2F%2Fwww.reddit.com%2F&utm_campaign=…&utm_source=… »

« Est-ce une nouvelle fonctionnalité de l’application Google ? »

Un lecteur a répondu : « On dirait que c’est le cas. Je comprends aussi. Au début, je pensais que j’étais d’une manière ou d’une autre infecté par une sorte de malware, ou que d’une manière ou d’une autre, un paramètre avait été modifié à mon insu. »

Des messages similaires ont émergé de autres.

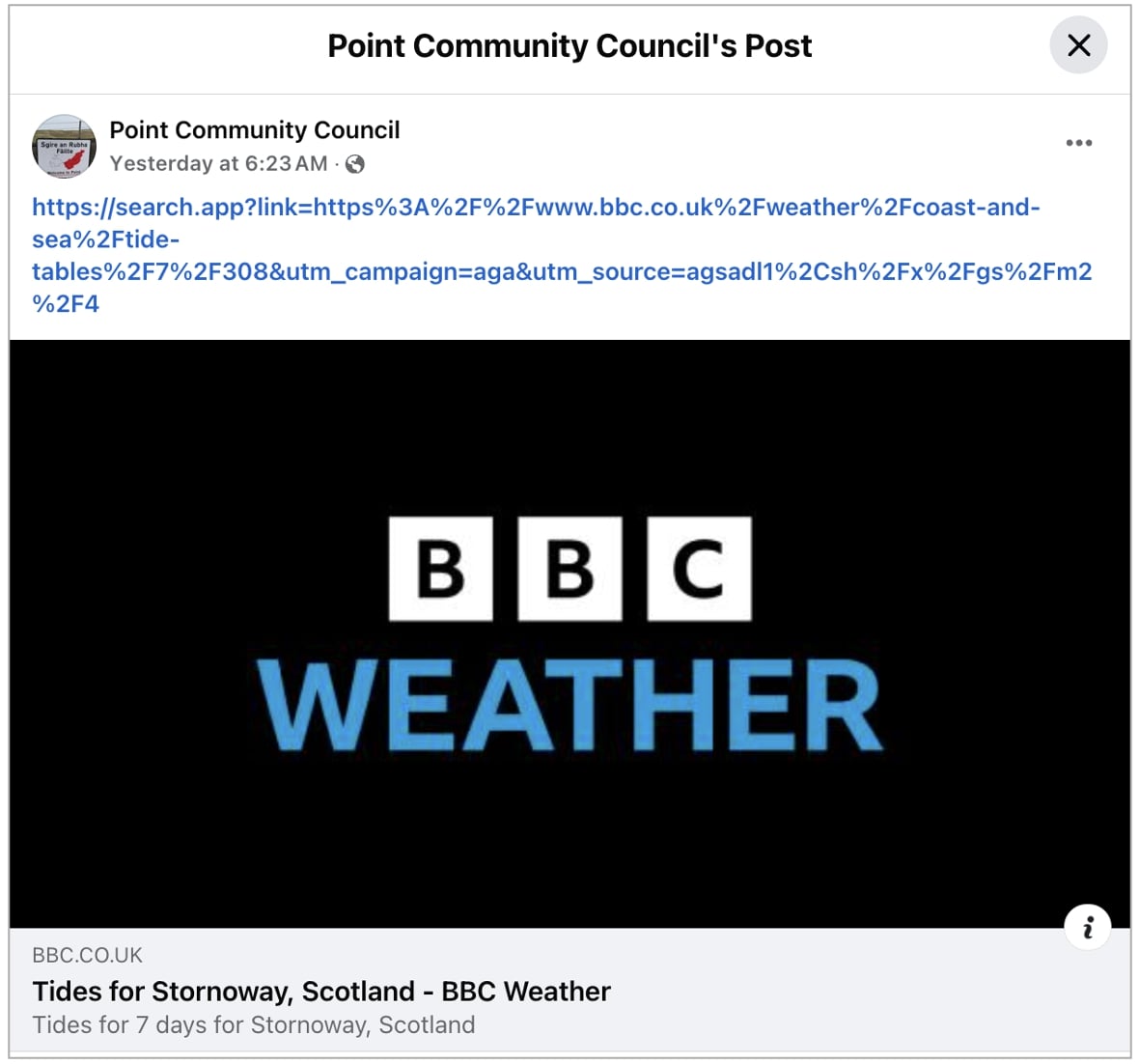

BleepingComputer a observé des liens partagés via des publications sur les réseaux sociaux sur X et Facebook via l’application Android de Google cette semaine portent également le domaine « search.app » :

Nous avons observé quelques messages plus anciens (à partir de juin 2024) sur les réseaux sociaux avec des liens search.app qui avaient une structure d’URL assez différente, par exemple https://recherche[.]app/ddc8Ap3W8nySXJ7bA

Search.app est-il sûr ?

En termes simples, recherche.app est un domaine de redirecteur d’URL, un peu comme t.co utilisé par X (anciennement Twitter), le réseau de Google g.coou Meta m.moi.

Faire précéder les liens de « https://search.app?link= » donnerait à Google une meilleure visibilité sur la manière dont les liens sont partagés en externe par les utilisateurs de l’application Google et OMS cliquent sur ces liens (c’est-à-dire référents).

En plus de collecter des analyses, en se plaçant entre les utilisateurs et les liens externes en utilisant le domaine « search.app », Google aurait désormais la possibilité de bloquer le trafic vers des domaines de phishing ou piratés, si un site Web devenait malveillant, ou dans le cas où les utilisateurs partagent en masse du contenu douteux entre eux (comme un site frauduleux).

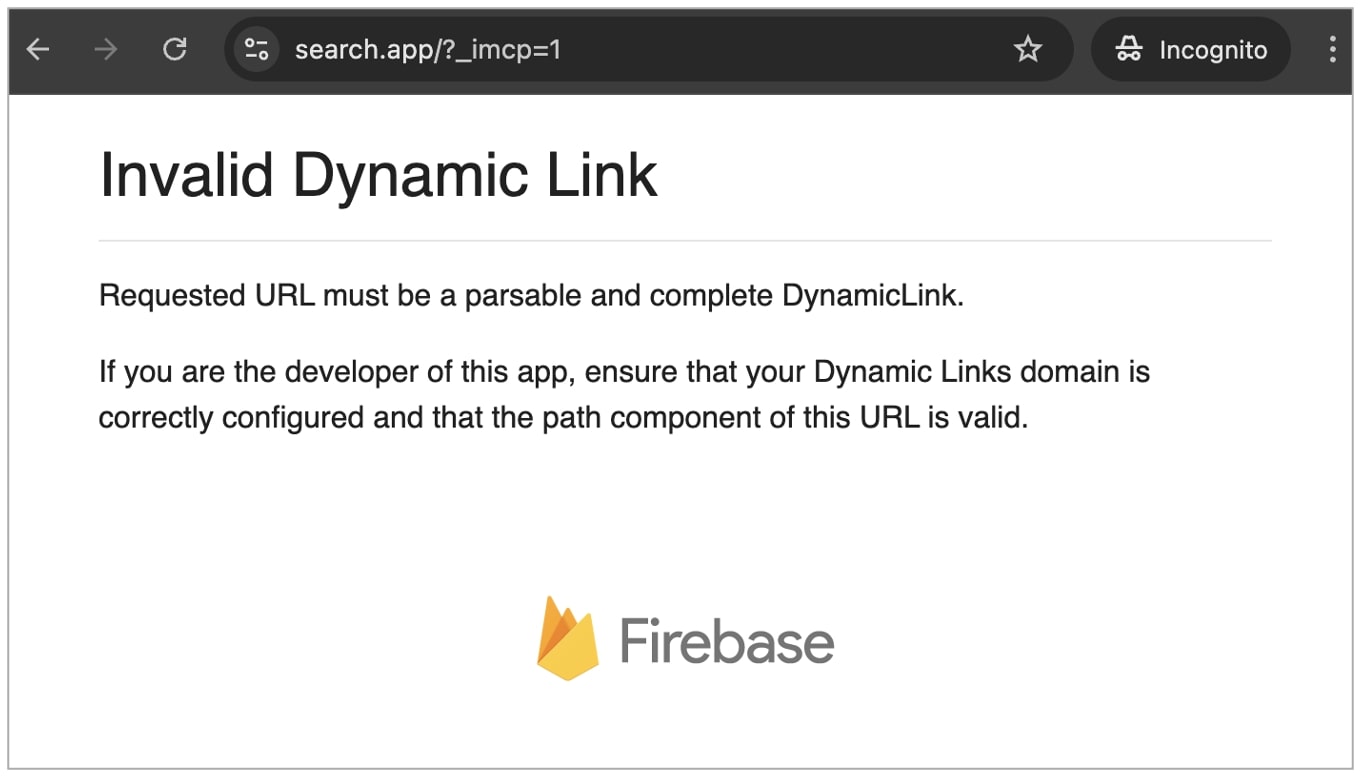

Lors de nos tests, la navigation vers search.app nous a directement amenés à une page « Lien dynamique invalide » avec un logo Firebase.

Firebase a été acquis en 2014 par Google et est devenu depuis « La plate-forme de développement mobile de Google qui vous permet de créer et de développer rapidement votre application. »

Nous avons remarqué un écran similaire lors de la navigation vers un autre domaine de Google : https://search.app.goo.gl/

Ironiquement, les liens dynamiques Firebase sont obsolète et devrait être fermé d’ici août 2025.

Les enregistrements WHOIS pour search.app et goo.gl indiquent Google LLC comme organisation déclarante et MarkMonitor comme bureau d’enregistrement.

Certificat SSL et hébergement partagé par plus d’une centaine de domaines

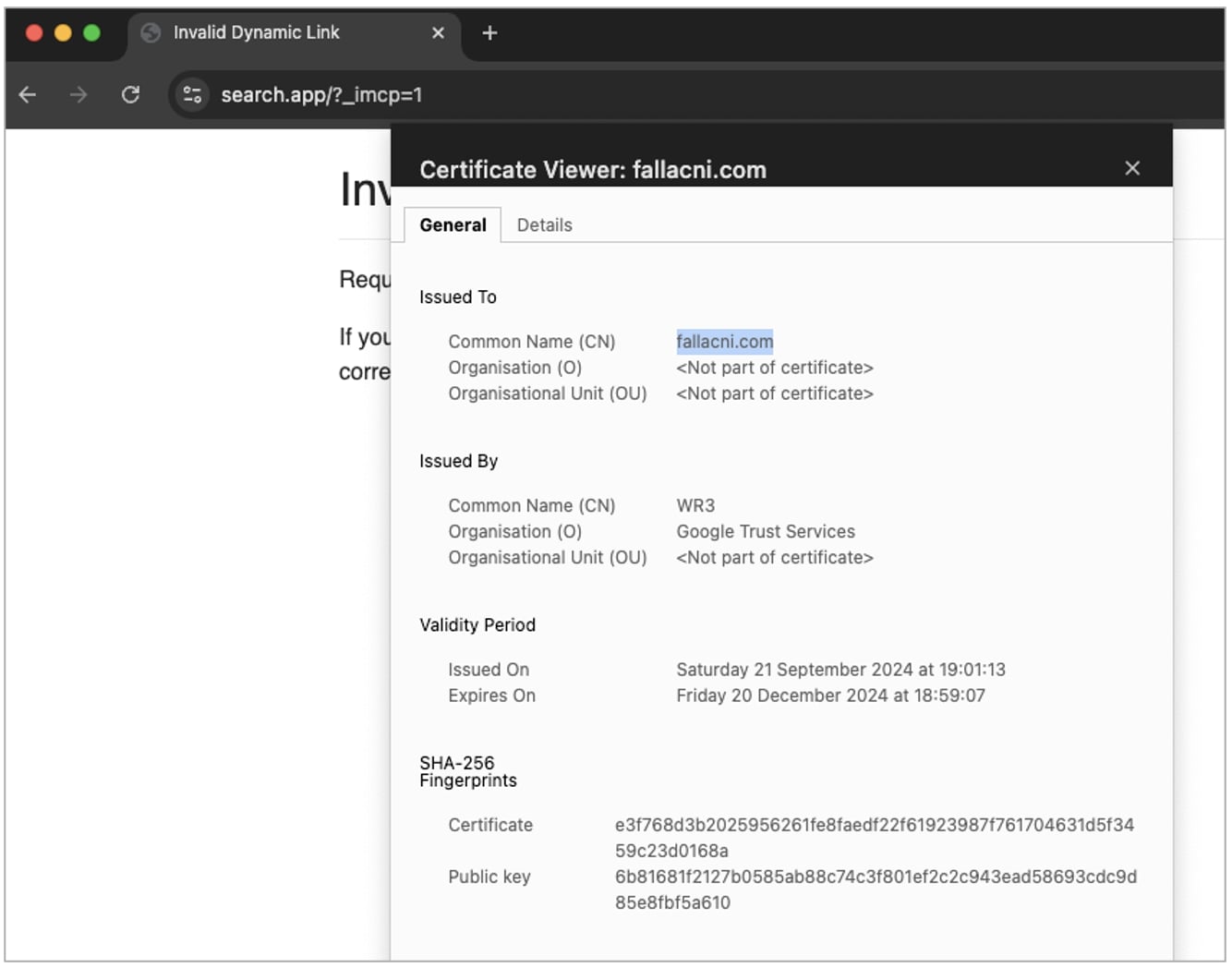

Après la publication de cet article, plusieurs lecteurs de BleepingComputer ont signalé une anomalie avec le certificat TLS émis pour le domaine « search.app ».

Pour ajouter à la confusion, le certificat de search.app a le nom commun (CN) défini sur fallacni.com, un site Web en français qui prétend vous aider à « trouver votre carte d’identité nationale ».

BleepingComputer a en outre remarqué que le même certificat SSL est utilisé par plus d’une centaine de domaines, illustrés ci-dessous, hébergés sur le même serveur Firebase (adresse IP 199.36.158.100).

fallacni.com vireum.com Meatton.go1pos.com digitley.co.in www.mcseat.es portfos.in app.eluminate.in dailypostbeat.com www.hertzog-psychologue.fr www.kanau.page venits.com www.weiwhite.com jzz.moi notes-dorées.io dollardelapaix.org ing-v3.sudahdistage.in marchandinstall.iomd.info recherche.app www.directions.healthcare jellyjam.io www.oeson.in www.cutrite.app api.onflix.app cmouse.app www.preaching.app doc-internal.dalek.rs miel.jp podium.tools www.dreamlin.com fireacademy.io mumbai.toobzgaming.com Risingstar.blackmint.io qanda.lien éditeur.agua.app aariz.moi lien.nibo.com.br site-result-auctions.farmgateauctions.com.au beta.inhouseorders.io typov.app www.azvn.app m.fiskal.app genesix.ai rejoindre.getostrich.app swan-business-bugfix.ingogodev.net compizza.lupi.delivery bm.fusheng.info preparhub.ca aller.holler.io réunion.skylar.ai easterbay.org investir.scoutout.io www.un-sichtbarespuren.de cronometro.net sur la lune.art www.scenid.com craftbyte.net coloryourvoice.com avantagecpo.com fouronetwo.equiem.mobi yo-dev.eparatodos.org fédéralcafe.5loyalty.com bstsst.com b.ejsa.io souscription.flitter.fr flyvendas.com.br flairtime.com cinemetric.app flyclub.app www.endevagames.com getpayify.app justpic.app selfy.ai omnamo.app davidvu.co.uk console.shopezy.app home.jooni.app gpso.se guicerpro.com démo.pricely.app speccon.cnfg.app collctiv.app productbacklog.dev app1.posible.in bookmark.undef.in jeyhid.com retro-it.com rakesfieldandpeach.com digitalnepalsolution.com ryandine.com dranandcardiocare.com desiderioalmansa.com vekend.com strozu.com hausasteri.com bishoyriad.com www.hardalplus.com deliveryhub.app éplise.com ultrasiteservices.co.uk reciproitsolutions.com

Il est possible que cela soit dû à l’utilisation de technologies SSL/TLS comme Indication du nom du serveur (SNI) qui permettent à plusieurs domaines d’être servis via HTTPS sur un serveur d’hébergement partagé, mais cela semble certainement irrégulier.

À titre de comparaison, le certificat du domaine search.app.goo.gl de Google affiche un CN défini sur « misc-sni.google.com » et 216.58.212.206 comme adresse IP de serveur.

Même si jusqu’à présent, le recherche.app Les URL de redirecteur semblent être sûres et officiellement exploitées par Google, le manque de documentation autour du domaine est étrange, tout comme l’absence de mention dans les journaux de modifications publics des projets open source de Google, tels qu’Android ou Chromium.

Le déploiement des mises à jour de l’application ne manquera pas d’alarmer encore plus d’utilisateurs dans les prochains jours, qui pourraient se demander si leur appareil se comporte de manière erratique ou s’il a été compromis par un logiciel malveillant.

Est-ce une tentative de Google d’imiter Apple News qui ajoute des liens vers des histoires externes avec https://apple.news?

Dans le passé, l’utilisation par Google Chrome d’étranges domaines GVT1.com a attiré l’attention même des chercheurs les plus compétents en raison du manque de documentation publique concernant ces domaines.

BleepingComputer a contacté Google pour commentaires avant la publication et nous attendons une réponse.

Mise à jour, 8 novembre 2024 à 10 h 35 HE : Ajout d’une section sur le certificat SSL ambigu présenté par search.app. C’est une histoire en développement.