Des milliers de pédophiles qui téléchargent et partagent du matériel d'abus sexuel sur mineur (CSAM) ont été identifiés grâce à des journaux de logiciels malveillants de vol d'informations divulgués sur le dark web, mettant en évidence une nouvelle dimension de l'utilisation d'informations d'identification volées dans les enquêtes des forces de l'ordre.

L'utilisation novatrice de l'ensemble de données a été réalisée par le groupe Insikt de Recorded Future, qui a partagé un rapport expliquant comment ils ont identifié 3 324 comptes uniques ayant accédé à des portails illégaux connus pour diffuser du matériel d'abus d'abus sexuels.

En exploitant d'autres données volées à la cible, les analystes d'Insikt ont pu suivre ces comptes jusqu'aux noms d'utilisateur sur diverses plateformes, déduire leurs adresses IP et même les informations système.

Ces informations recueillies par le Groupe Insikt ont été partagées avec les forces de l'ordre pour démasquer l'identité de ces individus et procéder à des arrestations.

Utiliser les journaux de voleurs à bon escient

Un journal de voleur est un ensemble de données volées à un individu particulier par des logiciels malveillants voleurs d'informations, tels que Redline, Raccoon et Vidar, à partir de systèmes infectés.

Lorsque ces types de logiciels malveillants sont exécutés sur un appareil, ils collectent les informations d'identification, l'historique du navigateur, les cookies du navigateur, les données de remplissage automatique, les informations du portefeuille de crypto-monnaie, les captures d'écran et les informations système.

Les informations sont ensuite regroupées dans une archive appelée « journal », qui est ensuite transmise aux serveurs de l’acteur de la menace.

Les acteurs malveillants peuvent ensuite utiliser ces identifiants volés pour pirater d’autres comptes, mener des attaques d’entreprise ou les vendre à d’autres cybercriminels sur le dark web, Telegram et d’autres plateformes. En raison de leur taille et de leur nombre, ces journaux sont rarement examinés et catégorisés, mais plutôt vendus en vrac.

Des analyses antérieures ont montré que les journaux des voleurs d’informations peuvent contenir des données cruciales sur les comptes professionnels ou des informations d’identification permettant d’accéder à des comptes pouvant exposer des informations exclusives.

Comme ce type de malware est généralement distribué via des logiciels piratés, des publicités malveillantes et de fausses mises à jour, il peut siphonner les données des systèmes infectés pendant de longues périodes sans que la victime ne s'en rende compte.

Cela inclut les utilisateurs de CSAM qui, à leur insu, exposent toutes les informations d’identification de leurs comptes bancaires en ligne, de leur courrier électronique et d’autres comptes légitimes, ainsi que les informations d’identification de compte utilisées pour accéder aux sites CSAM qui nécessitent une inscription.

Identifier les consommateurs de contenus CSAM

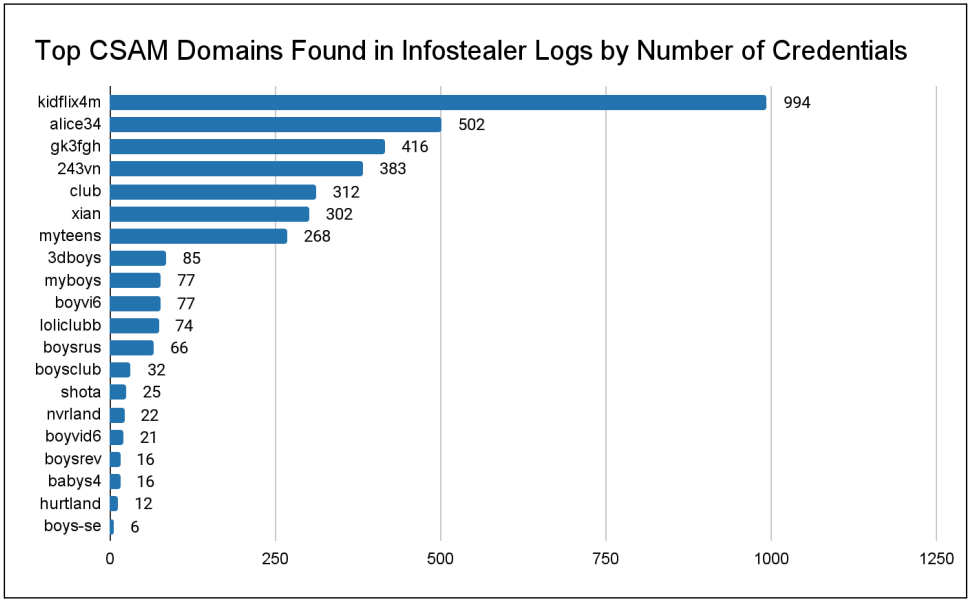

Les analystes d'Insikt ont utilisé les journaux d'infostealers capturés entre février 2021 et février 2024 pour identifier les consommateurs de CSAM en recoupant les informations d'identification volées avec vingt domaines CSAM connus.

Ils ont ensuite supprimé les doublons pour réduire les résultats à 3 324 paires nom d’utilisateur-mot de passe uniques.

Comme les logiciels malveillants voleurs d'informations volent toutes les informations d'identification enregistrées dans un navigateur, les chercheurs ont pu relier les titulaires de comptes CSAM à leurs comptes en ligne légaux, tels que les e-mails, les services bancaires, les achats en ligne, les opérateurs mobiles et les médias sociaux.

Ils ont ensuite utilisé des renseignements provenant de sources ouvertes (OSINT) et des artefacts numériques pour recueillir des informations plus révélatrices sur ces utilisateurs. Ces indices comprennent :

- Adresses de portefeuille de crypto-monnaie et historiques de transactions.

- Comptes Web et historique de navigation non CSAM.

- Adresses physiques, noms complets, numéros de téléphone et adresses e-mail extraits des données de remplissage automatique du navigateur.

- Associations avec divers services en ligne, tels que des comptes de médias sociaux, des sites Web gouvernementaux et des portails de candidature à un emploi.

Le rapport de Recorded Future met en évidence trois cas d'individus identifiés, résumés comme suit :

- « d****« – Un résident de Cleveland, Ohio, précédemment condamné pour exploitation d'enfants et enregistré comme délinquant sexuel. Maintient des comptes sur au moins quatre sites CSAM.

- « docteur« – Résident de l'Illinois qui fait du bénévolat dans les hôpitaux pour enfants et qui a un casier judiciaire pour vol dans les commerces. Tient des comptes sur neuf sites Web CSAM.

- « Bertie« – Il s’agit probablement d’un étudiant vénézuélien qui possède des comptes sur au moins cinq sites CSAM. L’historique des transactions de crypto-monnaie implique l’utilisateur dans l’achat et la distribution potentiels de contenu CSAM.

L'analyse d'Insinkt met en évidence le potentiel des données des voleurs d'informations pour aider les forces de l'ordre à suivre les cas de maltraitance d'enfants et à poursuivre les individus.