Des chercheurs de quatre universités américaines ont développé une nouvelle attaque par canal secondaire GPU qui exploite la compression des données pour divulguer des données visuelles sensibles des cartes graphiques modernes lors de la visite de pages Web.

Les chercheurs ont démontré l’efficacité de cette’GPU.zip‘ en effectuant des attaques de vol de pixels avec filtre SVG d’origine croisée via le navigateur Chrome.

Les chercheurs ont révélé la vulnérabilité des fabricants de cartes vidéo concernés en mars 2023. Cependant, en septembre 2023, aucun fournisseur de GPU concerné (AMD, Apple, Arm, NVIDIA, Qualcomm) ou Google (Chrome) n’avait déployé de correctifs pour résoudre le problème.

La nouvelle faille est décrite dans un papier de chercheurs de l’Université du Texas à Austin, de l’Université Carnegie Mellon, de l’Université de Washington et de l’Université de l’Illinois à Urbana-Champaign et apparaîtra au 45e Symposium de l’IEEE sur la sécurité et la confidentialité.

Fuite par compression

Généralement, la compression des données crée un trafic DRAM et une utilisation du cache distincts dépendants des données, qui peuvent être abusés pour divulguer des secrets, de sorte que le logiciel désactive la compression lors du traitement des données sensibles.

Les chercheurs de GPU.zip expliquent que tous les processeurs graphiques modernes, en particulier les puces Intel et AMD intégrées, effectuent une compression des données visible par logiciel, même lorsque cela n’est pas explicitement demandé.

Les GPU modernes suivent cette pratique risquée comme stratégie d’optimisation, car elle permet d’économiser de la bande passante mémoire et d’améliorer les performances sans logiciel.

Cette compression est souvent non documentée et spécifique au fournisseur, et les chercheurs ont trouvé un moyen de l’exploiter pour divulguer des données visuelles des GPU.

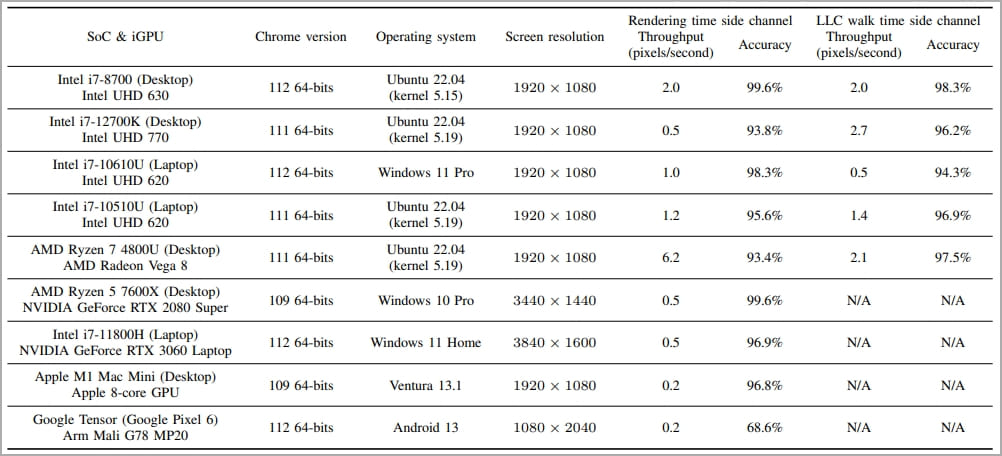

Plus précisément, ils ont démontré une attaque qui extrait des données de pixels individuels via un navigateur Web sur divers appareils et architectures GPU, comme indiqué ci-dessous.

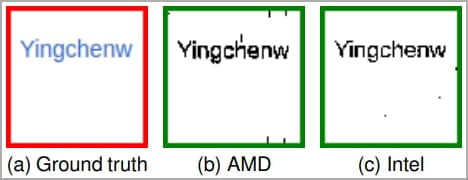

L’attaque de preuve de concept démontre le vol du nom d’utilisateur à partir d’une iframe Wikipédia, ce qui est possible en 30 minutes sur Ryzen et en 215 minutes sur les GPU Intel, avec des précisions de 97 % et 98,3 %, respectivement.

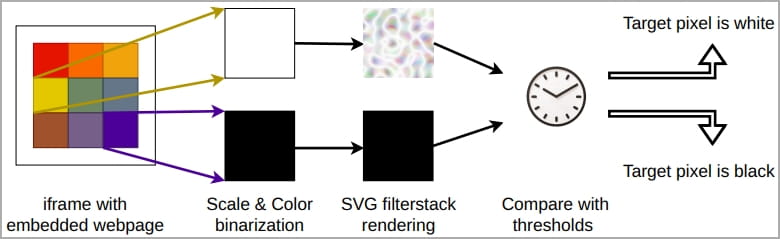

L’iframe héberge une page Web d’origine croisée dont les pixels sont isolés et transformés en binaires, ce qui signifie qu’ils sont convertis en deux couleurs possibles.

Ensuite, ces pixels sont agrandis et une pile de filtres SVG spécialisée est appliquée pour créer des textures compressibles ou non. En mesurant le temps nécessaire au rendu de la texture, les chercheurs peuvent déduire la couleur/l’état d’origine du pixel cible.

Nous avons récemment vu l’application de filtres SVG pour induire une exécution dépendante des données et l’utilisation de JavaScript pour mesurer le temps et la fréquence de calcul afin de discerner la couleur du pixel lors de l’attaque « Hot Pixels ».

Alors que Hot Pixels exploite les temps de calcul dépendants des données sur les processeurs modernes, GPU.zip s’appuie sur une compression de données GPU non documentée pour obtenir des résultats similaires.

Gravité du GPU.zip

GPU.zip affecte presque tous les principaux fabricants de GPU, notamment AMD, Apple, Arm, Intel, Qualcomm et NVIDIA, mais toutes les cartes ne sont pas également affectées.

Le fait qu’aucun des fournisseurs concernés n’ait décidé de résoudre le problème en optimisant son approche de compression des données et en limitant son fonctionnement aux cas non sensibles augmente encore le risque.

Bien que GPU.zip ait un impact potentiel sur la grande majorité des ordinateurs portables, smartphones, tablettes et ordinateurs de bureau dans le monde, l’impact immédiat sur les utilisateurs est modéré par la complexité et le temps requis pour mener l’attaque.

De plus, les sites Web qui refusent l’intégration d’iframe d’origine croisée ne peuvent pas être utilisés pour divulguer des données utilisateur via cette attaque ou des attaques par canal secondaire similaires.

« La plupart des sites Web sensibles nient déjà être intégrés dans des sites Web d’origine croisée. Par conséquent, ils ne sont pas vulnérables à l’attaque de vol de pixels que nous avons montée à l’aide de GPU.zip », expliquent les chercheurs dans une FAQ sur le site Web de l’équipe.

Enfin, les chercheurs notent que Firefox et Safari ne répondent pas à tous les critères nécessaires au fonctionnement de GPU.zip, comme permettre le chargement d’iframes d’origine croisée avec des cookies, le rendu des filtres SVG sur les iframes et la délégation des tâches de rendu au GPU.

Mise à jour du 28/09 – Un porte-parole d’Intel a envoyé à BleepingComputer le commentaire suivant concernant le risque GPU.zip et son impact sur les produits de l’entreprise :

Bien qu’Intel n’ait pas eu accès à l’article complet du chercheur, nous avons évalué les conclusions des chercheurs qui ont été fournies et déterminé que la cause première ne réside pas dans nos GPU mais dans des logiciels tiers.