Les gangs de ransomwares ciblent désormais une vulnérabilité critique récemment corrigée dans le serveur d’intégration et de déploiement continu TeamCity de JetBrains.

Le défaut (suivi comme CVE-2023-42793 et étiqueté avec un score de gravité de 9,8/10) permet à des attaquants non authentifiés d’obtenir l’exécution de code à distance (RCE) après avoir exploité avec succès un faiblesse du contournement de l’authentification dans des attaques de faible complexité qui ne nécessitent pas d’interaction de l’utilisateur.

La société de sécurité suisse Sonar (dont les chercheurs ont découvert et signalé la vulnérabilité) a publié détails techniques complets une semaine après que JetBrains ait résolu le problème de sécurité critique avec la sortie de TeamCity 2023.05.4 le 21 septembre.

JetBrains indique que la faille affecte toutes les versions de TeamCity antérieures à la version corrigée, mais uniquement les serveurs sur site installés sur Windows, Linux et macOS, ou qui s’exécutent dans Docker.

« Cela permet aux attaquants non seulement de voler le code source, mais également les secrets de service et les clés privées stockés », a expliqué Stefan Schiller, chercheur en vulnérabilités chez Sonar.

« Et c’est encore pire : en accédant au processus de construction, les attaquants peuvent injecter du code malveillant, compromettant l’intégrité des versions logicielles et affectant tous les utilisateurs en aval. »

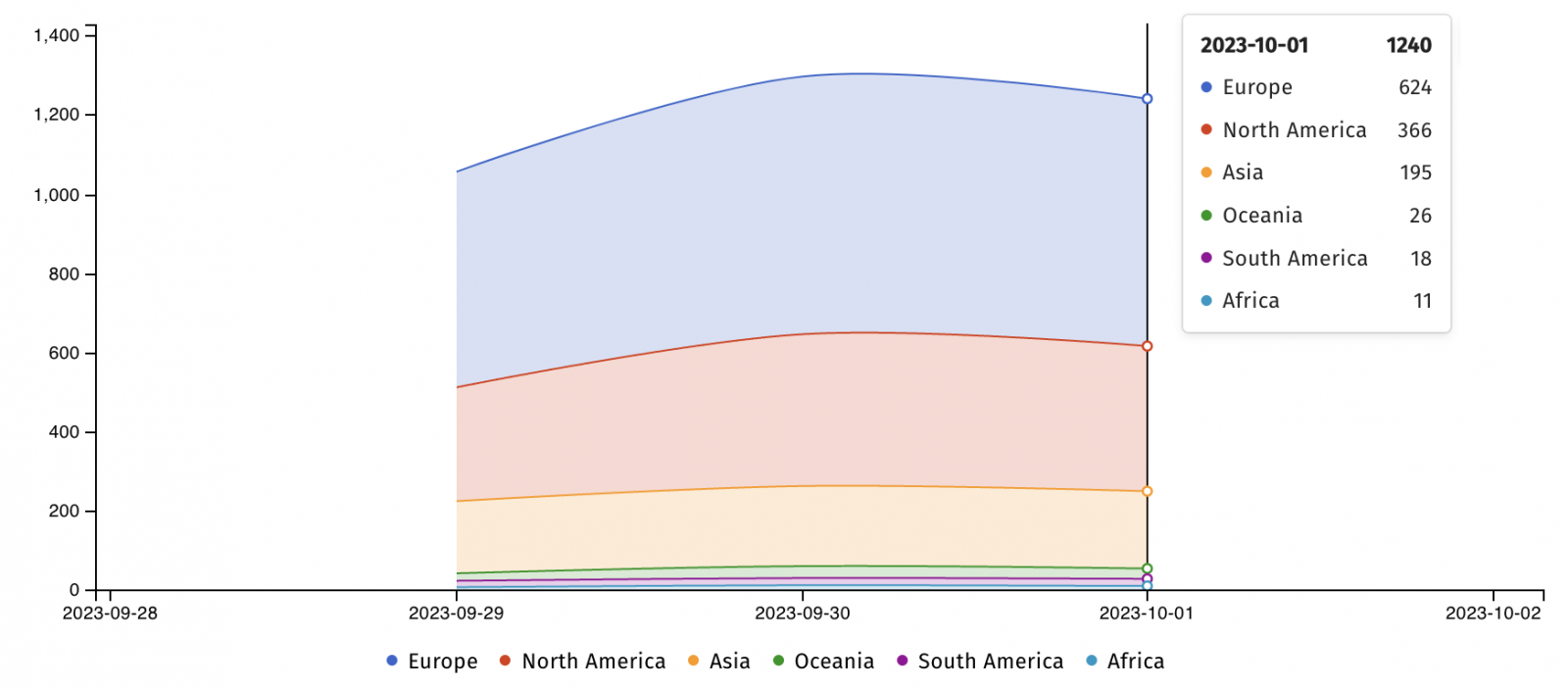

Chercheurs en sécurité de l’organisation à but non lucratif de sécurité Internet Shadowserver Foundation trouvé 1240 serveurs TeamCity non corrigés vulnérables aux attaques.

Cibles fixées sur les serveurs TeamCity vulnérables

Quelques jours seulement après que Sonar a publié son article de blog, plusieurs attaquants ont commencé à exploiter cette faille critique de contournement d’authentification, selon les sociétés de renseignement sur les menaces GreyNoise et PRODAFT.

PRODAFT a déclaré que plusieurs opérations de ransomware ont déjà ajouté les exploits CVE-2023-42793 à leur arsenal et les utilisent pour pirater les serveurs TeamCity vulnérables.

« De nombreux groupes de ransomwares populaires ont commencé à utiliser CVE-2023-42793 comme une arme et ont ajouté la phase d’exploitation dans leur flux de travail. » PRODAFT prévenu pendant le weekend.

« Notre plateforme BLINDSPOT a détecté plusieurs organisations déjà exploitées par des acteurs malveillants au cours des trois derniers jours. Malheureusement, la plupart d’entre elles auront un énorme casse-tête dans les semaines à venir. »

Attaques provenant de au moins 56 adresses IP différentes ont été vus par GreyNoise ciblant activement les serveurs JetBrains TeamCity exposés à Internet dans le cadre d’efforts concertés pour infiltrer les installations non corrigées.

Deux jours plus tôt, GreyNoise mis en garde toutes les organisations qui n’ont pas réussi à mettre à jour leurs serveurs avant le 29 septembre indiquent qu’il est fort probable que leurs systèmes aient déjà été compromis.

JetBrains affirme que sa plate-forme d’automatisation de création et de test de logiciels TeamCity est utilisée par les développeurs de plus de 30 000 organisations dans le monde, notamment Citibank, Ubisoft, HP, Nike et Ferrari.