Les faux sites Bitwarden poussent les installateurs vers le gestionnaire de mots de passe open source qui contient un nouveau malware de vol de mot de passe que les chercheurs en sécurité appellent ZenRAT.

Le malware est distribué aux utilisateurs de Windows via des sites Web qui imitent le site légitime de Bitwarden et s’appuient sur le typosquatting pour tromper les victimes potentielles.

Axé sur les utilisateurs Windows

Le but de ZenRAT est de collecter les données et informations d’identification du navigateur ainsi que des détails sur l’hôte infecté, un comportement conforme à un voleur d’informations.

Les cybercriminels peuvent utiliser les détails pour créer une empreinte digitale du système compromis qui peut être utilisée pour accéder à un compte comme si l’utilisateur légitime s’était connecté.

Les chercheurs en sécurité de la société de cybersécurité Proofpoint ont découvert ZenRAT après avoir reçu en août un échantillon du malware de Jérôme Segura, directeur principal de Threat Intelligence chez Malwarebytes.

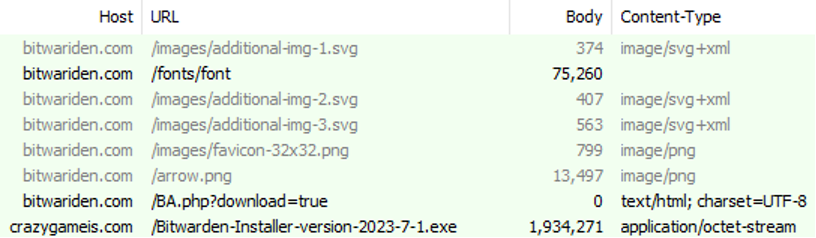

Le point de distribution était « un sosie très convaincant du vrai bitwarden.com » avec un nom de domaine spécifiquement sélectionné pour tromper les visiteurs en leur faisant croire qu’ils accédaient à la ressource officielle – bitwariden[.]com.

Dans le faux package d’installation de Bitwarden, les chercheurs de Proofpoint ont trouvé un exécutable .NET malveillant qui est un cheval de Troie d’accès à distance (RAT) doté de fonctionnalités de vol d’informations qu’ils suivent désormais sous le nom de ZenRAT.

Le site Web malveillant fournit le faux package Bitwarden uniquement aux utilisateurs Windows, sinon il redirige vers une page clonée d’un opensource.com article sur le gestionnaire de mots de passe.

Lorsqu’il essaie de télécharger la version Bitwarden pour Linux ou Mac, l’utilisateur est redirigé vers la page de téléchargement officielle du logiciel, Notes du point de preuve.

Le programme d’installation malveillant de Bitwarden pour Windows est fourni à partir de jeu fou[.]comune autre fausse URL de la plateforme de jeu légitime basée sur navigateur CrazyGames.

Les chercheurs ne savent pas comment les victimes potentielles atterrissent sur le faux site Bitwarden, mais des campagnes de phishing via des publicités Google ont été utilisées dans le passé pour cibler spécifiquement les utilisateurs de Bitwarden.

Voler des données, échapper à l’analyse

Une fois exécuté, ZenRAT utilise des requêtes WMI et d’autres outils système pour collecter des données sur l’hôte, notamment :

- Nom du processeur

- Nom du processeur graphique

- Version du système d’exploitation

- RAM installée

- Adresse IP et passerelle

- Antivirus installé

- Applications installées

Les détails ci-dessus sont transmis au serveur de commande et de contrôle (C2) dans une archive ZIP qui comprend également les données et les informations d’identification collectées à partir du navigateur Web.

Cependant, avant de communiquer avec le C2, ZenRAT s’assure que l’hôte ne se trouve pas dans une région restreinte (Biélorussie, Kirghizistan, Kazakhstan, Moldavie, Russie et Ukraine).

Le malware vérifie également s’il s’exécute sur une machine virtuelle ou un sandbox, signe que les chercheurs sont en train de l’analyser.

Cependant, les chercheurs ont également découvert des informations étranges dans les métadonnées de l’installateur, comme prétendre être l’application d’informations matérielles Speccy, de Piriform.

Une autre particularité concerne les données sur le signataire du programme d’installation. Bien que le certificat numérique ne soit pas valide, le programme d’installation de ZenRAT répertorie Tim Kosse, le développeur du logiciel FTP open source FileZilla, comme signataire.

Bien qu’il possède des fonctions spécifiques à un voleur d’informations, Proofpoint a trouvé des preuves suggérant que le logiciel malveillant est conçu pour être modulaire et que ses capacités peuvent être étendues ; cependant, aucun autre module n’a été observé dans la nature.

Le gestionnaire de mots de passe Bitwarden a récemment gagné en popularité car il est considéré comme une meilleure alternative aux autres produits sur le marché. Avec une base d’utilisateurs croissante, le logiciel et ses utilisateurs deviennent une cible car les cybercriminels en profitent.