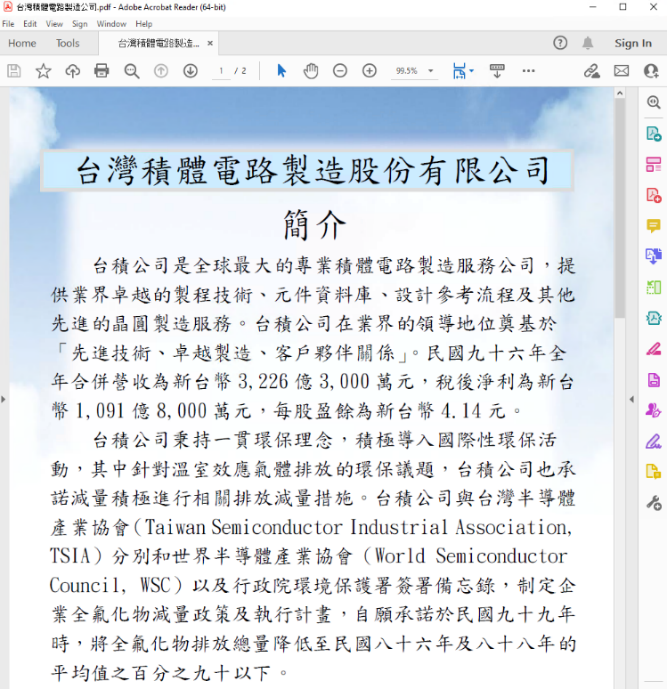

Les pirates informatiques se livrant au cyberespionnage ont ciblé les entreprises de semi-conducteurs de langue chinoise avec des leurres sur le thème de TSMC qui les infectent avec des balises Cobalt Strike.

Taiwan Semiconductor Manufacturing Company (TSMC) est la plus grande entreprise de fabrication et de conception sous contrat de semi-conducteurs au monde, avec un chiffre d’affaires annuel de 73,5 milliards de dollars et plus de 73 000 employés dans le monde.

La campagne repérée par EclecticIQ se concentre sur des entreprises basées à Taiwan, Hong Kong et Singapour, les TTP (tactiques, techniques et procédures) observés présentant des similitudes avec des activités antérieures liées à des groupes menaçants soutenus par l’État chinois.

Déployer une frappe au cobalt

Le reportage d’Eclectic ne précise pas le canal de compromission initial, mais il est présumé qu’il s’agit d’e-mails de spear phishing, une approche typique utilisée dans les opérations de cyberespionnage.

Dans cette campagne, les acteurs malveillants distribuent le chargeur HyperBro pour installer une balise Cobalt Strike sur l’appareil compromis, fournissant ainsi un accès à distance aux acteurs malveillants.

Lors du lancement d’HyperBro, il affichera également un PDF prétendant provenir de TSMC pour détourner l’attention, parvenir à un compromis plus furtif et éviter d’éveiller les soupçons.

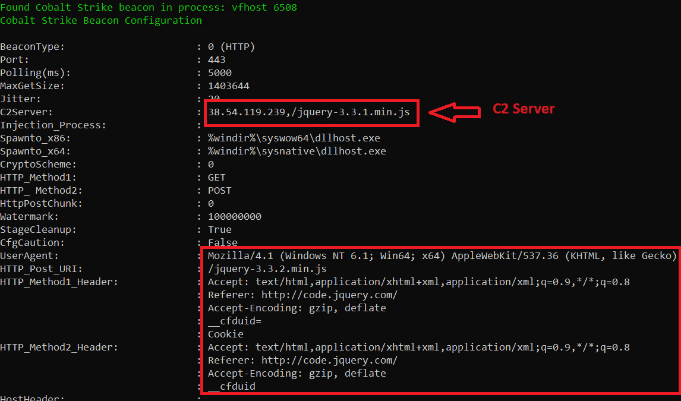

Le chargeur utilise le chargement latéral de DLL pour lancer une balise Cobalt Strike en mémoire, en exploitant un binaire signé numériquement à partir du vfhost.exe de CyberArk.

Un fichier nommé « bin.config » qui contient le shellcode Cobalt Strike crypté XOR est déchiffré et chargé dans le processus légitime « vfhost.exe », échappant ainsi à la détection AV.

L’adresse du serveur de commande et de contrôle (C2) codée en dur dans l’implant Cobalt Strike utilisé dans cette attaque est déguisée en CDN jQuery légitime, lui permettant de contourner les défenses du pare-feu.

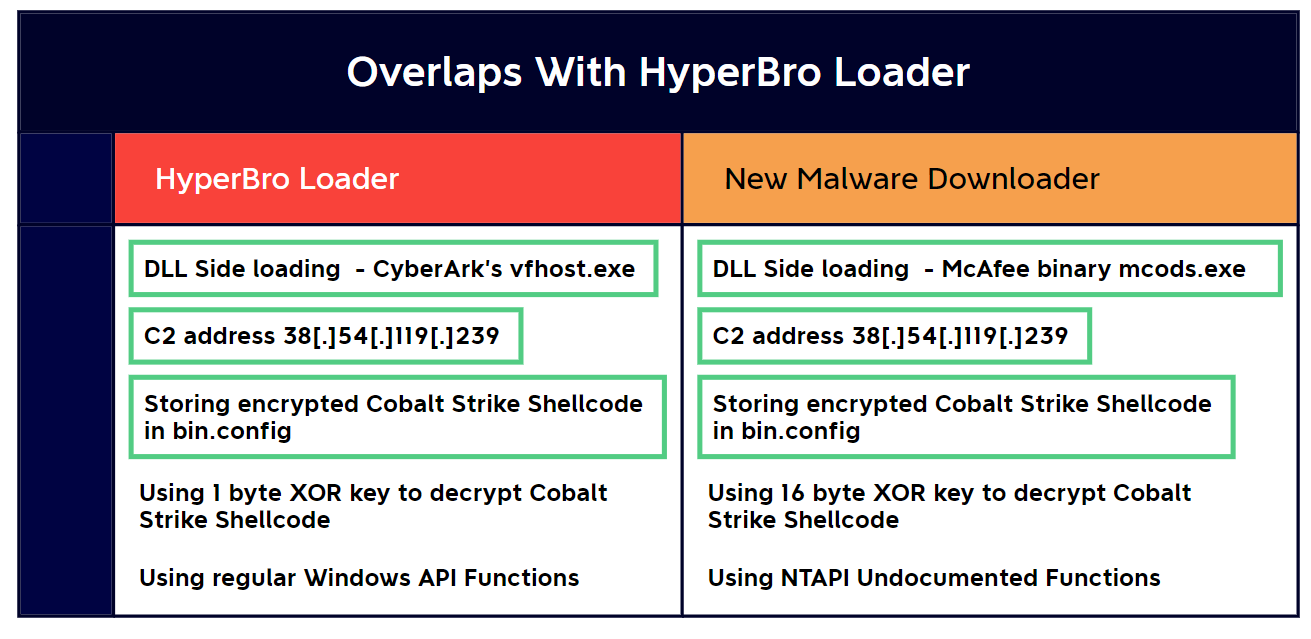

Dans une deuxième variante de l’attaque, les pirates utilisent un serveur Web Cobra DocGuard compromis pour supprimer un binaire McAfee supplémentaire (« mcods.exe ») et charger davantage de shellcode Cobalt Strike en utilisant à nouveau le chargement latéral de DLL via « mcvsocfg.dll ».

Dans ce cas, les pirates ont déployé une porte dérobée basée sur Go, jusqu’alors non documentée, nommée « ChargeWeapon », conçue pour collecter et transmettre des données hôte au C2 sous forme codée en base64.

ChargeWeapon utilise des méthodes simples d’évasion de logiciels malveillants fournies par l’outil open source « garble », tandis que ses capacités incluent les éléments suivants :

- Communiquer avec un appareil distant à l’aide de l’interface de ligne de commande Windows par défaut

- Exécuter des commandes via Windows Management Instrumentation (WMI)

- Utiliser TCP sur HTTP pour ses communications C2

- Utilisez le codage base64 pour masquer les données lors de la connexion C2

- Lit et écrit des fichiers sur l’hôte infecté

Attribué à la Chine

Eclectic affirme que les TTP observés présentent de grandes similitudes avec les opérations de groupes menaçants chinois, comme RedHotel et APT27 (alias Budworm, LuckyMouse).

« Les analystes d’EclecticIQ évaluent avec une grande confiance que l’Hyperbro Loader analysé, le téléchargeur de malware et la porte dérobée GO sont très probablement exploités et développés par un acteur menaçant d’un État-nation soutenu par la RPC, en raison de la victimologie, de l’infrastructure observée, du code du malware et de la ressemblance avec ceux précédemment signalés. clusters d’activités », explique EclecticIQ.

Symantec et ESET ont tous deux déjà signalé que des APT sponsorisées par la Chine exploitaient les serveurs Cobra DocGuard pour diffuser des logiciels malveillants, renforçant ainsi l’hypothèse d’attribution aux pirates chinois.