Les groupes de cyberespionnage utilisent les ransomwares comme tactique pour rendre l’attribution des attaques plus difficile, distraire les défenseurs ou pour obtenir une récompense financière comme objectif secondaire du vol de données.

Un rapport conjoint des analystes de SentinelLabs et de Recorded Future présente le cas de ChamelGang, une menace persistante avancée (APT) chinoise présumée qui a utilisé la souche de ransomware CatB dans des attaques qui ont touché des organisations de premier plan dans le monde entier.

Un cluster d'activités distinct utilise BestCrypt et Microsoft BitLocker pour atteindre des objectifs similaires, bien que l'attribution ne soit pas claire.

Ciblage de ChamelGang

ChamelGang est également connu sous le nom de CamoFei et a ciblé des organisations gouvernementales et des entités d'infrastructures critiques entre 2021 et 2023.

Le groupe utilise des techniques sophistiquées pour obtenir un accès initial, pour la reconnaissance et les mouvements latéraux, et pour exfiltrer des données sensibles.

Lors d’une attaque en novembre 2022, les auteurs de la menace ont ciblé la présidence du Brésil et compromis 192 ordinateurs. L’adversaire s’est appuyé sur des outils de reconnaissance standards pour cartographier le réseau et recueillir des informations sur les systèmes critiques.

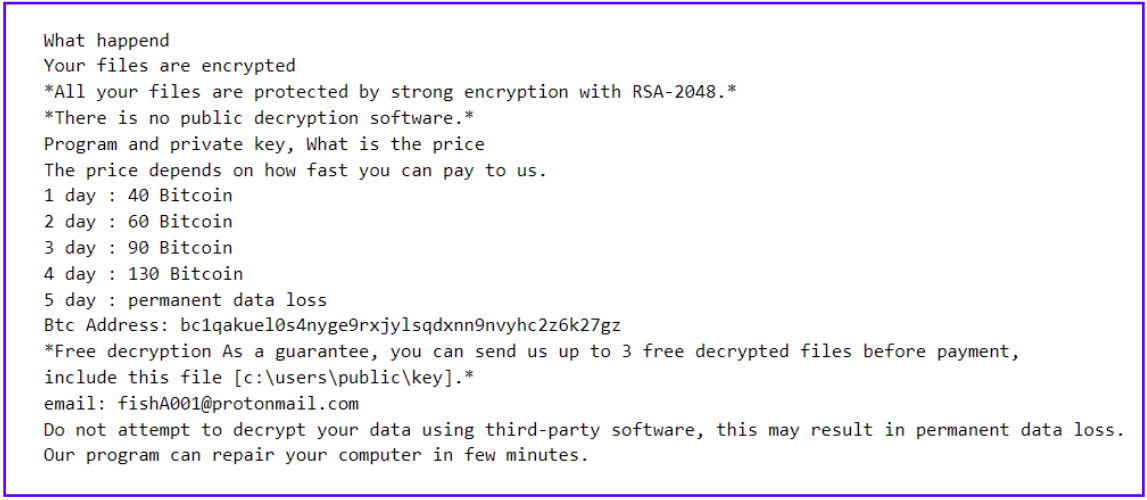

Lors de la dernière étape de l'attaque, ChamelGang a déployé le ransomware CatB sur le réseau, laissant tomber des notes de rançon au début de chaque fichier crypté. Ils ont fourni une adresse ProtonMail pour le contact et une adresse Bitcoin pour le paiement.

L'attaque a été initialement attribuée à TeslaCrypt, mais SentinelLabs et Recorded Future présentent de nouvelles preuves pointant vers ChamelGang.

Lors d’un autre incident fin 2022, ChamelGang a violé l’université et l’hôpital public de recherche médicale de l’All India Institute Of Medical Sciences (AIIMS). L’acteur malveillant a de nouveau utilisé le ransomware CatB, provoquant des perturbations majeures dans les services de santé.

Les chercheurs pensent que deux autres attaques, contre une entité gouvernementale en Asie de l'Est et contre une organisation aéronautique dans le sous-continent indien, sont également l'œuvre de ChamelGang, basées sur l'utilisation de TTP connus, d'outils accessibles au public vus lors d'engagements précédents et de leurs logiciels malveillants personnalisés. Chargeur de balise.

BestCrypt et BitLocker

Un groupe distinct d'activités repéré par SentinelLabs et Recorded Future crypte les fichiers à l'aide de Jetico BestCrypt et Microsoft BitLocker au lieu du ransomware CatB.

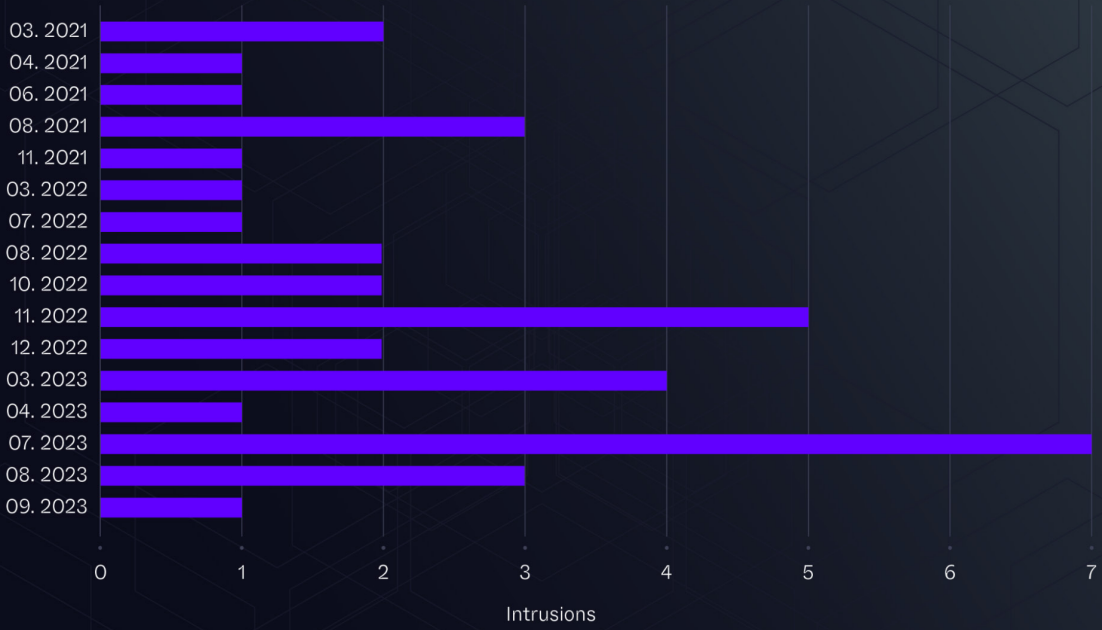

Le disent les chercheurs que ces intrusions ont touché 37 organisations, la plupart en Amérique du Nord. D'autres victimes se trouvaient en Amérique du Sud et en Europe.

En comparant les preuves contenues dans les rapports d’autres sociétés de cybersécurité, les chercheurs ont découvert des chevauchements avec des intrusions passées liées à des APT présumées chinoises et nord-coréennes.

Généralement, BestCrypt était utilisé pour cibler les points de terminaison du serveur de manière automatisée et en série, tandis que BitLocker était déployé sur les postes de travail, avec des mots de passe de récupération uniques utilisés dans chaque cas.

Les attaquants ont également utilisé le webshell China Chopper, une variante personnalisée de l'outil miPing, et ont exploité les contrôleurs de domaine (DC) Active Directory comme points d'appui.

Les analystes rapportent que ces attaques ont duré neuf jours en moyenne, tandis que certaines n'ont duré que quelques heures, ce qui indique une familiarité avec l'environnement ciblé.

Une raison pour laquelle les ransomwares sont impliqués dans les attaques de cyberespionnage pourrait être qu’ils offrent des avantages stratégiques et opérationnels qui brouillent les frontières entre les APT et les activités cybercriminelles, ce qui peut conduire à une attribution incorrecte ou comme moyen de dissimuler la nature de la collecte de données de l’opération.

Attribuer les incidents passés de ransomware à un acteur de cyberespionnage comme ChamelGang est nouveau et montre que les adversaires changent de tactique pour brouiller les pistes tout en atteignant leurs objectifs.