Le groupe de cyberespionnage russe Turla, alias « Secret Blizzard », utilise l’infrastructure d’autres acteurs menaçants pour cibler les appareils militaires ukrainiens connectés via Starlink.

Microsoft et Lumen ont récemment révélé comment l’acteur étatique, lié au Service fédéral de sécurité russe (FSB), détourne et utilise des logiciels malveillants et des serveurs de l’acteur menaçant pakistanais Storm-0156.

Microsoft a publié aujourd’hui un autre rapport axé sur les opérations Turla distinctes entre mars et avril 2024, ciblant les appareils en Ukraine utilisés dans les opérations militaires.

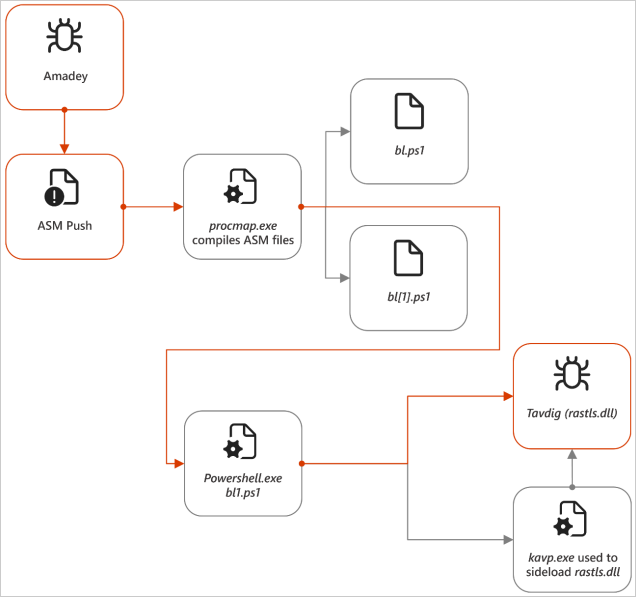

Lors de la dernière campagne, Turla a utilisé l’infrastructure du botnet Amadey et d’un autre groupe de piratage russe connu sous le nom de « Storm-1837 ». Cette infrastructure a été utilisée pour déployer les familles de logiciels malveillants personnalisés de Turla, notamment Tavdig et KazuarV2, sur les systèmes ukrainiens.

Microsoft ne sait pas si Turla a détourné Amadey ou acheté l’accès au botnet, mais la campagne constitue un autre exemple de l’acteur menaçant particulier qui se cache derrière d’autres groupes de pirates informatiques.

« Microsoft estime que Secret Blizzard a utilisé le malware Amadey en tant que service (MaaS) ou a accédé subrepticement aux panneaux de commande et de contrôle (C2) d’Amadey pour télécharger un compte-gouttes PowerShell sur les appareils cibles », explique Microsoft.

« Le compte-gouttes PowerShell contenait une charge utile Amadey codée en Base64 ajoutée par un code qui invoquait une requête à l’infrastructure Secret Blizzard C2. »

Aperçu des attaques de Turla en Ukraine

Les attaques Turla en Ukraine commencent par des e-mails de phishing contenant des pièces jointes malveillantes, des portes dérobées Storm-1837 ou le botnet Amadey, utilisé pour le déploiement de charges utiles sur les appareils infectés.

Amadey est un botnet de logiciels malveillants utilisé pour l’accès initial et la livraison des charges utiles depuis 2018. À un moment donné, il a été utilisé par les filiales de LockBit comme précurseur des chiffreurs déployés sur les réseaux.

Le malware polyvalent est principalement utilisé pour agir comme un malware lancé, et dans le cas de Turla, il est utilisé pour déployer des outils de reconnaissance personnalisés sur des appareils compromis et pour télécharger des droppers PowerShell qui chargent le malware personnalisé du groupe de menaces, Tavdig (« rastls.dll » ).

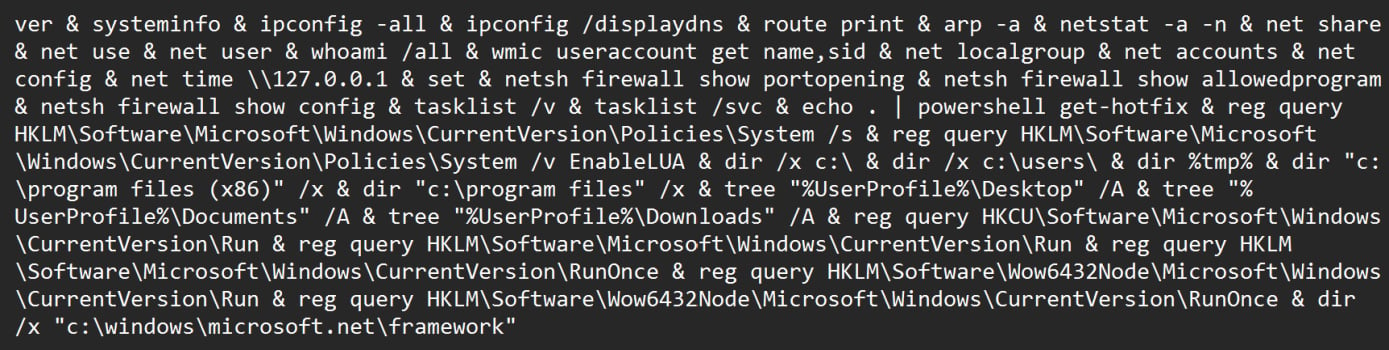

Microsoft explique que les pirates utilisent les informations de reconnaissance fournies par le fichier batch déposé pour identifier des cibles hautement prioritaires telles que les appareils militaires connectés aux systèmes Internet Starlink.

« Microsoft a observé Secret Blizzard en train de télécharger son outil de reconnaissance ou d’enquête personnalisé », a expliqué Microsoft dans le rapport.

« Cet outil a été déployé de manière sélective sur des appareils présentant un intérêt plus important par l’acteur malveillant, par exemple, les appareils sortant des adresses IP STARLINK, une signature courante des appareils militaires ukrainiens de première ligne. »

Vraisemblablement, les appareils Starlink étaient destinés à recueillir des renseignements sur les activités militaires de première ligne, ce qui correspond au rôle de Turla au FSB.

Le rapport de Microsoft relie également Turla à un autre acteur menaçant russe connu sous le nom de Storm-1837, qui, selon Redmond, s’est concentré dans le passé sur les appareils utilisés par les opérateurs de drones ukrainiens.

Selon Microsoft, Turla a été vu en train d’utiliser la porte dérobée Power-Shell de Storm-1837 nommée « Cookbox », que Storm-1837 a déployée en Ukraine en janvier 2024 en exploitant la faille WinRAR CVE-2023-38831.

Les familles de logiciels malveillants personnalisés de Turla ont ensuite été déployées sur ces systèmes, indiquant que Storm-1837 a été détourné ou a travaillé avec Turla pour livrer leurs charges utiles.

Malwares Tavdig et KazuarV2

Tavdig et KazuarV2 sont des composants clés de l’arsenal malveillant de Turla, jouant des rôles distincts mais complémentaires dans leur dernière campagne d’espionnage.

Tavdig est une porte dérobée légère et modulaire conçue pour établir un premier point d’ancrage, effectuer une surveillance et déployer des charges utiles supplémentaires.

Il peut collecter des informations telles que les informations d’identification des utilisateurs, les configurations réseau et les logiciels installés, et il peut également effectuer des modifications du registre et créer des tâches planifiées pour la persistance.

L’un des outils que Tavdig charge sur les appareils compromis est KazuarV2, la porte dérobée plus avancée et furtive de Turla, conçue pour la collecte de renseignements à long terme, l’exécution de commandes et l’exfiltration de données.

KazuarV2 est généralement injecté dans des processus système légitimes tels que « explorer.exe » ou « opera.exe » pour échapper à la détection, puis envoie et reçoit des données et des commandes de son système de commande et de contrôle (C2).

Microsoft note que KazuarV2 est un malware modulaire, il peut donc être étendu avec des plugins supplémentaires si nécessaire, s’adaptant aux besoins spécifiques d’espionnage.

Il est recommandé aux défenseurs de vérifier les atténuations proposées par Microsoft et les requêtes de chasse dans le rapport, qui couvrent cette opération Turla particulière et les activités plus larges du groupe.