Les pirates informatiques abusent une fois de plus de LinkedIn Smart Links dans des attaques de phishing pour contourner les mesures de protection et échapper à la détection dans le cadre de tentatives de vol d’identifiants de compte Microsoft.

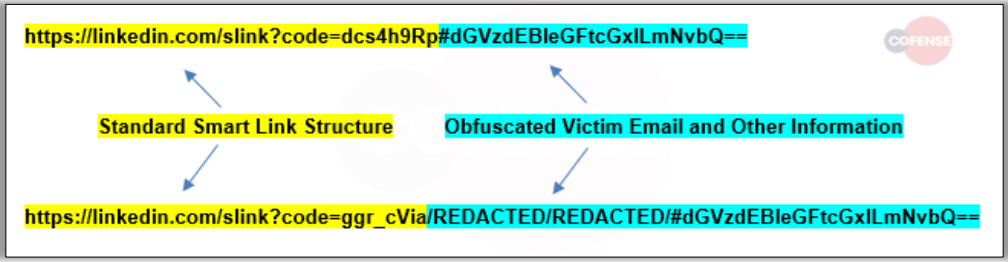

Les liens intelligents font partie du service Sales Navigator de LinkedIn, utilisé à des fins de marketing et de suivi, permettant aux comptes professionnels d’envoyer du contenu par courrier électronique à l’aide de liens traçables pour déterminer qui a interagi avec celui-ci.

De plus, comme Smart Link utilise le domaine de LinkedIn suivi d’un paramètre de code à huit caractères, ils semblent provenir d’une source fiable et contourner les protections de messagerie.

L’abus de la fonctionnalité Smart Link de LinkedIn n’est pas nouveau, puisque la société de cybersécurité Cofense a découvert la technique lors d’une campagne fin 2022 ciblant les utilisateurs slovaques avec de faux leurres de services postaux.

Une nouvelle campagne cible les comptes Microsoft

La société de sécurité de messagerie rapporte aujourd’hui avoir récemment identifié une augmentation des abus sur LinkedIn Smart Link, avec plus de 800 e-mails sur divers sujets menant un large éventail de cibles vers des pages de phishing.

Selon Cofense, les récentes attaques se sont produites entre juillet et août 2023, utilisant 80 Smart Links uniques et provenaient de comptes professionnels LinkedIn nouvellement créés ou compromis.

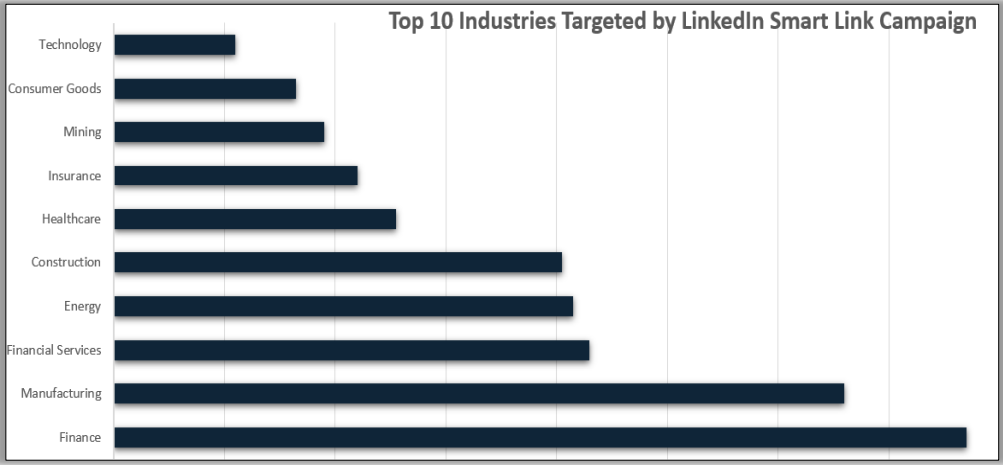

Les données de Cofense montrent que les secteurs les plus ciblés par cette dernière campagne sont la finance, l’industrie manufacturière, l’énergie, la construction et la santé.

« Même si les secteurs des finances et de l’industrie manufacturière ont enregistré des volumes plus élevés, on peut conclure que cette campagne n’était pas une attaque directe contre une entreprise ou un secteur en particulier, mais une attaque globale visant à collecter autant d’informations d’identification que possible à l’aide de comptes professionnels LinkedIn et de Smart Links pour mener l’attaque. « , explique Cofense.

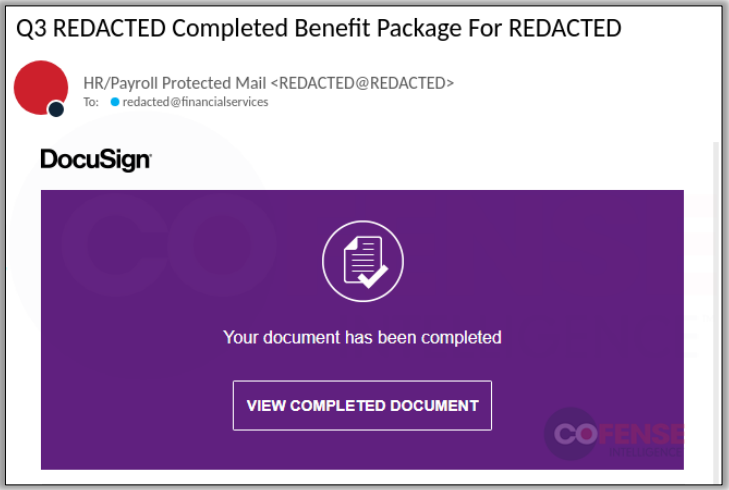

Les e-mails envoyés aux cibles utilisent des sujets liés aux paiements, aux ressources humaines, aux documents, aux notifications de sécurité et autres, le lien/bouton intégré déclenchant une série de redirections à partir d’un Smart Link LinkedIn « digne de confiance ».

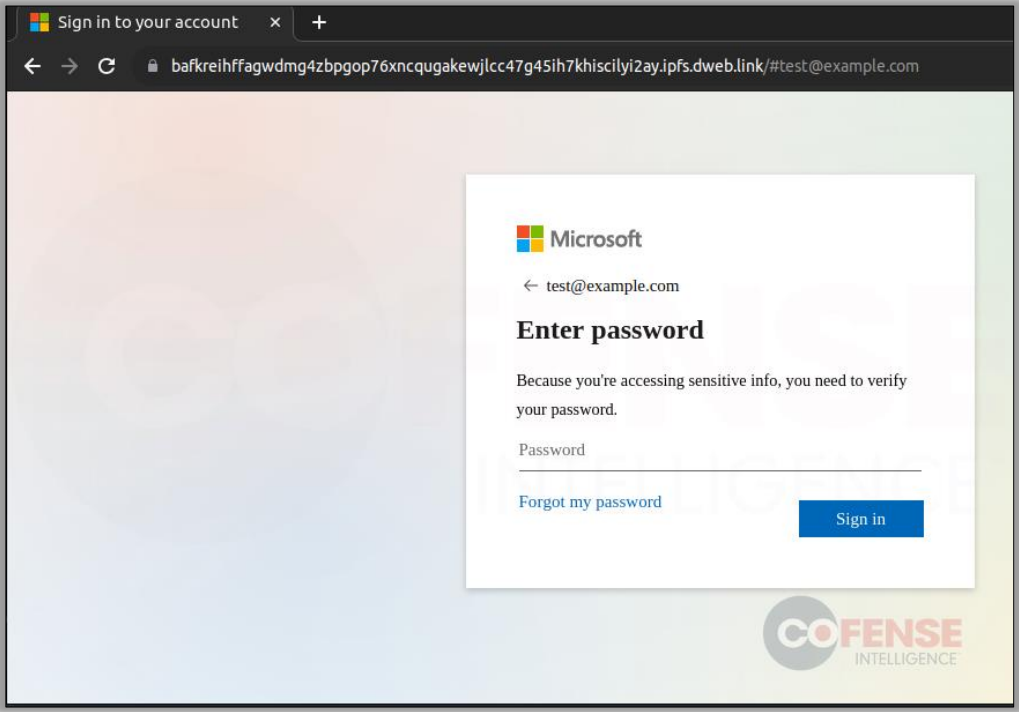

Pour ajouter de la légitimité au processus de phishing et créer un faux sentiment d’authenticité sur la page de connexion Microsoft, le Smart Link envoyé aux victimes est ajusté pour contenir l’adresse e-mail de la cible.

La page de phishing lira l’adresse e-mail à partir du lien cliqué par la victime et la remplira automatiquement sur le formulaire, en s’attendant uniquement à ce que la victime remplisse le mot de passe, tout comme cela se produit sur le portail de connexion légitime.

La page de phishing ressemble à un portail de connexion Microsoft standard au lieu d’une conception personnalisée spécifique à l’entreprise.

Même si cela élargit la gamme de cibles, cela peut dissuader les personnes familiarisées avec les portails uniques de leur employeur.

Les utilisateurs doivent être informés de ne pas se fier uniquement aux outils de sécurité de la messagerie pour bloquer les menaces, car les acteurs du phishing adoptent de plus en plus de tactiques qui abusent des services légitimes pour contourner ces protections.