Les serveurs WS_FTP exposés à Internet et non corrigés contre une vulnérabilité de gravité maximale sont désormais la cible d’attaques de ransomware.

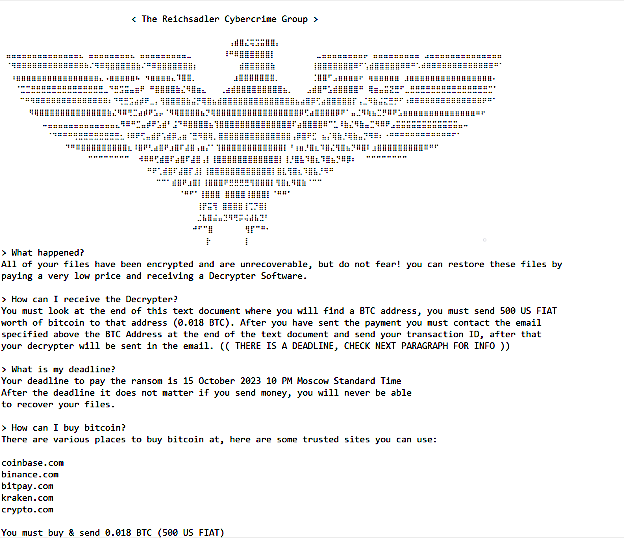

Comme l’ont récemment observé les intervenants de Sophos X-Ops, des acteurs malveillants se décrivant eux-mêmes comme le Reichsadler Cybercrime Group ont tenté, sans succès, de déployer des charges utiles de ransomware créées à l’aide d’un constructeur LockBit 3.0 volé en septembre 2022.

« Les acteurs du ransomware n’ont pas attendu longtemps pour exploiter la vulnérabilité récemment signalée dans le logiciel serveur WS_FTP », Sophos X-Ops dit.

« Même si Progress Software a publié un correctif pour cette vulnérabilité en septembre 2023, tous les serveurs n’ont pas été corrigés. Sophos X-Ops a observé des tentatives infructueuses de déploiement de ransomware via les services non corrigés.

Les attaquants ont tenté d’élever les privilèges en utilisant le logiciel open source DieuPomme De Terre outil, qui permet l’élévation des privilèges vers « NT AUTHORITY\SYSTEM » sur les plates-formes client Windows (Windows 8 à Windows 11) et serveur (Windows Server 2012 à Windows Server 2022).

Heureusement, leur tentative de déployer les charges utiles du ransomware sur les systèmes de la victime a été contrecarrée, empêchant les attaquants de chiffrer les données de la cible.

Même s’ils n’ont pas réussi à chiffrer les fichiers, les auteurs de la menace ont quand même exigé une rançon de 500 dollars, payable avant le 15 octobre, heure normale de Moscou.

La faible demande de rançon laisse penser que les serveurs WS_FTP vulnérables et exposés à Internet sont susceptibles d’être ciblés par des attaques automatisées de masse ou par une opération de ransomware inexpérimentée.

Suivi comme CVE-2023-40044la faille est causée par une vulnérabilité de désérialisation .NET dans le module de transfert ad hoc, permettant à des attaquants non authentifiés d’exécuter des commandes sur le système d’exploitation sous-jacent via des requêtes HTTP à distance.

Le 27 septembre, Progress Software a publié des mises à jour de sécurité pour corriger la vulnérabilité critique du serveur WS_FTP, invitant les administrateurs à mettre à niveau les instances vulnérables.

« Nous recommandons la mise à niveau vers la version la plus élevée, à savoir la 8.8.2. La mise à niveau vers une version corrigée, à l’aide du programme d’installation complet, est le seul moyen de résoudre ce problème », a déclaré Progress.

Les chercheurs en sécurité d’Assetnote qui ont découvert le bogue WS_FTP ont publié le code d’exploitation de preuve de concept (PoC) quelques jours seulement après sa correction.

« D’après notre analyse de WS_FTP, nous avons constaté qu’il existe environ 2,9 000 hôtes sur Internet qui exécutent WS_FTP (et dont le serveur Web est également exposé, ce qui est nécessaire à l’exploitation). La plupart de ces actifs en ligne appartiennent à de grandes entreprises, des gouvernements et établissements d’enseignement », a déclaré Assetnote.

La société de cybersécurité Rapid7 a révélé que les attaquants avaient commencé à exploiter CVE-2023-40044 le 3 septembre, jour de la publication de l’exploit PoC.

« La chaîne d’exécution des processus est la même dans toutes les instances observées, ce qui indique une possible exploitation massive des serveurs WS_FTP vulnérables », a prévenu Rapid7.

Listes Shodan près de 2 000 Appareils exposés à Internet exécutant le logiciel serveur WS_FTP, confirmant les estimations initiales d’Assetnote.

Les organisations qui ne peuvent pas immédiatement mettre à jour leurs serveurs peuvent bloquer les attaques entrantes en désactivation du module de transfert ad hoc du serveur WS_FTP vulnérable.

Le Centre de coordination de la cybersécurité du secteur de la santé (HC3), l’équipe de sécurité du ministère américain de la Santé, averti Les organisations du secteur de la santé et de la santé publique ont mis à jour le mois dernier leurs serveurs dès que possible.

Progress Software fait actuellement face aux conséquences d’une vaste série d’attaques de vol de données qui ont exploité un bug zero-day dans sa plate-forme de transfert de fichiers sécurisé MOVEit Transfer plus tôt cette année.

Ces attaques ont touché plus de 2 500 organisations et plus de 64 millions de personnes. estimé par Emsisoft.