Une nouvelle vague d'attaques BazarCall utilise Google Forms pour générer et envoyer des reçus de paiement aux victimes, dans le but de rendre la tentative de phishing plus légitime.

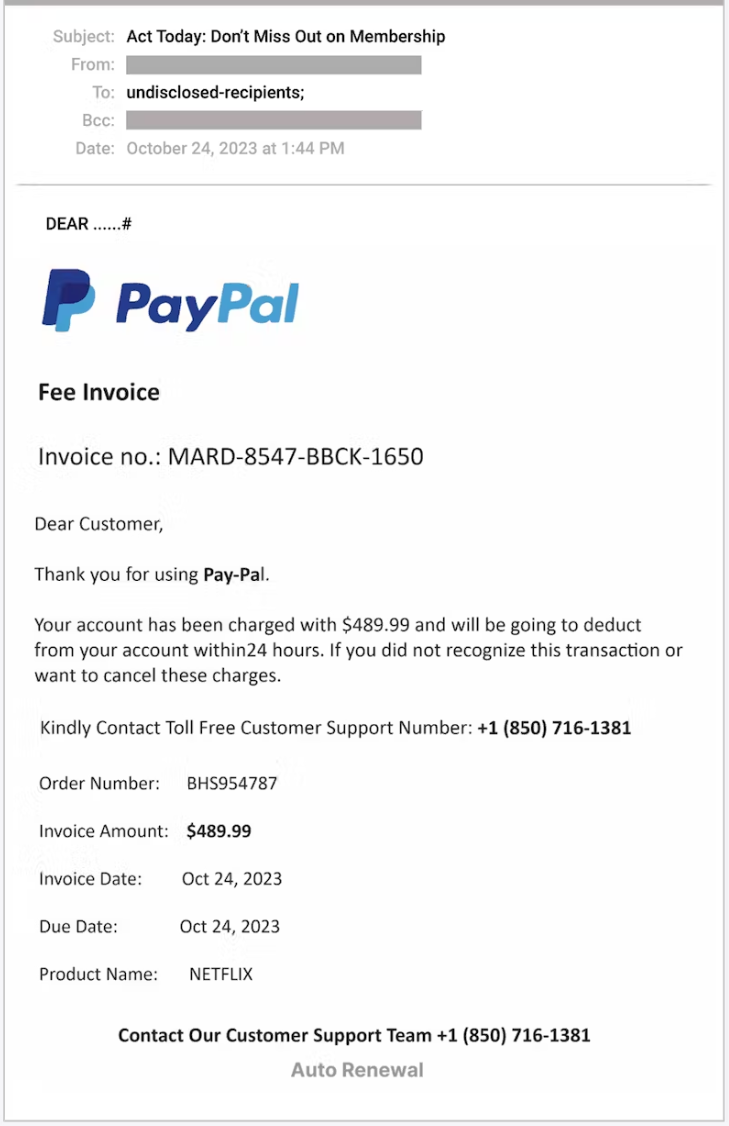

BazarCall, documenté pour la première fois en 2021, est une attaque de phishing utilisant un e-mail ressemblant à une notification de paiement ou une confirmation d'abonnement à un logiciel de sécurité, un support informatique, des plateformes de streaming et d'autres marques bien connues.

Ces e-mails indiquent que le destinataire est automatiquement renouvelé avec un abonnement extrêmement coûteux et qu'il doit l'annuler s'il ne souhaite pas être facturé.

Cependant, au lieu de contenir un lien vers un site Web, l'e-mail comprenait historiquement un numéro de téléphone d'un prétendu agent du service client de cette marque, qui pouvait être contacté pour contester les frais ou annuler l'abonnement.

Les appels sont répondus par un cybercriminel se faisant passer pour le service client, incitant les victimes à installer des logiciels malveillants sur leurs ordinateurs en les guidant à travers un processus trompeur.

Le malware s'appelle BazarLoader et, comme son nom l'indique, il s'agit d'un outil permettant d'installer des charges utiles supplémentaires sur le système de la victime.

Abus des formulaires Google

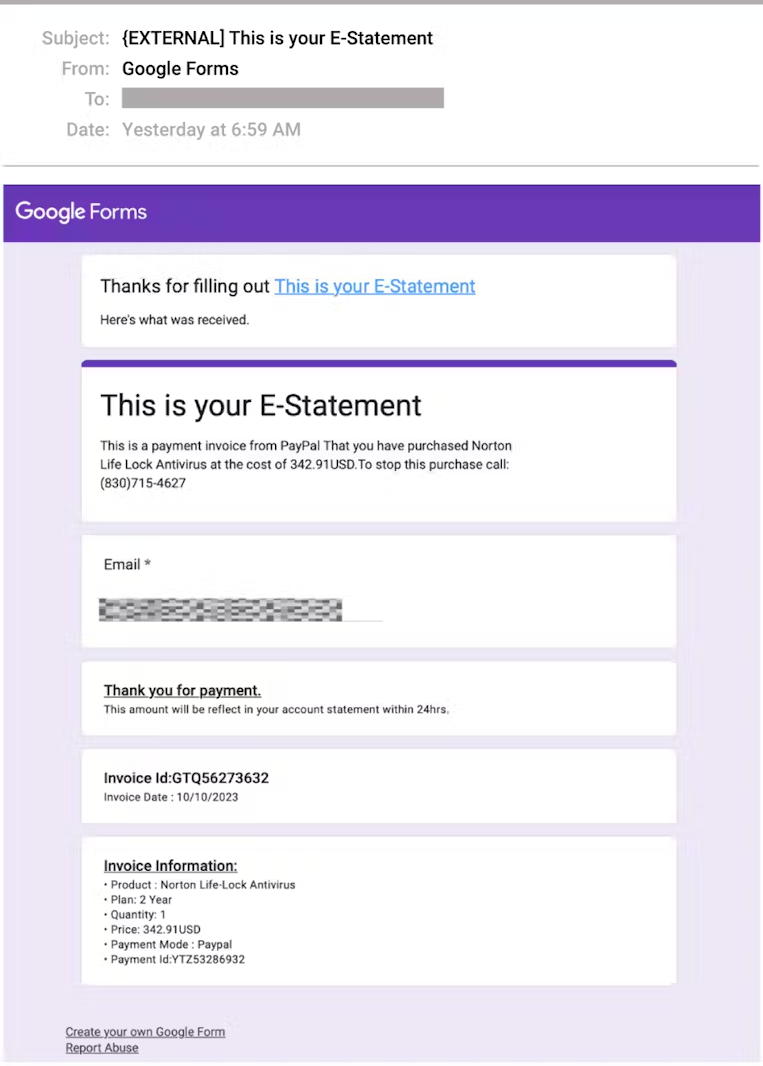

Entreprise de sécurité de messagerie Rapports anormaux qu'il a rencontré une nouvelle variante de l'attaque BazarCall, qui abuse désormais de Google Forms.

Google Forms est un outil en ligne gratuit qui permet aux utilisateurs de créer des formulaires et des quiz personnalisés, de les intégrer sur des sites, de les partager avec d'autres, etc.

L'attaquant crée un formulaire Google avec les détails d'une fausse transaction, tels que le numéro de facture, la date, le mode de paiement et diverses informations sur le produit ou le service utilisé comme appât.

Ensuite, ils activent l'option « accusé de réception de réponse » dans les paramètres, qui envoie une copie du formulaire complété à l'adresse e-mail soumise.

À l'aide de l'adresse e-mail de la cible, une copie du formulaire complété, qui ressemble à une confirmation de paiement, est envoyée à la cible depuis les serveurs de Google.

Google Forms étant un service légitime, les outils de sécurité de la messagerie ne signaleront ni ne bloqueront les e-mails de phishing. La livraison aux destinataires prévus est donc garantie.

De plus, le fait que l’e-mail provienne d’une adresse Google (« noreply@google.com ») lui confère une légitimité supplémentaire.

La copie de la facture comprend le numéro de téléphone de l'acteur menaçant, que les destinataires sont invités à appeler dans les 24 heures suivant la réception de l'e-mail pour faire part de tout litige, l'élément d'urgence est donc présent.

Le rapport d'Abnormal ne se penche pas sur les dernières étapes de l'attaque. Cependant, BazarCall a été utilisé dans le passé pour obtenir un premier accès aux réseaux d'entreprise, conduisant généralement à des attaques de ransomware.