Un acteur malveillant a divulgué plus de 15 millions d'adresses e-mail associées à des comptes Trello qui ont été collectées à l'aide d'une API non sécurisée en janvier.

Trello est un outil de gestion de projet en ligne appartenant à Atlassian. Les entreprises l'utilisent généralement pour organiser les données et les tâches dans des tableaux, des cartes et des listes.

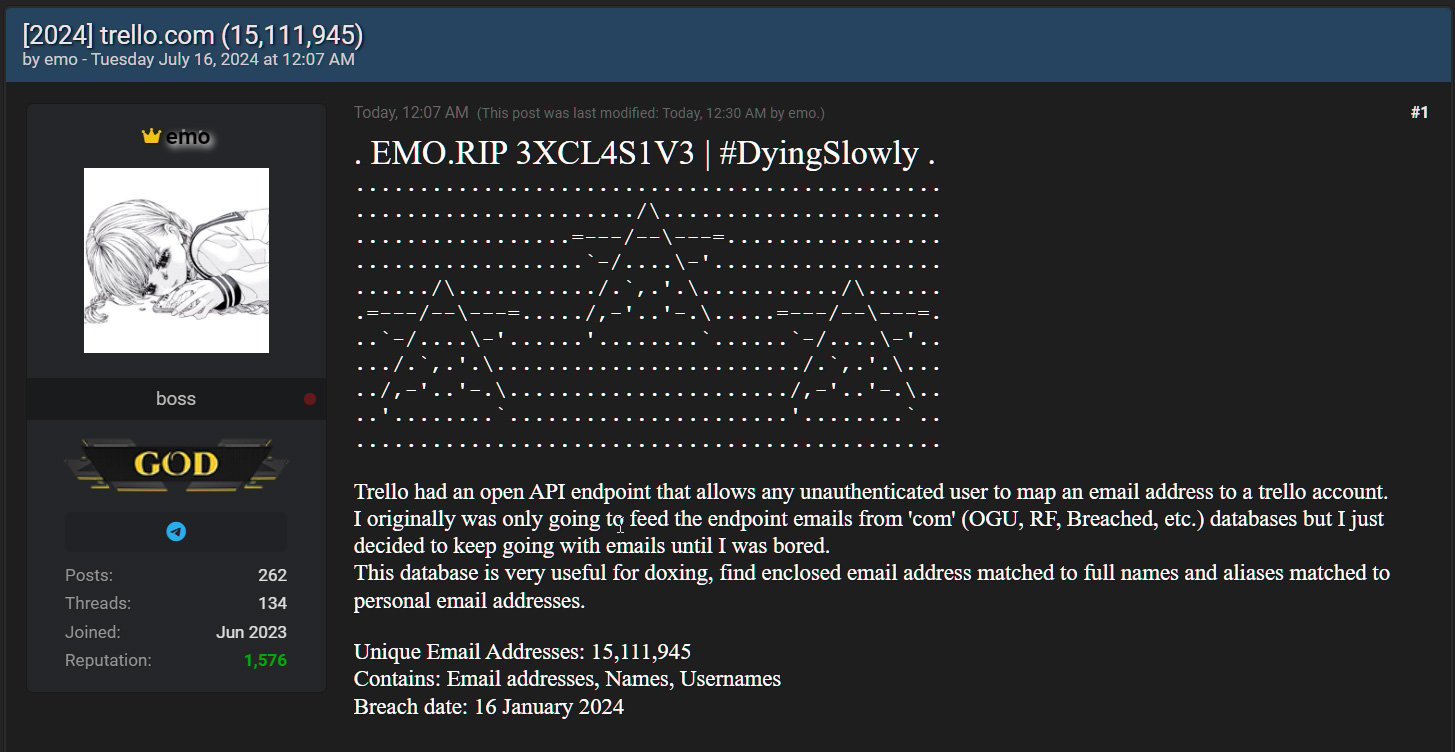

En janvier, BleepingComputer a signalé qu'un acteur malveillant connu sous le nom de « emo » vendait les profils de 15 115 516 membres de Trello sur un forum de piratage informatique populaire.

Bien que presque toutes les données de ces profils soient des informations publiques, chaque profil contenait également une adresse e-mail non publique associée au compte.

Bien qu'Atlassian, le propriétaire de Trello, n'ait pas confirmé à l'époque comment les données avaient été volées, emo a déclaré à BleepingComputer qu'elles avaient été collectées à l'aide d'une API REST non sécurisée qui permettait aux développeurs de demander des informations publiques sur un profil en fonction de l'ID Trello, du nom d'utilisateur ou de l'adresse e-mail des utilisateurs.

emo a créé une liste de 500 millions d'adresses e-mail et l'a transmise à l'API pour déterminer si elles étaient liées à un compte Trello. La liste a ensuite été combinée avec les informations de compte renvoyées pour créer des profils de membres pour plus de 15 millions d'utilisateurs.

Aujourd'hui, emo a partagé la liste complète des 15 115 516 profils sur le forum de piratage Breached pour huit crédits de site (d'une valeur de 2,32 $).

« Trello avait un point de terminaison API ouvert qui permet à tout utilisateur non authentifié de mapper une adresse e-mail à un compte Trello », a expliqué emo dans le message du forum.

« À l'origine, je n'allais alimenter les points de terminaison qu'avec des e-mails provenant de bases de données « com » (OGU, RF, Breached, etc.), mais j'ai simplement décidé de continuer à utiliser les e-mails jusqu'à ce que je m'ennuie. »

Les données divulguées comprennent des adresses e-mail et des informations de compte public Trello, y compris le nom complet de l'utilisateur.

Ces informations peuvent être utilisées dans des attaques de phishing ciblées pour voler des informations plus sensibles, telles que des mots de passe. Emo indique également que les données peuvent être utilisées pour le doxxing, permettant aux acteurs de la menace de lier des adresses e-mail à des personnes et à leurs alias.

Atlassian a confirmé aujourd'hui à BleepingComputer que les informations ont été collectées via une API REST Trello sécurisée en janvier.

« Grâce à l'API REST Trello, les utilisateurs de Trello ont été autorisés à inviter des membres ou des invités à rejoindre leurs tableaux publics par e-mail. Cependant, compte tenu de l'utilisation abusive de l'API découverte lors de cette enquête de janvier 2024, nous y avons apporté une modification afin que les utilisateurs/services non authentifiés ne puissent pas demander les informations publiques d'un autre utilisateur par e-mail. Les utilisateurs authentifiés peuvent toujours demander des informations accessibles au public sur le profil d'un autre utilisateur à l'aide de cette API. Ce changement établit un équilibre entre la prévention de l'utilisation abusive de l'API et le maintien de la fonctionnalité « inviter à un tableau public par e-mail » pour nos utilisateurs. Nous continuerons de surveiller l'utilisation de l'API et prendrons toutes les mesures nécessaires. »

❖ Atlassian

Les API non sécurisées sont devenues une cible populaire pour les acteurs malveillants, qui en abusent pour combiner des informations non publiques, telles que des adresses e-mail et des numéros de téléphone, avec des profils publics.

En 2021, des acteurs malveillants ont abusé d’une API pour lier des numéros de téléphone à des comptes Facebook, créant ainsi des profils pour 533 millions d’utilisateurs.

En 2022, Twitter a subi une violation similaire lorsque des acteurs malveillants ont abusé d'une API non sécurisée pour lier des numéros de téléphone et des adresses e-mail à des millions d'utilisateurs.

Étant donné que de nombreuses personnes publient de manière anonyme sur les réseaux sociaux, ces données ont permis de démasquer ces personnes, ce qui représente un risque important pour la vie privée.

Plus récemment, une API Twilio non sécurisée a été utilisée pour confirmer les numéros de téléphone de 33 millions d’utilisateurs de l’application d’authentification multifacteur Authy.

De nombreuses organisations tentent de sécuriser les API en utilisant une limitation de débit plutôt que par une authentification via une clé API.

Cependant, les acteurs malveillants achètent simplement des centaines de serveurs proxy et font tourner les connexions pour interroger en permanence l'API, rendant la limitation du débit inutile.