[ad_1]

Une nouvelle variante légère de la porte dérobée RomCom a été déployée contre les participantes du Sommet des femmes leaders politiques (WPL) à Bruxelles, un sommet axé sur l’égalité des sexes et les femmes en politique.

La campagne a utilisé un faux site Web imitant le portail officiel de la WPL pour appâter les personnes souhaitant assister au sommet ou simplement intéressées par le sommet.

UN Rapport Trend Micro L’analyse de la nouvelle variante prévient que ses opérateurs, suivis par l’entreprise sous le nom de « Void Rabisu », ont utilisé une porte dérobée plus furtive avec une nouvelle technique d’application de TLS dans les communications C2 (commande et contrôle) pour rendre la découverte plus difficile.

En outre, la dernière attaque consolide le passage du groupe d’attaques de ransomware opportunistes précédemment attribuées à une filiale de ransomware cubaine à une campagne de cyberespionnage de haut niveau impliquant l’exploitation de vulnérabilités zero-day dans les produits Microsoft.

Cibler les femmes dirigeantes politiques

En août 2023, Void Rabisu a mis en place un site internet malveillant à l’adresse ‘wplsummit[.]com’, conçu pour imiter le véritable site Web des femmes leaders politiques (WPL) hébergé sur wplsummit.org.

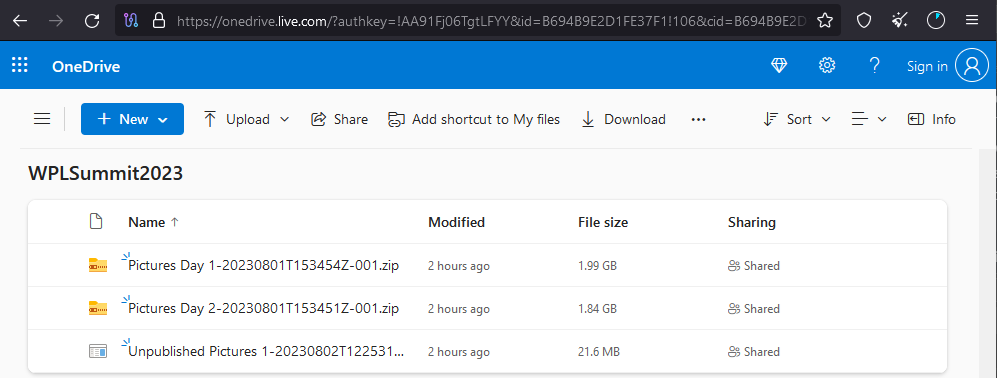

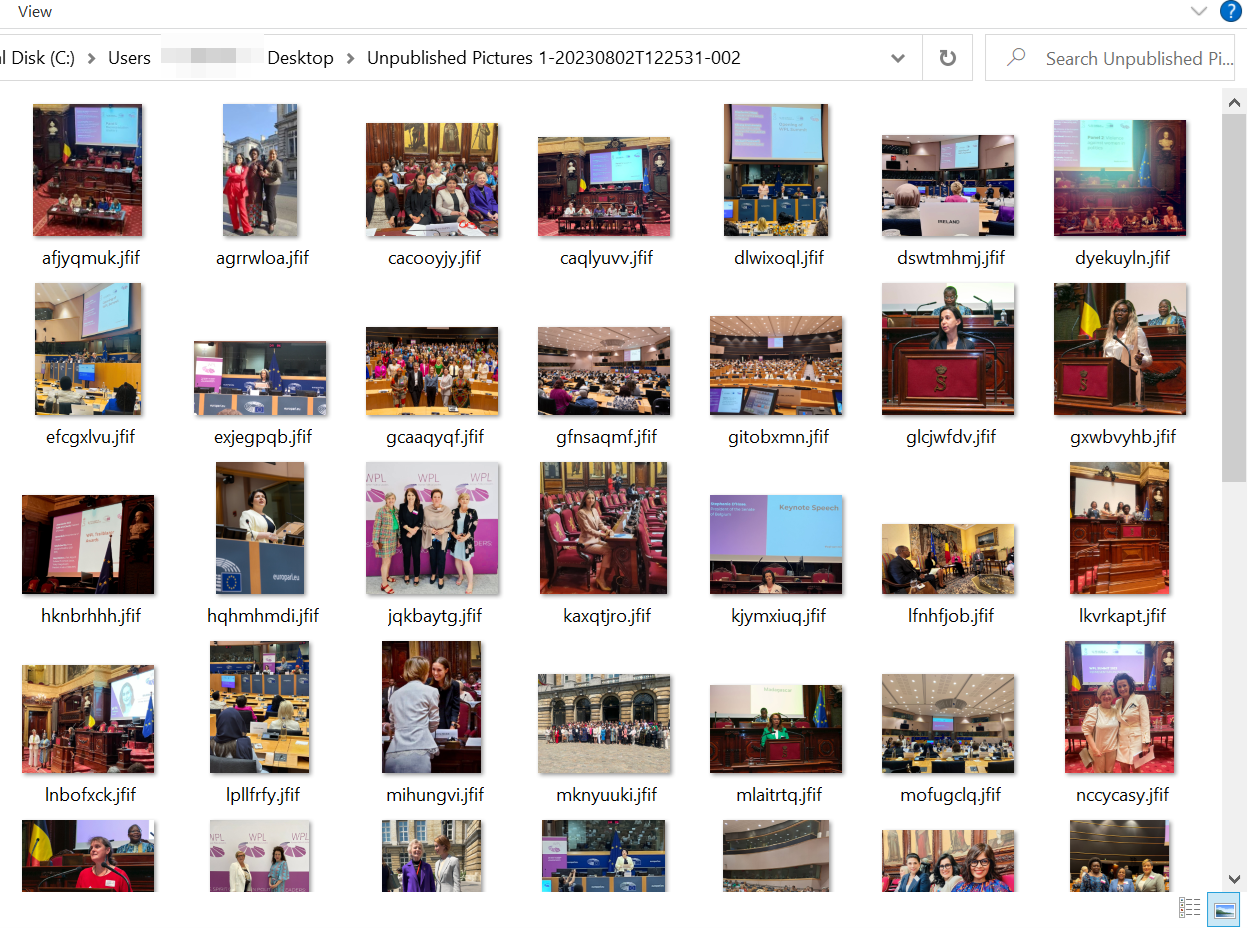

Le faux site était lié à un dossier OneDrive via un bouton nommé « Vidéos et photos », qui contenait des photos des deux jours de l’événement, tirées du site authentique, et un téléchargeur de logiciels malveillants nommé « Images non publiées ».

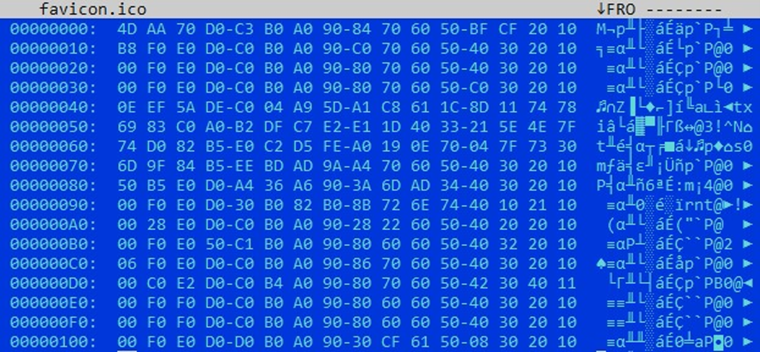

L’exécutable malveillant est signé par un certificat Elbor LLC et est une archive auto-extractible contenant 56 photos servant de leurres, tandis qu’un deuxième fichier crypté est téléchargé depuis un hôte distant.

La deuxième charge utile est une DLL qui est déchiffrée et chargée en mémoire pour échapper à la détection et continue de récupérer les composants supplémentaires nécessaires à l’établissement de la communication avec le serveur de l’attaquant.

RomCom 4.0

Trend Micro identifie la dernière variante allégée de RomCom comme la quatrième version majeure de la porte dérobée, expliquant qu’il s’agit du même malware que les chercheurs de Volexity ont récemment nommé « Peapod ».

Par rapport à RomCom 3.0, la version précédente vue dans les opérations Void Rabisu, la nouvelle variante de porte dérobée a subi des changements importants, la rendant plus légère et plus furtive.

Il ne prend désormais en charge que les dix commandes suivantes, une forte réduction par rapport aux 42 précédentes.

- Pas d’action – La fonction de gestion renvoie zéro ; le malware attend la prochaine commande.

- Exécuter la commande – Exécute une commande et renvoie sa sortie.

- Téléverser un fichier – Télécharge un fichier sur la machine compromise.

- Télécharger un fichier – Récupère un fichier de la machine infectée.

- Exécuter la commande – Exécute une commande donnée.

- Intervalle de mise à jour – Modifie la fréquence de vérification de la porte dérobée (60 secondes par défaut) et met à jour le registre système.

- Obtenir des informations sur le système – Récupère la RAM, le processeur, l’heure locale et le nom d’utilisateur.

- Mettre à jour le composant réseau – Met à jour les données du composant réseau dans le registre Windows.

- Désinstaller – Purge les clés de registre pertinentes et supprime les fichiers associés.

- Obtenir le nom du service à partir du registre Windows

De plus, au lieu d’utiliser des MSI modifiés pour déposer ses composants directement sur les appareils, la nouvelle variante exploite un fichier EXE pour récupérer les DLL cryptées par XOR, chargeant ainsi tous ses composants en mémoire.

RomCom 4.0 a également intégré de nouvelles fonctionnalités liées au Transport Layer Security (TLS), un protocole conçu pour assurer une communication sécurisée avec le serveur C2.

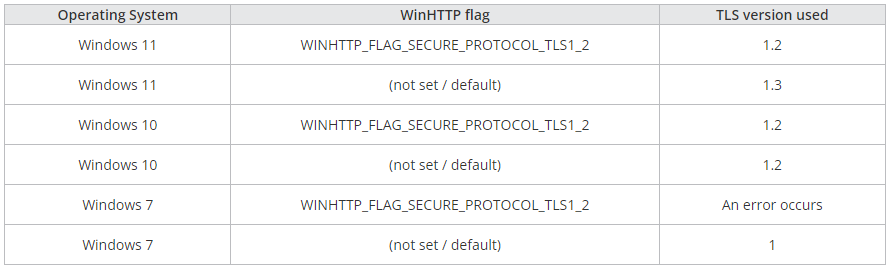

Le malware a été codé pour forcer les fonctions WinHTTP à utiliser spécifiquement la version 1.2 de TLS plutôt que de permettre au système d’exploitation de choisir la version TLS par défaut.

Ce système d’application entraîne une erreur sur Windows 7, que Trend Micro considère comme sûr contre la dernière variante de RomCom.

L’objectif de ce mécanisme est susceptible de rendre la communication C2 plus résistante à la surveillance, de compliquer la découverte automatisée et éventuellement de permettre aux attaquants de filtrer les victimes inappropriées.

De manière générale, les tactiques de Void Rabisu et le déploiement du malware RomCom restent flous.

Cependant, il est clair que le développement de la porte dérobée est toujours en cours et que ses opérateurs se concentrent de plus en plus sur le cyberespionnage de haut niveau.

Trend Micro conclut qu’il est très probable que Void Rabisu ciblera toutes les grandes conférences liées à des groupes d’intérêt particuliers. La prudence est donc de mise lors de la visite des sites d’événements.

[ad_2]