Un botnet proxy appelé « Socks5Systemz » infecte des ordinateurs dans le monde entier via les chargeurs de logiciels malveillants « PrivateLoader » et « Amadey », comptant actuellement 10 000 appareils infectés.

Le malware infecte les ordinateurs et les transforme en proxys de transfert de trafic malveillant, illégal ou anonyme. Elle vend ce service aux abonnés qui paient entre 1 $ et 140 $ par jour en crypto pour y accéder.

Socks5Systemz est détaillé dans un rapport de BitSight cela précise que le botnet proxy existe depuis au moins 2016 mais est resté relativement discret jusqu’à récemment.

Chaussettes5Systemz

Le bot Socks5Systemz est distribué par les malwares PrivateLoader et Amadey, qui se propagent souvent via le phishing, les kits d’exploitation, la publicité malveillante, les exécutables trojanisés téléchargés depuis les réseaux P2P, etc.

Les échantillons vus par BitSight sont nommés « previewer.exe » et leur tâche est d’injecter le robot proxy dans la mémoire de l’hôte et d’en établir la persistance via un service Windows appelé « ContentDWSvc ».

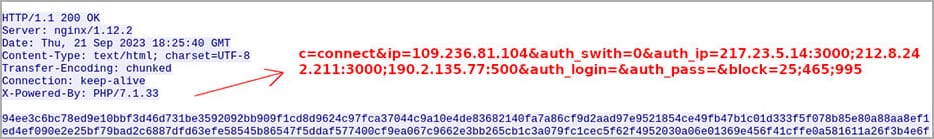

La charge utile du robot proxy est une DLL 32 bits de 300 Ko. Il utilise un système d’algorithme de génération de domaine (DGA) pour se connecter à son serveur de commande et de contrôle (C2) et envoyer des informations de profilage sur la machine infectée.

En réponse, le C2 peut envoyer l’une des commandes suivantes pour exécution :

- inactif: n’effectuez aucune action.

- connecter: Connectez-vous à un serveur de backconnect.

- déconnecter: Se déconnecter du serveur de backconnect.

- mises à jour: Mettre à jour la liste des adresses IP autorisées à envoyer du trafic.

- upduris: Pas encore mis en œuvre.

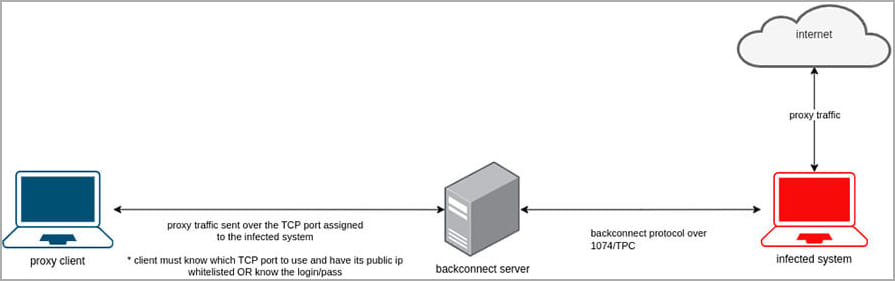

La commande connect est cruciale, car elle demande au bot d’établir une connexion au serveur de backconnect sur le port 1074/TCP.

Une fois connecté à l’infrastructure des acteurs malveillants, l’appareil infecté peut désormais être utilisé comme serveur proxy et vendu à d’autres acteurs malveillants.

Lors de la connexion au serveur de backconnect, il utilise des champs qui déterminent l’adresse IP, le mot de passe proxy, la liste des ports bloqués, etc. Ces paramètres de champ garantissent que seuls les robots de la liste autorisée et disposant des informations de connexion nécessaires peuvent interagir avec les serveurs de contrôle, bloquant ainsi tentatives non autorisées.

Impact des entreprises illégales

BitSight a cartographié une infrastructure de contrôle étendue de 53 serveurs de robots proxy, de backconnect, de DNS et d’acquisition d’adresses situés principalement en France et dans toute l’Europe (Pays-Bas, Suède, Bulgarie).

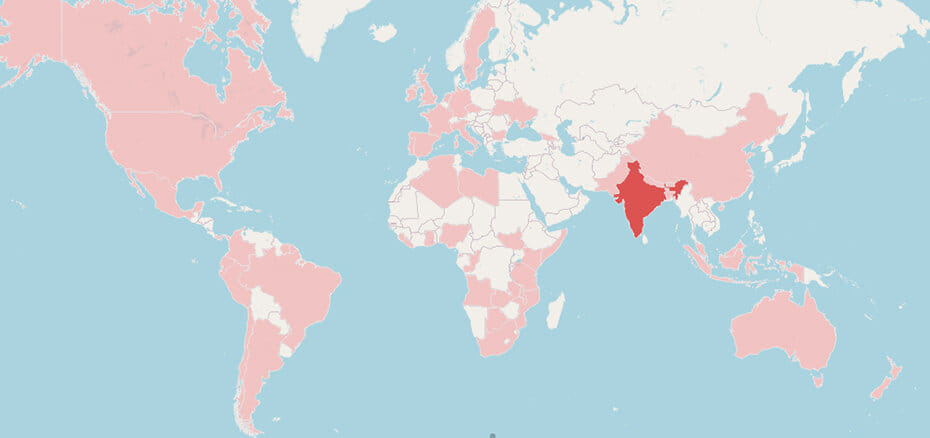

Depuis début octobre, les analystes ont enregistré 10 000 tentatives de communication distinctes sur le port 1074/TCP avec les serveurs de backconnect identifiés, soit un nombre égal de victimes.

La répartition géographique est clairsemée et aléatoire, couvrant l’ensemble du globe, mais l’Inde, les États-Unis, le Brésil, la Colombie, l’Afrique du Sud, l’Argentine et le Nigeria comptent le plus d’infections.

L’accès aux services proxy de Socks5Systemz est vendu en deux niveaux d’abonnement, à savoir « Standard » et « VIP », pour lesquels les clients paient via le service anonyme (pas de KYC) passerelle de paiement ‘Cryptomus.’

Les abonnés doivent déclarer l’adresse IP d’où proviendra le trafic proxy pour être ajoutée à la liste verte du bot.

Les abonnés standard sont limités à un seul thread et type de proxy, tandis que les utilisateurs VIP peuvent utiliser 100 à 5 000 threads et définir le type de proxy sur SOCKS4, SOCKS5 ou HTTP.

Les prix de chaque offre de service sont indiqués ci-dessous.

Les botnets proxy résidentiels constituent une activité lucrative qui a un impact significatif sur la sécurité Internet et le détournement non autorisé de bande passante.

Ces services sont couramment utilisés pour faire du shopping et contourner les restrictions géographiques, ce qui les rend très populaires.

En août, les analystes d’AT&T ont révélé un vaste réseau proxy comprenant plus de 400 000 nœuds, dans lequel des utilisateurs Windows et macOS inconscients servaient de nœuds de sortie canalisant le trafic Internet des autres.