Le fournisseur d'hébergement WordPress Kinsta avertit ses clients que des publicités Google ont été observées faisant la promotion de sites de phishing pour voler les identifiants d'hébergement.

Kinsta affirme que les attaques de phishing visent à voler les informations de connexion à MyKinsta, un service clé proposé par la société pour gérer WordPress et d'autres applications basées sur le cloud.

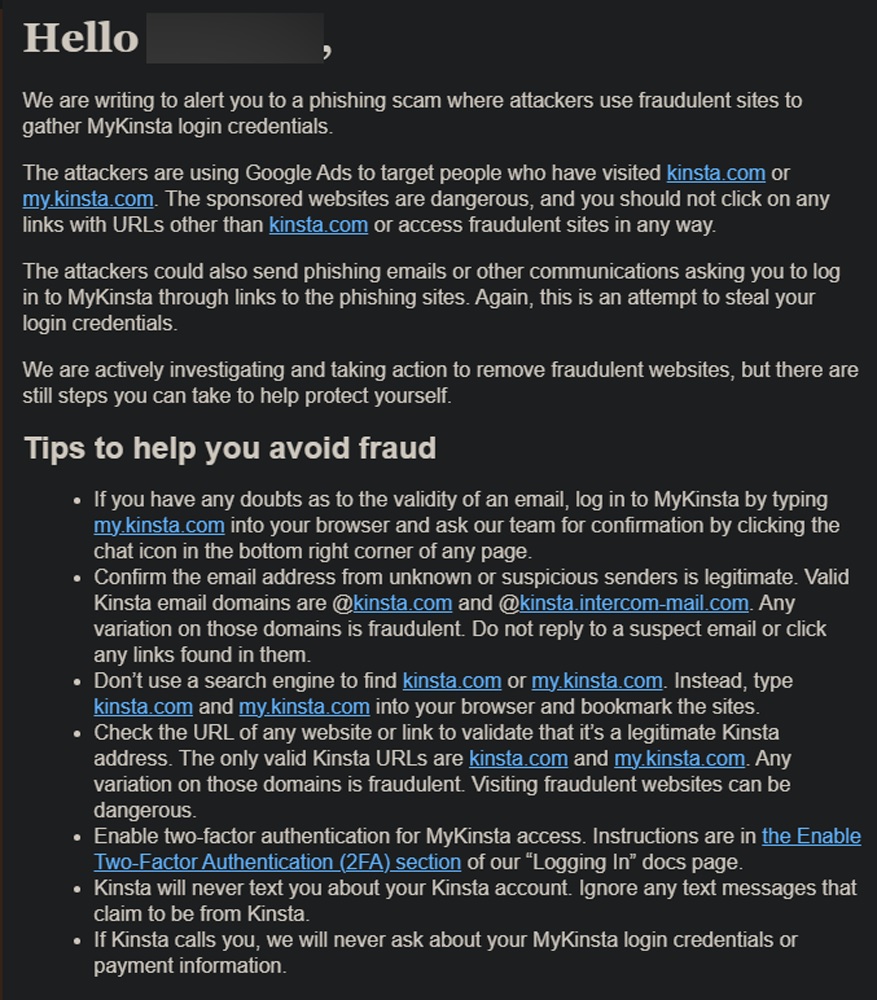

Dans un e-mail envoyé à ses clients, Kinsta a déclaré avoir identifié que les attaquants exploitaient Google Ads, ciblant les personnes ayant déjà visité les sites Web officiels de Kinsta. Les auteurs de la menace créent des sites Web sponsorisés qui imitent étroitement ceux de Kinsta, incitant les utilisateurs à cliquer dessus.

« Nous vous écrivons pour vous alerter d'une escroquerie par phishing dans laquelle des attaquants utilisent des sites frauduleux pour collecter les informations de connexion MyKinsta », a noté Kinsta dans un e-mail consulté par BleepingComputer.

« Les attaquants utilisent Google Ads pour cibler les personnes qui ont visité kinsta.com ou mon.kinsta.com. Les sites Web sponsorisés sont dangereux et vous ne devez cliquer sur aucun lien avec des URL autres que kinsta.com ou accéder à des sites frauduleux de quelque manière que ce soit.

Kinsta souligne que ces sites sont malveillants et que les utilisateurs doivent veiller à ne pas visiter des liens qui ne mènent pas directement aux sites Web officiels kinsta.com ou my.kinsta.com.

La société recommande également aux utilisateurs d'activer l'authentification à deux facteurs sur leurs comptes pour empêcher l'accès au compte même en cas de vol des informations d'identification.

En outre, la société a averti que ces attaquants pourraient également envoyer des e-mails de phishing ou d'autres formes de communication, convainquant les utilisateurs de se connecter aux sites de phishing MyKinsta via ces liens malveillants pour voler les informations de connexion.

En réponse à ces menaces, Kinsta identifie et supprime activement les sites de phishing, mais avertit les utilisateurs de prendre des mesures proactives pour protéger leurs comptes.

Kinsta a recommandé d'accéder directement à MyKinsta en tapant mon.kinsta.com dans le navigateur et en ignorant tous les messages texte prétendant provenir de Kinsta.

Les publicités Google de plus en plus utilisées par les pirates

Il est important de noter qu’il ne s’agit pas d’un incident isolé concernant les publicités Google, où il y a eu une augmentation notable d’incidents similaires, notamment une publicité trompeuse pour Amazon.

Comme BleepinpComputer l'a repéré en août, des acteurs malveillants avaient publié une annonce dans les résultats de recherche Google qui semblait être destinée à Amazon.

Cependant, lorsque les utilisateurs cliquent sur cette annonce, ils sont redirigés vers une arnaque au support technique se faisant passer pour une page de support technique de Microsoft Defender.

D'autres publicités Google faisaient la promotion de sites Web prétendant être des sites de téléchargement de logiciels légitimes, notamment Grammarly, MSI Afterburner, Slack, Dashlane, Malwarebytes, Audacity, μTorrent, OBS, Ring, AnyDesk, Libre Office, Teamviewer, Thunderbird et Brave.

Cependant, ces faux installateurs installeraient des logiciels malveillants, tels que Raccoon Stealer, une version personnalisée de Vidar Stealer et le chargeur de logiciels malveillants IcedID.