Une nouvelle opération de cybercriminalité dropper-as-a-service (DaaS) nommée « SecuriDropper » a vu le jour, utilisant une méthode qui contourne la fonctionnalité « Paramètres restreints » d’Android pour installer des logiciels malveillants sur les appareils et obtenir l’accès aux services d’accessibilité.

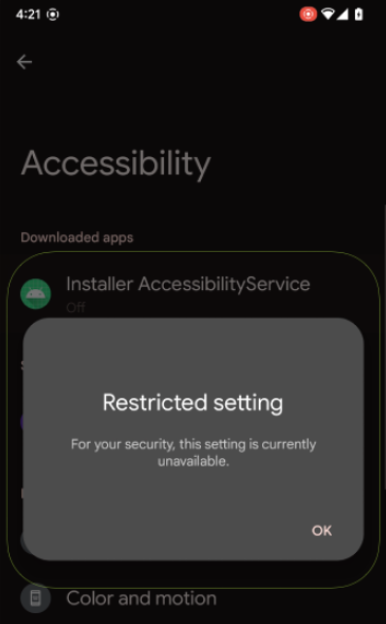

Les paramètres restreints sont une fonctionnalité de sécurité introduite avec Android 13 qui empêche les applications chargées latéralement (fichiers APK) installées depuis l’extérieur de Google Play d’accéder à des fonctionnalités puissantes telles que les paramètres d’accessibilité et l’écouteur de notifications.

Les logiciels malveillants abusent généralement des deux autorisations. La fonctionnalité était donc destinée à protéger les utilisateurs en bloquant l’approbation des demandes en affichant un avertissement lorsque ces autorisations sont demandées.

L’accessibilité peut être abusée pour capturer du texte à l’écran, accorder des autorisations supplémentaires et effectuer des actions de navigation à distance, tandis que l’écouteur de notification peut être utilisé pour voler des mots de passe à usage unique.

En août 2022, ThreatFabric a signalé que les développeurs de logiciels malveillants ajustaient déjà leurs tactiques à cette nouvelle mesure via un nouveau compte-gouttes nommé « BugDrop ».

Sur la base de ses observations, l’entreprise a créé un compte-gouttes de preuve de concept (PoC) pour montrer que le contournement était possible.

L’astuce consiste à utiliser l’API d’installation basée sur la session pour les fichiers APK (package Android) malveillants, qui les installe en plusieurs étapes, impliquant un package « de base » et divers fichiers de données « fractionnés ».

Lorsque l’API particulière est utilisée à la place de la méthode hors session, les paramètres restreints sont contournés et les utilisateurs ne voient pas la boîte de dialogue « Paramètres restreints » qui les empêche d’accorder au logiciel malveillant l’accès à des autorisations dangereuses.

BleepingComputer a confirmé que le problème de sécurité est toujours présent dans Android 14 et, selon un nouveau rapport ThreatFabric, SecuriDropper suit la même technique pour charger latéralement des logiciels malveillants sur les appareils cibles et leur donner accès à des sous-systèmes à risque.

Il s’agit du premier cas observé d’utilisation de cette méthode dans des opérations de cybercriminalité ciblant les utilisateurs d’Android.

Opérations Android Dropper-as-a-Service

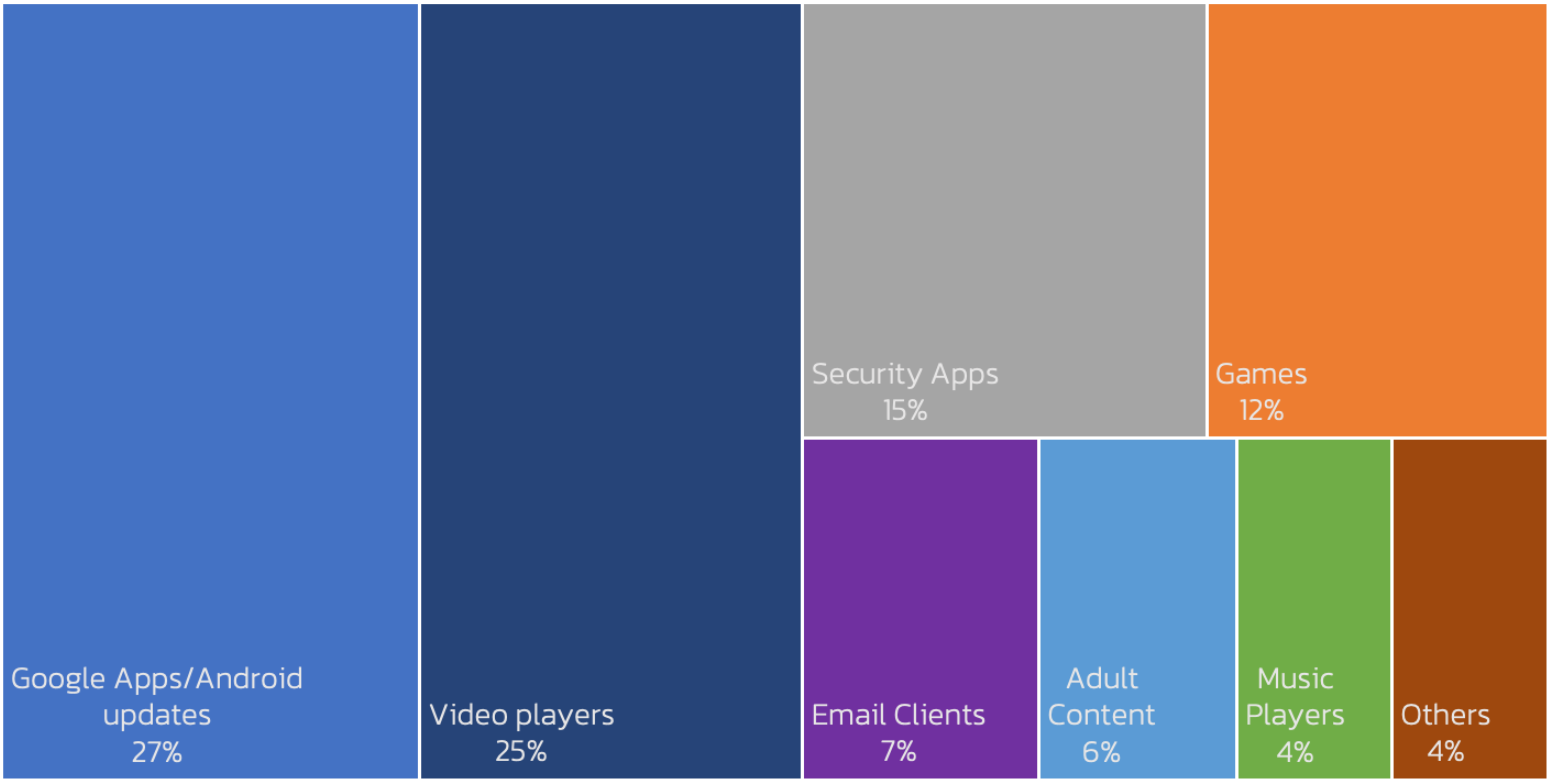

SecuriDropper infecte les appareils Android en se faisant passer pour une application légitime, se faisant le plus souvent passer pour une application Google, une mise à jour Android, un lecteur vidéo, une application de sécurité ou un jeu, puis installant une deuxième charge utile, qui est une forme de malware.

Le compte-gouttes y parvient en sécurisant l’accès aux autorisations « Lire et écrire un stockage externe » et « Installer et supprimer des packages » lors de l’installation.

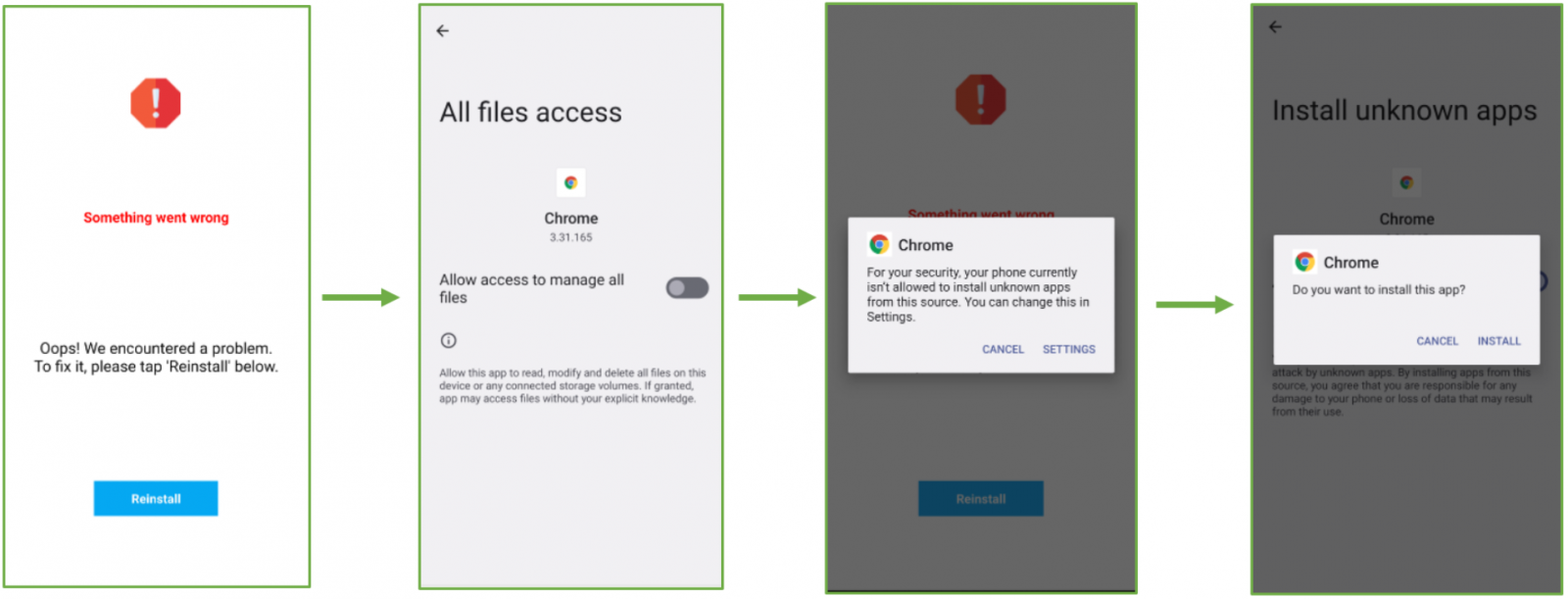

La charge utile de deuxième étape est installée par tromperie de l’utilisateur et manipulation de l’interface, invitant les utilisateurs à cliquer sur un bouton « Réinstaller » après avoir affiché de faux messages d’erreur concernant l’installation de l’application compte-gouttes.

ThreatFabric a vu le malware SpyNote distribué via SecuriDropper déguisé en application Google Translate.

Dans d’autres cas, SecuriDropper a été vu en train de distribuer des chevaux de Troie bancaires Ermac déguisés en navigateur Chrome, ciblant des centaines d’applications de crypto-monnaie et de banque électronique.

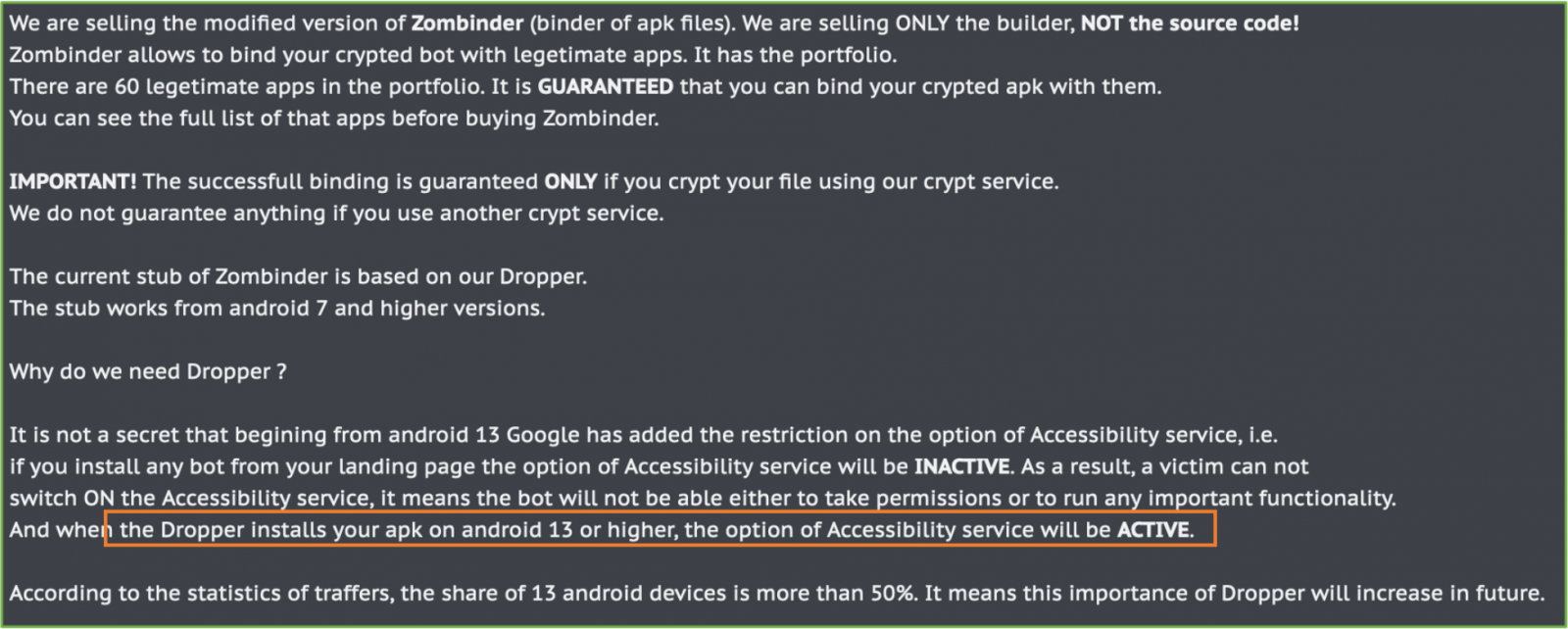

Tissu de menace rapporte également sur la refonte de Zombinder, une opération DaaS documentée pour la première fois en décembre 2022. Ce service « colle » des charges utiles malveillantes avec des applications légitimes pour infecter les appareils Android avec des voleurs d’informations et des chevaux de Troie bancaires.

Il est inquiétant de constater que les publicités récentes de Zombinder mettent en avant la même stratégie de contournement des paramètres restreints évoquée précédemment, de sorte que les charges utiles sont autorisées à utiliser les paramètres d’accessibilité lors de l’installation.

Pour se protéger contre ces attaques, les utilisateurs d’Android doivent éviter de télécharger des fichiers APK à partir de sources obscures ou d’éditeurs qu’ils ne connaissent pas et auxquels ils ne font pas confiance.

L’accès aux autorisations pour toute application installée peut être examiné et révoqué en accédant à Paramètres → Applications → [select an app] → Autorisations.

Mise à jour 11/6: En réponse à une demande de commentaire de BleepingComputer, un porte-parole de Google nous a envoyé la déclaration suivante :

Les paramètres restreints ajoutent une couche de protection supplémentaire en plus de la confirmation de l’utilisateur requise pour que les applications accèdent aux paramètres/autorisations Android.

En tant que protection de base, les utilisateurs d’Android contrôlent toujours les autorisations qu’ils accordent à une application.

Les utilisateurs sont également protégés par Google Play Protect, qui peut avertir les utilisateurs ou bloquer les applications connues pour présenter un comportement malveillant sur les appareils Android dotés des services Google Play.

Nous examinons constamment les méthodes d’attaque et améliorons les défenses d’Android contre les logiciels malveillants pour assurer la sécurité des utilisateurs.