Le National Cyber Security Centre (NCSC) du Royaume-Uni et Microsoft préviennent que l'acteur russe « Callisto Group » (alias « Seaborgium » ou « Star Blizzard ») cible les organisations du monde entier avec des campagnes de spear phishing utilisées pour voler les informations d'identification et les données des comptes. .

Callisto est un acteur de menace persistante avancée (APT) actif depuis fin 2015 et attribué à la division russe « Centre 18 » du Service fédéral de sécurité (FSB).

L'année dernière, les analystes des menaces de Microsoft ont perturbé l'attaque d'un groupe ciblant divers pays européens de l'OTAN en désactivant les comptes Microsoft de l'auteur de la menace utilisés pour la surveillance et la collecte de courriers électroniques. Microsoft a également signalé 69 domaines associés à ses campagnes de phishing visant à fermer les sites.

En janvier de cette année, le NCSC a mis en garde contre les attaques de Callisto, soulignant les compétences du groupe en matière de renseignement open source (OSINT) et d'ingénierie sociale.

Aujourd'hui, le Royaume-Uni attribue officiellement à Callisto les attaques qui ont conduit à la fuite de documents commerciaux entre le Royaume-Uni et les États-Unisle Piratage en 2018 du groupe de réflexion britannique Institute for Statecraftet plus récemment, le piratage du fondateur de StateCraft, Christopher Donnelly.

En outre, le Royaume-Uni affirme que le groupe est à l'origine d'attaques de vol d'informations d'identification et de données contre des parlementaires de plusieurs partis politiques, des universités, des journalistes, du secteur public, des organisations non gouvernementales et d'autres organisations de la société civile.

« Le ministère des Affaires étrangères, du Commonwealth et du Développement a également convoqué l'ambassadeur de Russie pour lui exprimer la profonde préoccupation du Royaume-Uni face aux tentatives soutenues de la Russie d'utiliser le cyber pour s'immiscer dans les processus politiques et démocratiques au Royaume-Uni et au-delà », peut-on lire dans un communiqué. Déclaration de presse du Royaume-Uni.

Les dernières tactiques de Callisto

Dans un bulletin publié aujourd'hui, le NCSC britannique affirme que Callisto reste concentré sur le lancement d'attaques de spear phishing ciblant les organisations gouvernementales, les groupes de réflexion, les politiciens, les unités industrielles de défense et diverses ONG du pays.

« Cet avis sensibilise aux techniques de spear phishing utilisées par Star Blizzard pour cibler des individus et des organisations. Cette activité se poursuivra jusqu'en 2023 », prévient le NCSC.

Les attaquants obtiennent des informations clés sur des plateformes de médias sociaux comme LinkedIn, puis s'approchent de leurs cibles en envoyant par courrier électronique des adresses personnelles moins susceptibles d'être surveillées par les logiciels de sécurité de l'entreprise.

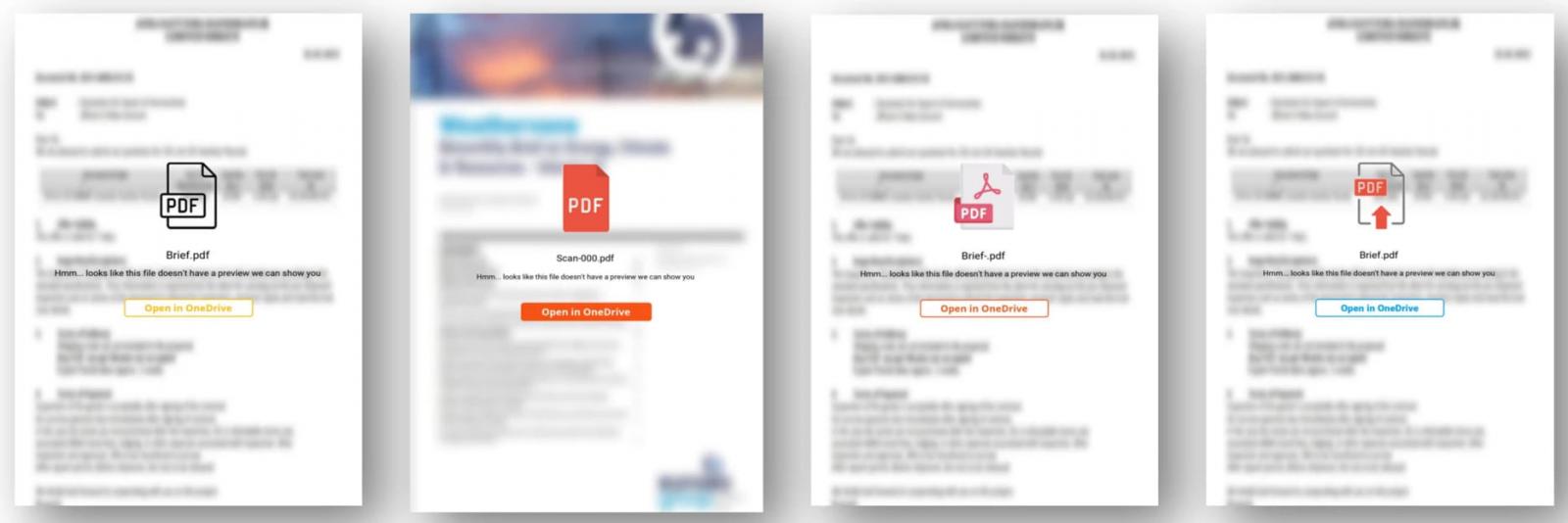

Après avoir établi une relation avec la cible au fil du temps, Callisto envoie un lien malveillant intégré dans un document PDF hébergé sur Google Drive ou OneDrive, qui dirige la cible vers un site de phishing.

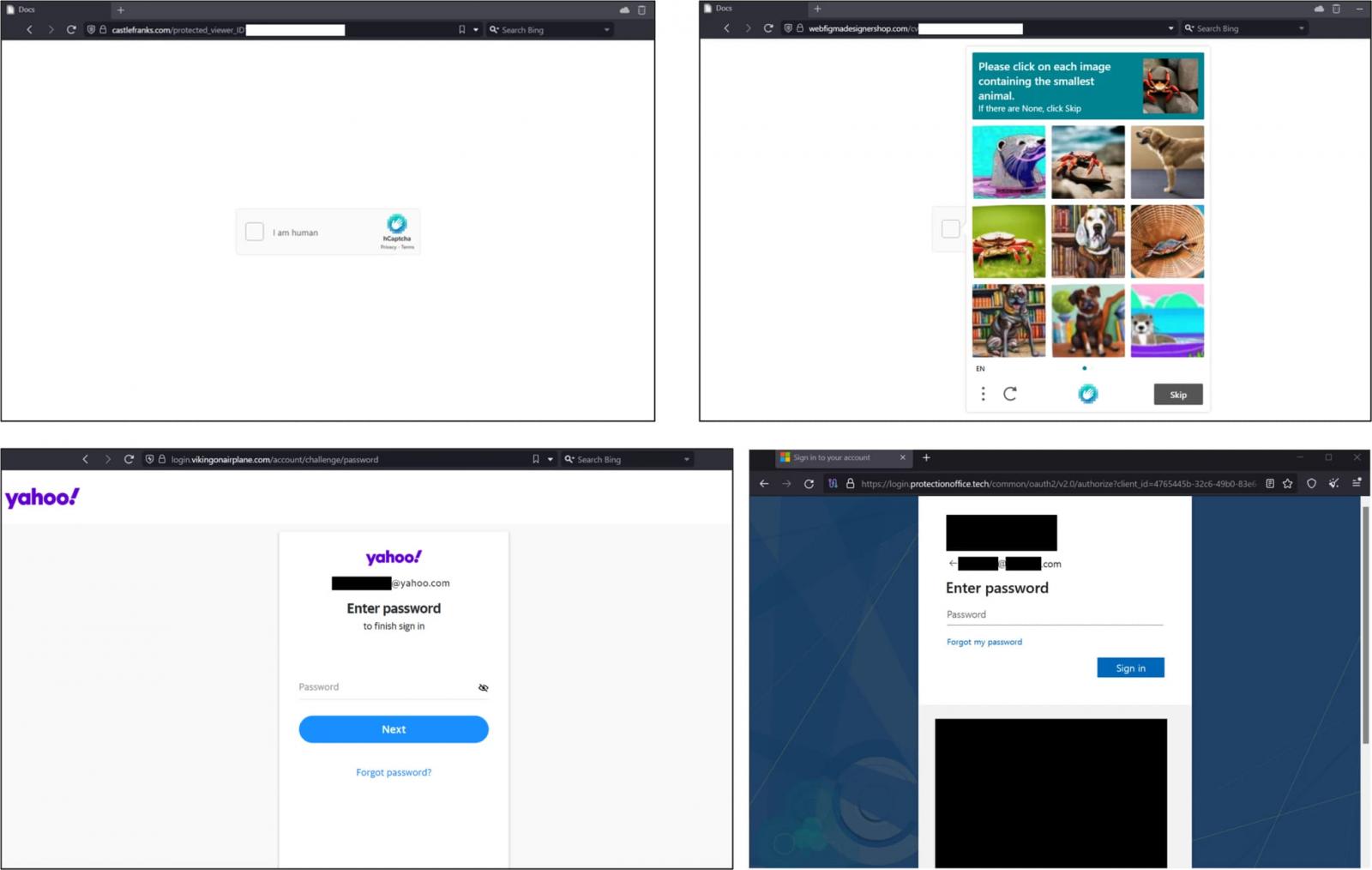

Les sites de phishing, hébergés sur des domaines illégitimes, ciblent Microsoft, Yahoo et d'autres plateformes de messagerie et sont souvent protégés par un CAPTCHA pour filtrer les robots et donner un sentiment de légitimité supplémentaire.

L'opération de phishing s'appuie sur le cadre d'attaque par proxy open source EvilGinx qui vole à la fois les informations d'identification des utilisateurs et les cookies de session. Cela permet à Callisto de contourner l'authentification à deux facteurs lors de la connexion avec les informations d'identification volées.

Ensuite, les attaquants utilisent les informations volées pour accéder au compte de messagerie de la victime, analyser sa boîte de réception et mettre en place des règles de transfert qui leur donnent un accès continu aux futures communications de la victime.

À cette étape finale, les opérateurs de Callisto identifient et exploitent toute opportunité de phishing latéral, en utilisant leur accès à la boîte de réception de la victime pour toucher d'autres cibles clés.

Microsoft a également a publié un rapport soulignant aujourd'hui les nouvelles techniques, tactiques et procédures suivantes adoptées par l'acteur menaçant après avril 2023 :

- Utilisation de scripts côté serveur qui bloquent l'analyse automatisée de l'infrastructure malveillante.

- Utilisation de services de plateforme de marketing par e-mail tels que HubSpot et MailerLite pour masquer les véritables adresses e-mail.

- Utilisation d'un fournisseur DNS pour masquer les adresses IP de l'infrastructure VPS.

- Utilisation de l'algorithme de génération de domaine (DGA) pour une meilleure évasion et résistance aux blocages.

La défense contre la menace Callisto et toute attaque de spear phishing nécessite une approche à plusieurs facettes, notamment l'utilisation de méthodes MFA résistantes au phishing telles que les clés matérielles, la mise en œuvre de politiques d'accès conditionnel strictes et la surveillance des activités anormales.

Sanctionné par les États-Unis et le Royaume-Uni

Les forces de l'ordre internationales composées d'agences du Royaume-Uni, des États-Unis, d'Australie, du Canada et de Nouvelle-Zélande ont identifié deux membres du groupe de piratage Callisto.

Il s'agit d'Alexandrovitch Peretuatko, qui serait un officier du renseignement du Centre 18 du FBS, et d'Andrey Stanislavovich Korinets, alias « Alexey Doguzhiev ».

Les deux hommes sont considérés comme directement responsables des opérations de Callisto ciblant plusieurs organisations britanniques, certaines entraînant un accès non autorisé et une exfiltration de données sensibles.

Dans le cadre de l'annonce d'aujourd'hui, le Royaume-Uni et le Les États-Unis ont sanctionné les deux membres pour avoir tenté de saper le processus démocratique du Royaume-Uni.

« Le Royaume-Uni a sanctionné deux individus pour s'être engagé dans des opérations de spear phishing avec l'intention d'utiliser les informations obtenues pour saper les processus démocratiques britanniques », lit-on dans un communiqué. Déclaration de presse du Département du Trésor américain.

« Les Etats-Unis, en soutien et en solidarité avec le Royaume-Uni, ont également pris des mesures contre les mêmes individus, identifiant leur lien avec l'unité du FSB et son activité qui a ciblé les réseaux critiques du gouvernement américain. »

Le programme Rewards for Justice du gouvernement américain propose également une récompense de 10 millions de dollars pour plus d'informations sur les membres du groupe Callisto et leurs activités.