Le réseau de localisation « Find My » d’Apple peut être utilisé par des acteurs malveillants pour transmettre furtivement des informations sensibles capturées par des enregistreurs de frappe installés sur les claviers.

Le réseau et l’application Find My sont conçus pour aider les utilisateurs à localiser les appareils Apple perdus ou égarés, notamment les iPhones, iPads, Mac, montres Apple, AirPods et Apple Tags.

Le service s’appuie sur des données GPS et Bluetooth provenant de millions d’appareils Apple dans le monde pour retrouver les appareils signalés comme perdus ou volés, même s’ils sont hors ligne.

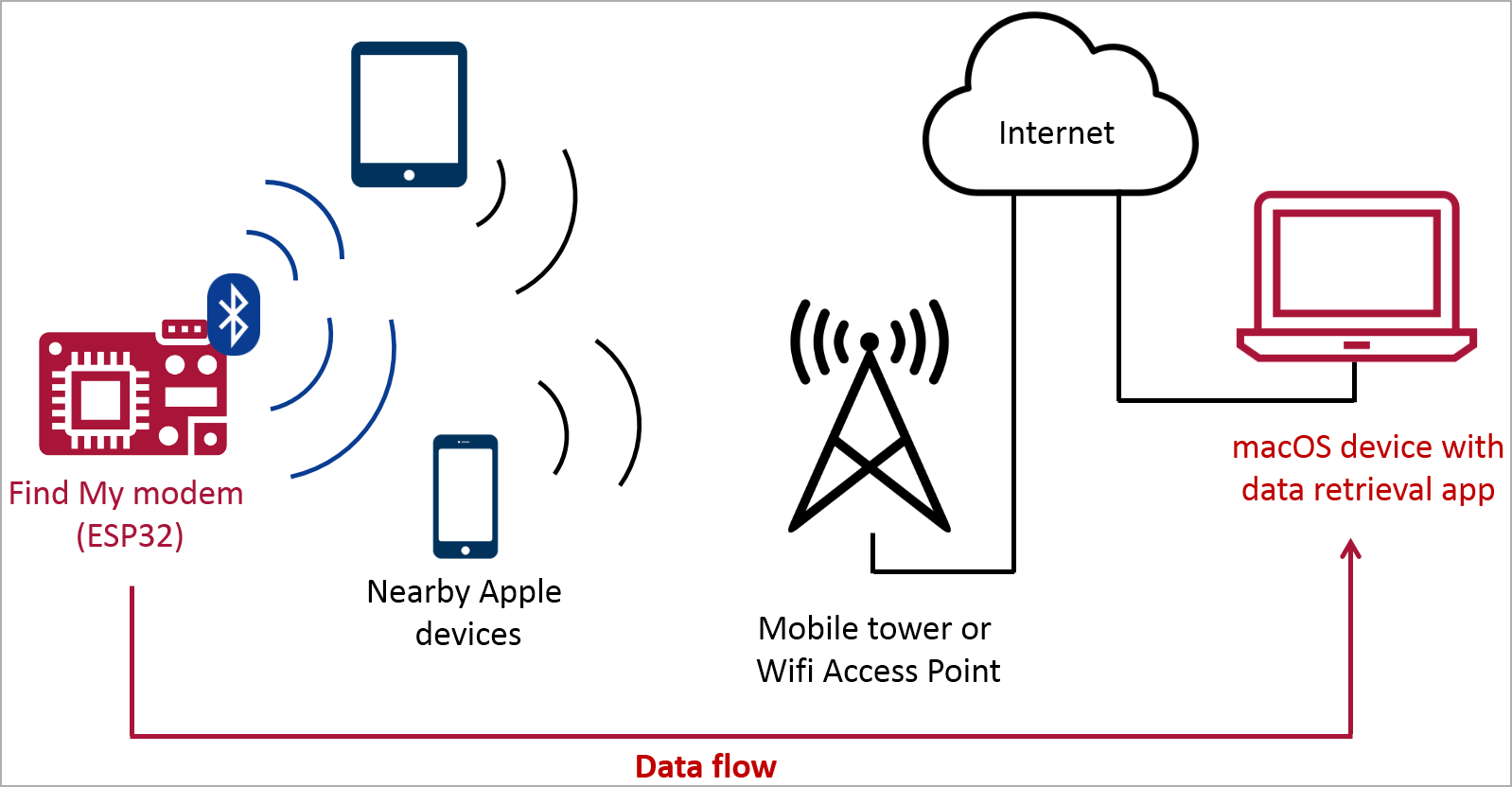

Les appareils perdus envoient des signaux Bluetooth dans une boucle constante détectés par les appareils Apple à proximité, qui transmettent ensuite de manière anonyme leur emplacement au propriétaire via le réseau Find My.

La possibilité d’abuser de Find My pour transmettre des données arbitraires autres que la simple localisation de l’appareil a été découverte pour la première fois par les chercheurs de Positive Security, Fabian Bräunlein et son équipe. il y a plus de deux ansmais apparemment, Apple a résolu ce problème.

Les analystes ont même publié leur implémentation sur GitHubappelé « Send My », que d’autres peuvent exploiter pour télécharger des données arbitraires sur le réseau Find My d’Apple et les récupérer à partir de n’importe quel appareil connecté à Internet, partout dans le monde.

Relayer des données arbitraires

Comme a été signalé pour la première fois sur Heiseles chercheurs ont créé un dispositif matériel de validation de principe pour mieux mettre en évidence le risque pour le public.

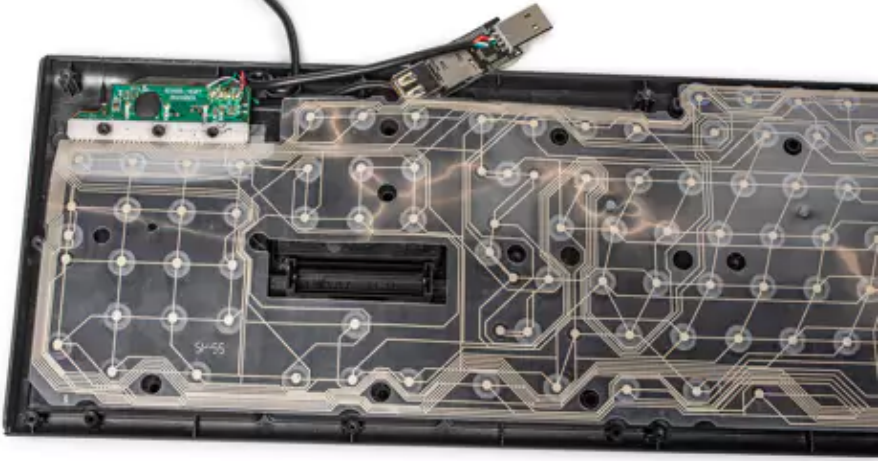

Ils ont intégré un enregistreur de frappe avec un émetteur Bluetooth ESP32 dans un clavier USB pour montrer qu’il est possible de relayer des mots de passe et d’autres données sensibles saisies sur le clavier via le réseau Find My via Bluetooth.

La transmission Bluetooth est bien plus furtive que les enregistreurs de frappe WLAN ou les appareils Raspberry Pi qui peuvent être facilement remarqués dans des environnements bien gardés, et la plate-forme Find My peut secrètement exploiter les appareils Apple omniprésents pour le relais.

L’enregistreur de frappe n’a pas besoin d’utiliser un AirTag ou une puce officiellement prise en charge, car les appareils Apple sont configurés pour répondre à n’importe quel message Bluetooth. Si ce message est correctement formaté, l’appareil Apple destinataire créera un rapport de localisation et le téléchargera sur le réseau Find My.

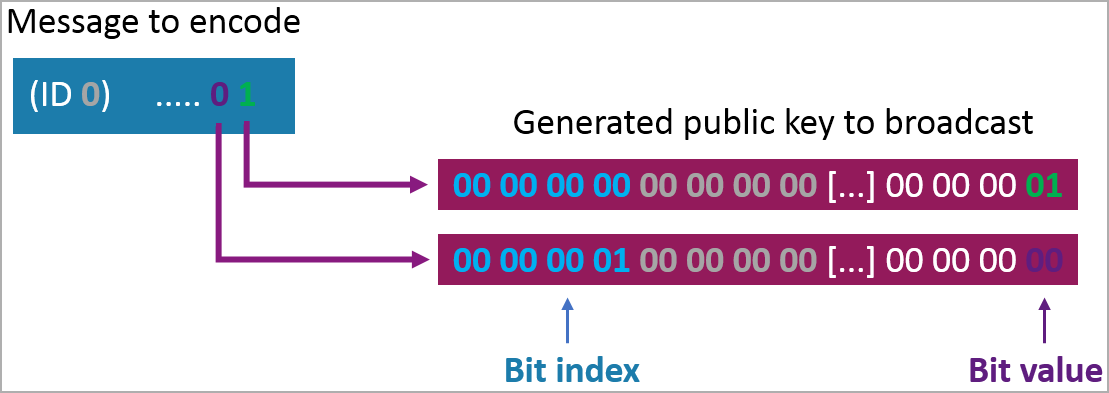

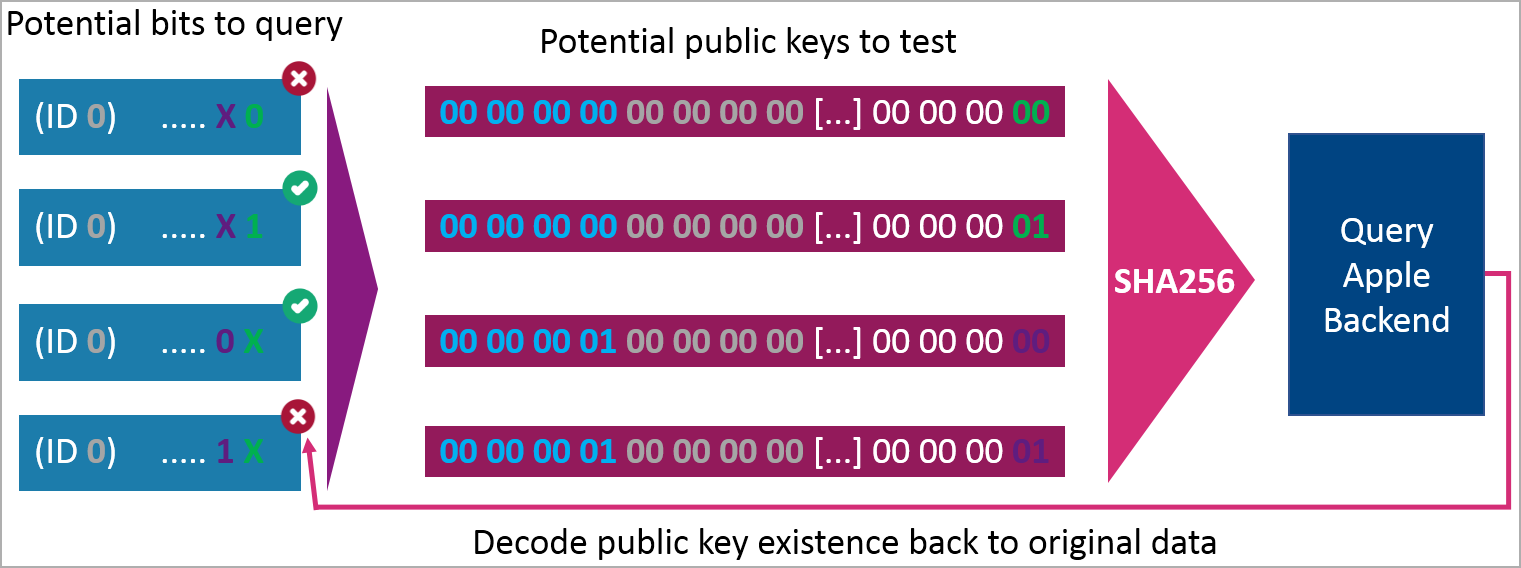

L’expéditeur doit créer de nombreuses clés de chiffrement publiques légèrement différentes simulant plusieurs AirTags et coder des données arbitraires dans les clés en attribuant des bits spécifiques à des positions prédéterminées dans les clés.

De cette façon, les multiples rapports récupérés du cloud peuvent être concaténés et décodés à la réception pour récupérer les données arbitraires, dans ce cas, les captures du keylogger.

Bräunlein a expliqué que le coût total de l’engin de siphonnage de données était d’environ 50 dollars, en utilisant une version compatible Bluetooth de l’enregistreur de frappe « EvilCrow » et un clavier USB standard.

L’attaque PoC a atteint un taux de transmission de 26 caractères par seconde et un taux de réception de 7 caractères/savec une latence de entre 1 et 60 minutesen fonction de la présence d’appareils Apple à portée du keylogger.

Même si cela n’est certes pas très rapide, si l’objectif est de récupérer des informations précieuses telles que des mots de passe, attendre plusieurs heures, voire plusieurs jours, ne serait pas un obstacle pour les acteurs malveillants.

La meilleure partie est que les protections anti-pistage d’Apple qui avertissent les utilisateurs que les Air Tags pourraient les suivre ne sont pas activées par l’enregistreur de frappe fixe à l’intérieur du clavier, de sorte que l’appareil reste caché et peu susceptible d’être découvert.

BleepingComputer a demandé à Apple une déclaration sur l’abus de Find My, mais nous n’avons pas reçu de réponse au moment de la publication.