Les serveurs Apache ActiveMQ exposés à Internet sont également la cible d’attaques de ransomware TellYouThePass ciblant une vulnérabilité critique d’exécution de code à distance (RCE) précédemment exploitée comme un jour zéro.

La faille, suivie comme CVE-2023-46604est un bogue de gravité maximale dans le courtier de messages open source évolutif ActiveMQ qui permet à des attaquants non authentifiés d’exécuter des commandes shell arbitraires sur des serveurs vulnérables.

Alors qu’Apache a publié des mises à jour de sécurité pour corriger la vulnérabilité le 27 octobre, les sociétés de cybersécurité Loup arctique et Laboratoires Chasseresse a découvert que les acteurs malveillants l’exploitaient comme un jour zéro pour déployer le logiciel malveillant SparkRAT depuis plus de deux semaines, depuis au moins le 10 octobre.

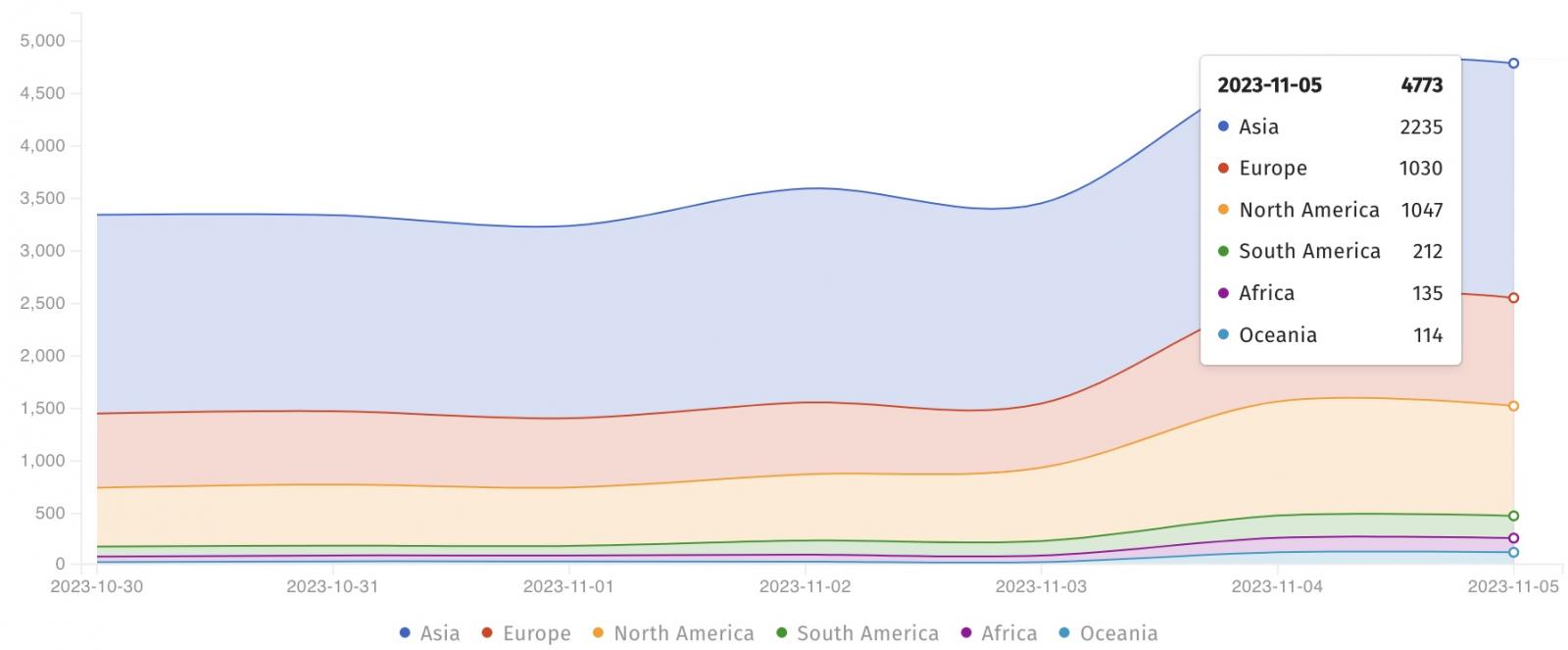

Selon les données du service de surveillance des menaces ShadowServer, il existe actuellement plus de 9 200 Serveurs Apache ActiveMQ exposés en ligne, avec plus de 4 770 vulnérable aux exploits CVE-2023-46604.

Étant donné qu’Apache ActiveMQ est utilisé comme courtier de messages dans les environnements d’entreprise, l’application des mises à jour de sécurité doit être considérée comme urgente.

Il est conseillé aux administrateurs de corriger immédiatement tous les systèmes vulnérables en effectuant une mise à niveau vers les versions ActiveMQ 5.15.16, 5.16.7, 5.17.6 et 5.18.3.

Ciblé par les gangs de ransomwares

Une semaine après qu’Apache ait corrigé cette vulnérabilité critique d’ActiveMQ, Huntress Labs et Rapid7 ont tous deux signalé avoir repéré des attaquants exploitant le bug pour déployer des charges utiles de ransomware HelloKitty sur les réseaux des clients.

Les attaques observées par les chercheurs en sécurité des deux sociétés de cybersécurité ont commencé le 27 octobre, quelques jours seulement après qu’Apache ait publié des correctifs de sécurité.

Arctic Wolf Labs révélé dans un rapport publié un jour plus tard que les acteurs malveillants exploitant activement la faille CVE-2023-46604 l’utilisent également pour un accès initial dans les attaques ciblant les systèmes Linux et poussant le ransomware TellYouThePass.

Les chercheurs en sécurité ont également trouvé des similitudes entre les attaques HelloKitty et TellYouThePass, les deux campagnes partageant « une adresse e-mail, une infrastructure ainsi que des adresses de portefeuille Bitcoin ».

« Les preuves d’exploitation du CVE-2023-46604 dans la nature par un ensemble d’acteurs menaçants ayant des objectifs différents démontrent la nécessité de remédier rapidement à cette vulnérabilité », ont averti les chercheurs d’Arctic Wolf.

Le ransomware TellYouThePass a connu un essor massif et pointe soudaine en activité après la mise en ligne des exploits de preuve de concept de Log4Shell il y a deux ans.

Avec son retour en tant que malware compilé par Golang en décembre 2021, la souche de ransomware a également ajouté des capacités de ciblage multiplateforme, permettant d’attaquer les systèmes Linux et macOS (les échantillons de macOS n’ont pas encore été repérés dans la nature).