L'opération de ransomware SEXi, connue pour cibler les serveurs VMware ESXi, a été rebaptisée APT INC et a ciblé de nombreuses organisations lors d'attaques récentes.

Les acteurs de la menace ont commencé à attaquer les organisations en février 2024 en utilisant le crypteur Babuk divulgué pour cibler les serveurs VMware ESXi et le crypteur LockBit 3 divulgué pour cibler Windows.

Les cybercriminels ont rapidement attiré l'attention des médias pour une attaque massive contre IxMetro Powerhost, un fournisseur d'hébergement chilien dont les serveurs VMware ESXi ont été cryptés lors de l'attaque.

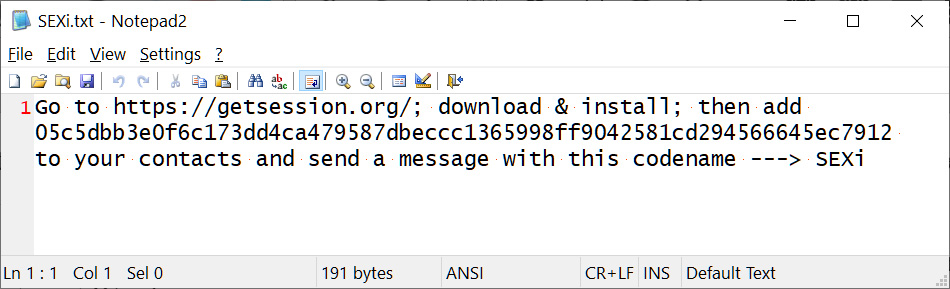

L'opération de ransomware a été baptisée SEXi en raison du nom de la note de rançon SEXi.txt et de l'extension .SEXi dans les noms des fichiers cryptés.

Chercheur en cybersécurité Will Thomas a été retrouvé plus tard d'autres variantes qui utilisent les noms SOCOTRA, FORMOSA et LIMPOPO.

Bien que l’opération de ransomware utilise à la fois des crypteurs Linux et Windows, elle est connue pour cibler les serveurs VMware ESXi.

Rebaptisé APT INC

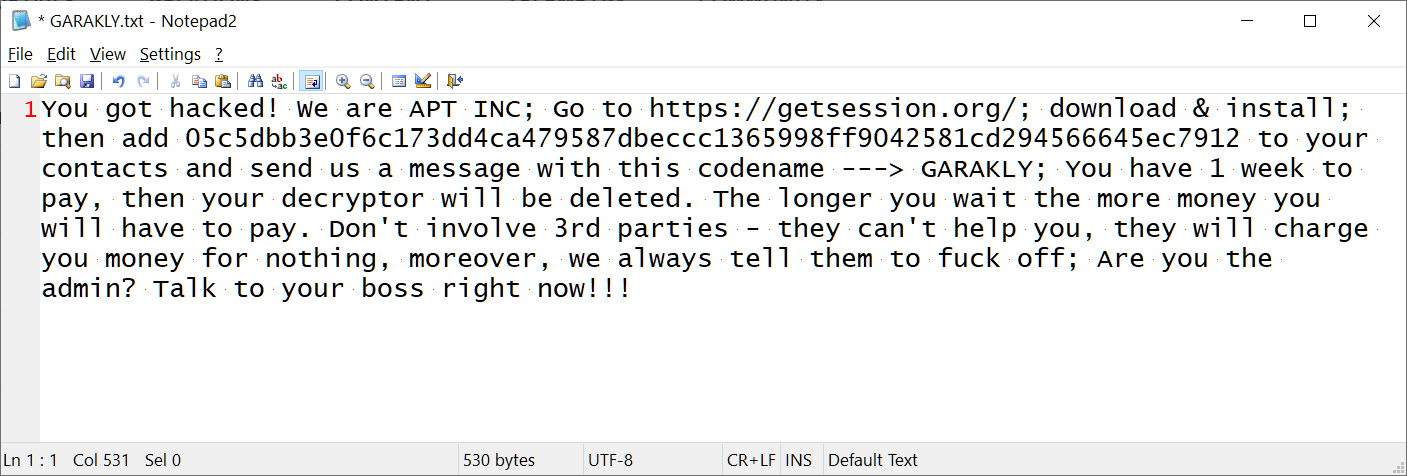

Depuis juin, l'opération de ransomware a été rebaptisée APT INC, le chercheur en cybersécurité Rivitna ayant déclaré à BleepingComputer qu'ils continuaient à utiliser les crypteurs Babuk et LockBit 3.

Au cours des deux dernières semaines, de nombreuses victimes d'APT INC ont contacté BleepingComputer ou publié sur nos forums pour partager des expériences similaires concernant leurs attaques.

Les acteurs malveillants accèdent aux serveurs VMware ESXi et chiffrent les fichiers liés aux machines virtuelles, tels que les disques virtuels, le stockage et les images de sauvegarde. Les autres fichiers du système d'exploitation ne sont pas chiffrés.

Chaque victime se verra attribuer un nom aléatoire qui n'est pas affilié à l'entreprise. Ce nom est utilisé pour les noms des demandes de rançon et l'extension du fichier crypté.

Ces notes de rançon contiennent des informations sur la manière de contacter les acteurs de la menace à l'aide de l'application de messagerie chiffrée Session. Notez que l'adresse de session 05c5dbb3e0f6c173dd4ca479587dbeccc1365998ff9042581cd294566645ec7912 est la même que celle utilisée dans les notes de rançon SEXi.

BleepingComputer a appris que les demandes de rançon varient entre des dizaines de milliers et des millions, le PDG d'IxMetro Powerhost déclarant publiquement que les acteurs de la menace exigeaient deux bitcoins par client crypté.

Malheureusement, les crypteurs Babuk et LockBit 3 sont sécurisés et ne présentent aucune faiblesse connue, il n'existe donc aucun moyen gratuit de récupérer des fichiers.

Les chiffreurs Babuk et LockBit 3 divulgués ont été utilisés pour alimenter de nouvelles opérations de ransomware, notamment APT INC. Les chiffreurs Babuk divulgués ont été largement adoptés car ils incluent un chiffreur qui cible les serveurs VMware ESXi, qui sont largement utilisés dans l'entreprise.