L'opération de ransomware LockBit recrute désormais des affiliés et des développeurs de BlackCat/ALPHV et NoEscape après de récentes perturbations et escroqueries à la sortie.

La semaine dernière, les sites Web Tor de l'opération de rançongiciel NoEscape et BlackCat/ALPHV sont soudainement devenus inaccessibles sans avertissement.

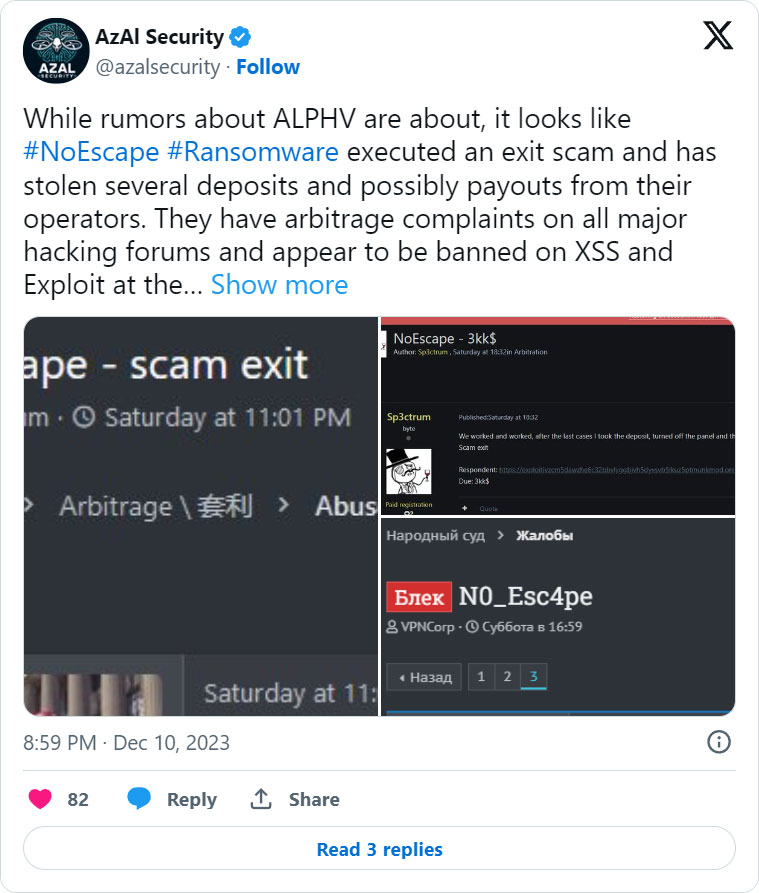

Les affiliés associés à NoEscape ont affirmé que les opérateurs du ransomware avaient procédé à une arnaque à la sortie, volant des millions de dollars en paiements de rançon et fermant les panneaux Web et les sites de fuite de données de l'opération.

On pense que NoEscape est une nouvelle image de l'opération de ransomware Avaddon, qui a fermé ses portes en juin 201 et a publié ses clés de décryptage sur BleepingComputer. Nous espérons que NoEscape publiera à nouveau les clés de décryptage de ses victimes maintenant qu'elles ont arrêté leurs opérations.

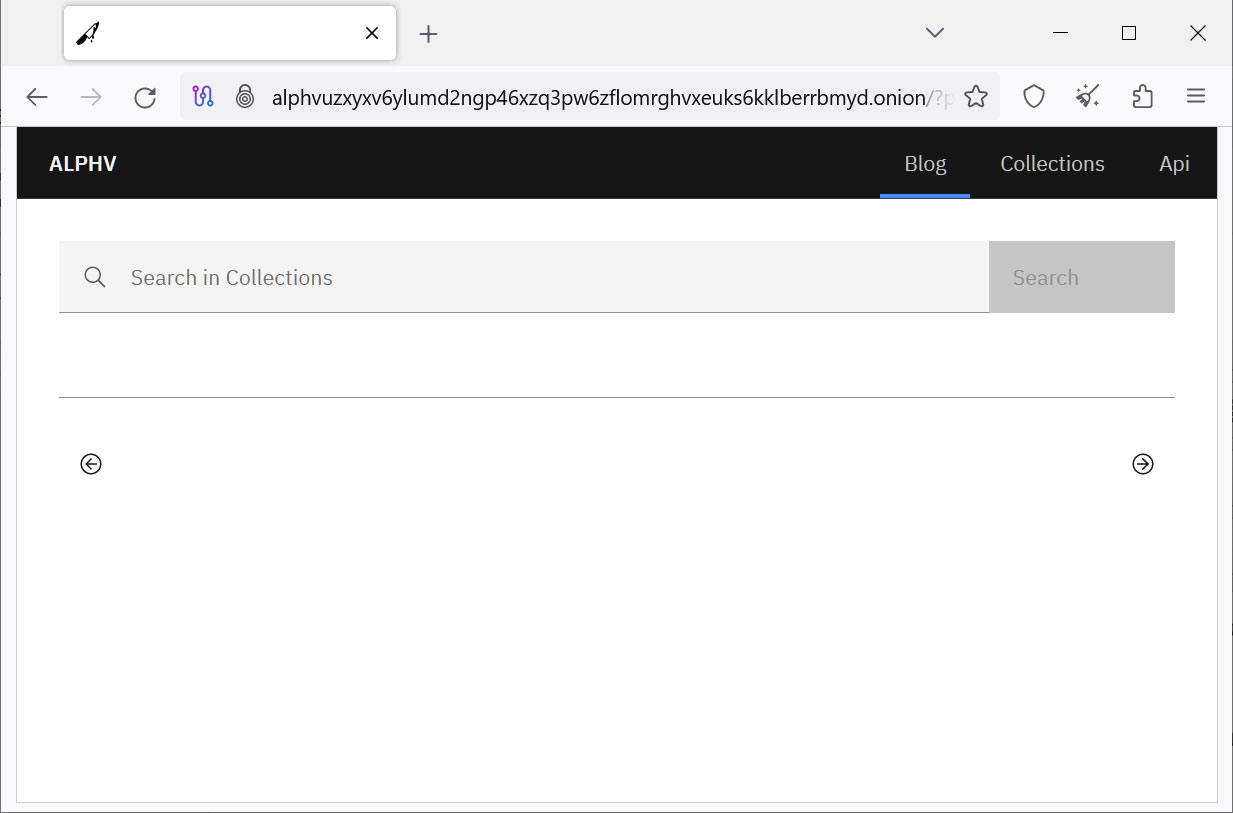

L'opération du ransomware BlackCat/ALPHV a également subi une interruption de 5 jours la semaine dernière, toute leur infrastructure étant hors ligne, y compris leurs sites de fuite de données et de négociation.

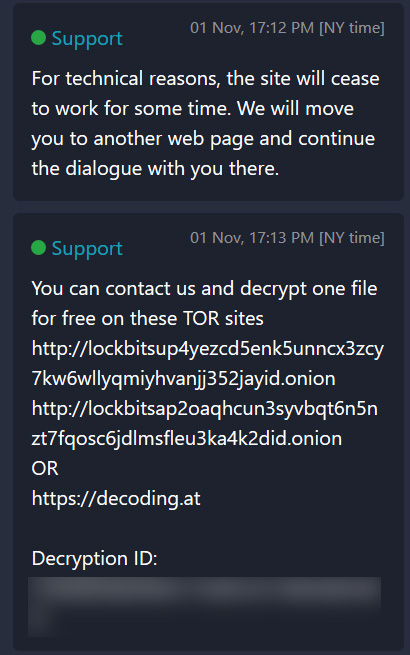

Lundi, le site de fuite de données ALPHV est revenu, mais avec toutes les données supprimées. Même si certaines URL de négociation fonctionnent, beaucoup ne fonctionnent pas, ce qui met un terme aux négociations pour les victimes.

Le Administrateur ALPHV revendiqué que leur panne était causée par une panne matérielle. Cependant, BleepingComputer a entendu de plusieurs sources qu'une opération des forces de l'ordre était liée à la panne.

Le FBI a refusé de commenter lorsque nous l'avons contacté au sujet de ces perturbations.

Êtes-vous un affilié d'ALPHV ou de NoEscape ou quelqu'un ayant des informations sur les pannes ? Si vous souhaitez partager les informations, vous pouvez nous contacter en toute sécurité sur Signal au +1 (646) 961-3731, par e-mail à tips@bleepingcomputer.com ou en utilisant notre formulaire de conseils.

LockBit recrute des affiliés parmi des gangs en difficulté

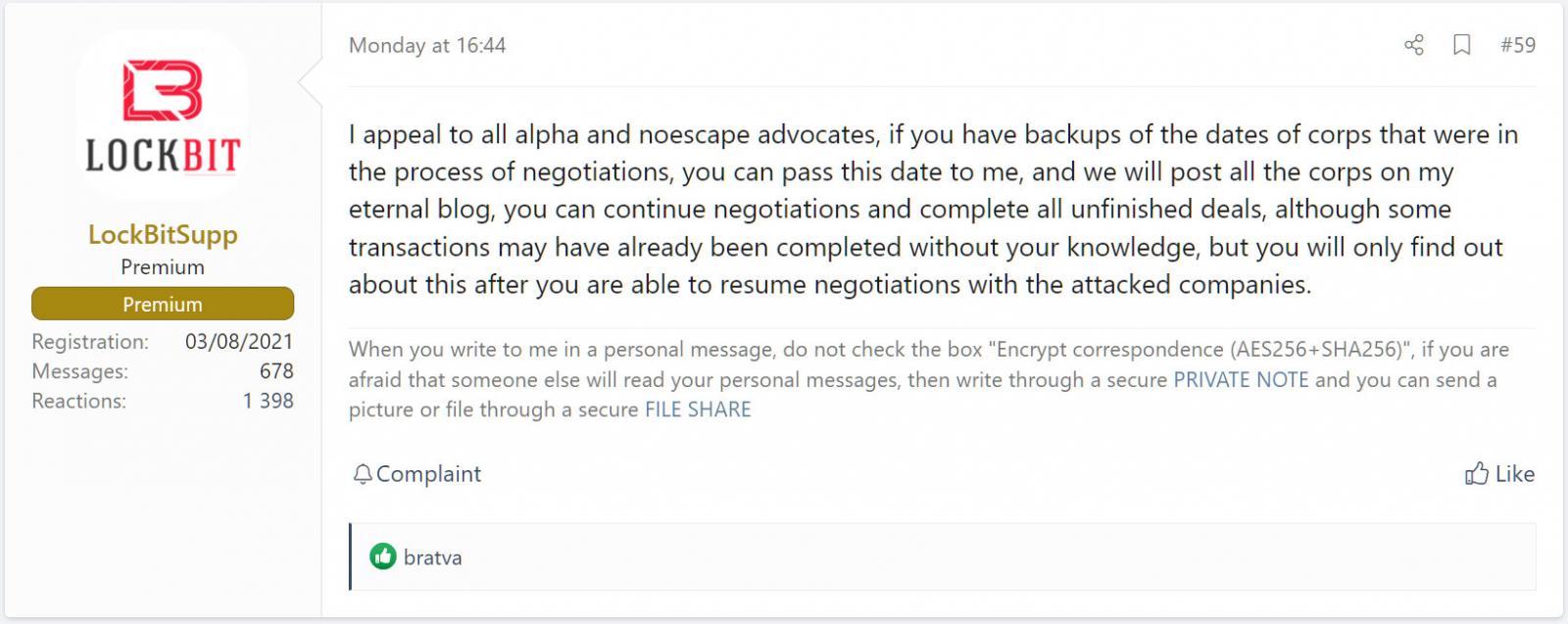

Comme l'a rapporté pour la première fois LeMagITLockBitSupp, le responsable de l'opération LockBit, a commencé à recruter des affiliés des opérations des ransomwares BlackCat et NoEscape.

Dans des messages publiés sur un forum de piratage russophone, LockBitSupp a déclaré à ses affiliés que s'ils disposaient de sauvegardes des données volées, ils pourraient utiliser son site de fuite de données et son panel de négociation pour continuer à extorquer les victimes.

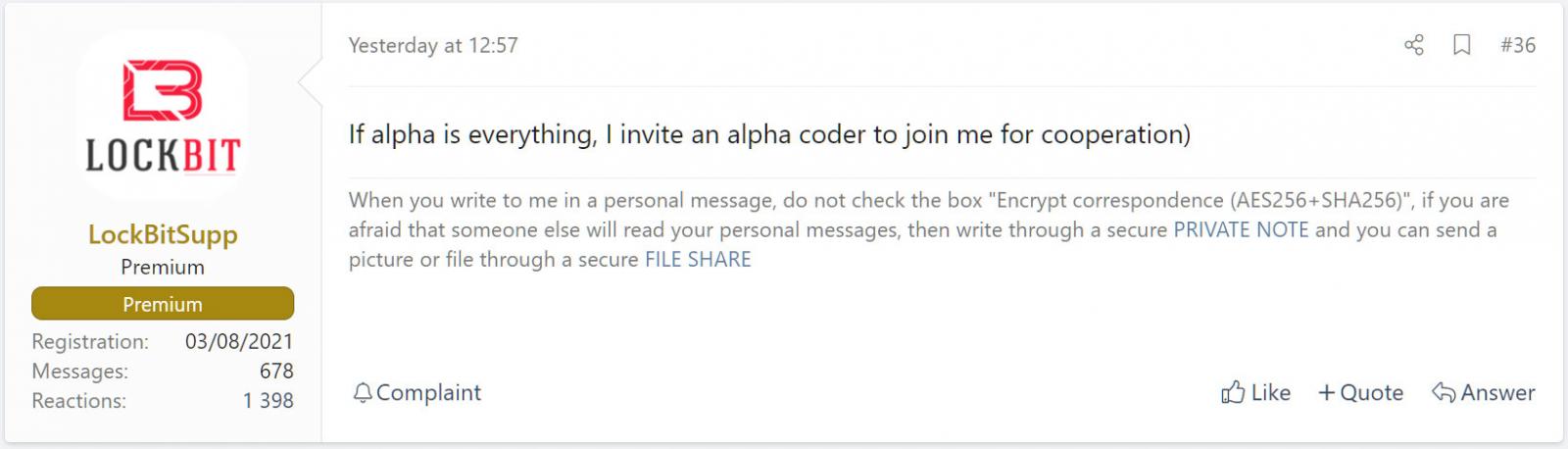

En plus des affiliés, LockBitSupp tente de recruter le codeur du chiffreur ALPHV.

Bien qu'il ne soit pas clair si l'un des affiliés de BlackCat/NoEscape est passé à LockBit, une victime de BlackCat a déjà été repérée sur le site de fuite de données de LockBit.

« Le groupe de ransomware LockBit a ajouté l'Agence allemande de l'énergie dena (http://dena.de) à sa liste de victimes, qui était auparavant victime du groupe de ransomware ALPHV », peut-on lire. un tweet de FalconFeeds.

BlackCat/ALPHV est une nouvelle image des opérations de ransomware DarkSide et BlackMatter. Après la fermeture de BlackMatter en novembre 2021, ses filiales sont passées à LockBit.

LockBit étant actuellement la plus grande opération de ransomware, LockBitSupp a déclaré à BleepingComputer qu'il considérait les pannes de BlackCat comme un « cadeau de Noël ».

Il est trop tôt pour dire si les affiliés et les testeurs d'intrusion ont perdu confiance dans BlackCat ou NoEscape et se tournent vers d'autres opérations. Cependant, il ne serait pas surprenant que nous voyions bientôt un autre changement de marque.