On pense que la nouvelle opération de rançongiciel « Helldown » cible les vulnérabilités des pare-feu Zyxel afin de pénétrer dans les réseaux d’entreprise, leur permettant ainsi de voler des données et de chiffrer des appareils.

Entreprise française de cybersécurité Sékoia rapporte cela avec un niveau de confiance moyen, sur la base d’observations récentes des attaques Helldown.

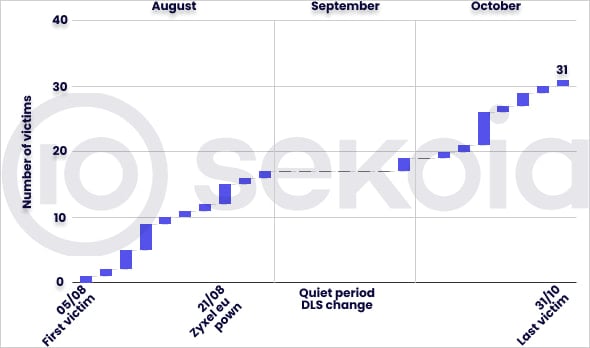

Bien qu’il ne fasse pas partie des acteurs majeurs dans le domaine des ransomwares, Helldown s’est rapidement développé depuis son lancement au cours de l’été, répertoriant de nombreuses victimes sur son portail d’extorsion de données.

Découverte et aperçu de Helldown

L’enfer était documenté pour la première fois par Cyfirma le 9 août 2024, puis à nouveau par Cyberint le 13 octobre, tous deux décrivant brièvement la nouvelle opération du ransomware.

Le premier rapport faisant état d’une variante Linux du ransomware Helldown ciblant les fichiers VMware est venu d’Alex Turing, chercheur en sécurité chez 360NetLab, le 31 octobre.

La variante Linux contient du code pour répertorier et tuer les machines virtuelles afin de chiffrer les images. Cependant, ses fonctions ne sont que partiellement invoquées, ce qui indique qu’elle est peut-être encore en cours de développement.

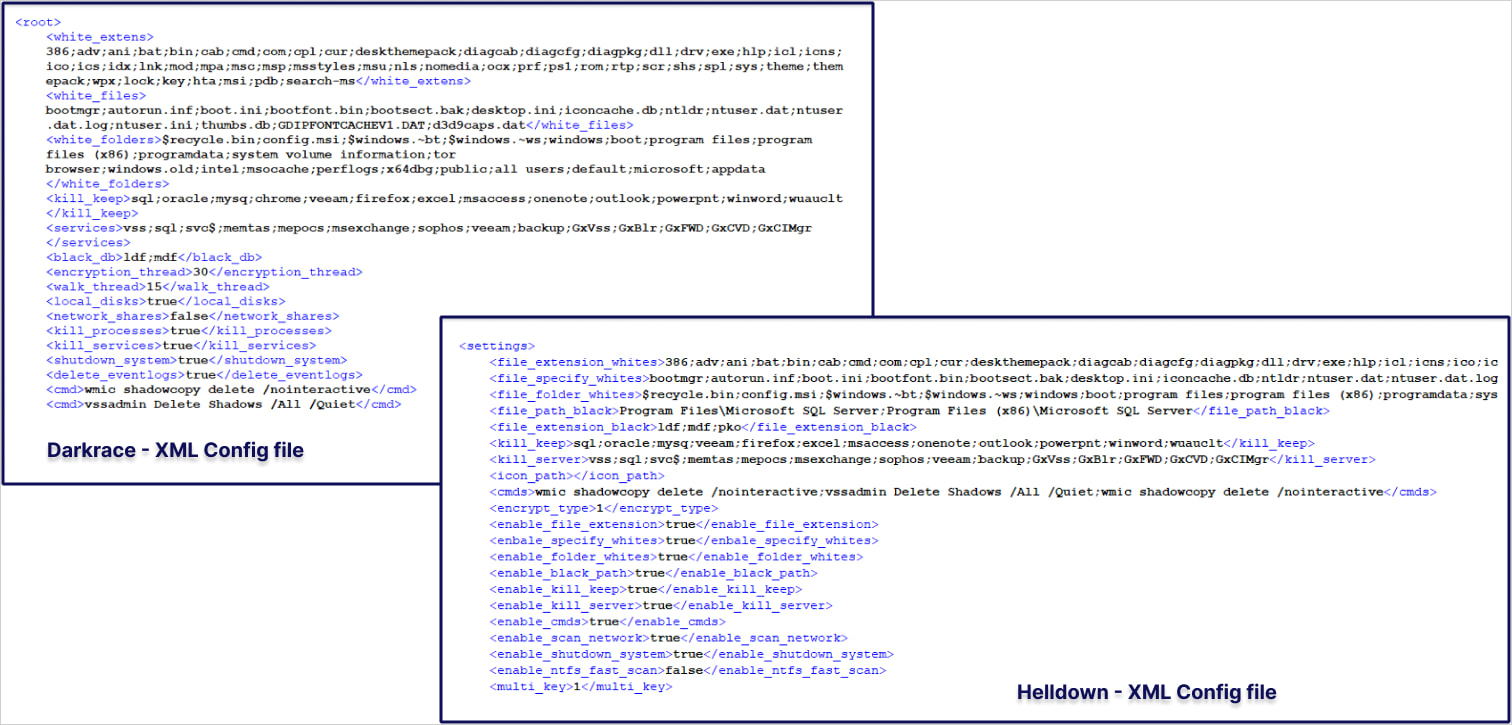

Sekoia rapporte que Helldown pour Windows est basé sur le constructeur LockBit 3 divulgué et présente des similitudes opérationnelles avec Darkrace et Donex. Cependant, aucun lien définitif n’a pu être établi sur la base des preuves disponibles.

Au 7 novembre 2024, le groupe menaçant avait répertorié 31 victimes sur son portail d’extorsion récemment renouvelé, principalement des petites et moyennes entreprises basées aux États-Unis et en Europe. À ce jour, ce nombre est tombé à 28, ce qui pourrait indiquer que certains ont payé une rançon.

Sekoia affirme que Helldown n’est pas aussi sélectif dans les données qu’il vole que d’autres groupes qui suivent des tactiques plus efficaces et publie de gros packs de données sur son site Web, atteignant jusqu’à 431 Go dans un cas.

L’une des victimes répertoriées est Zyxel Europe, un fournisseur de solutions de réseaux et de cybersécurité.

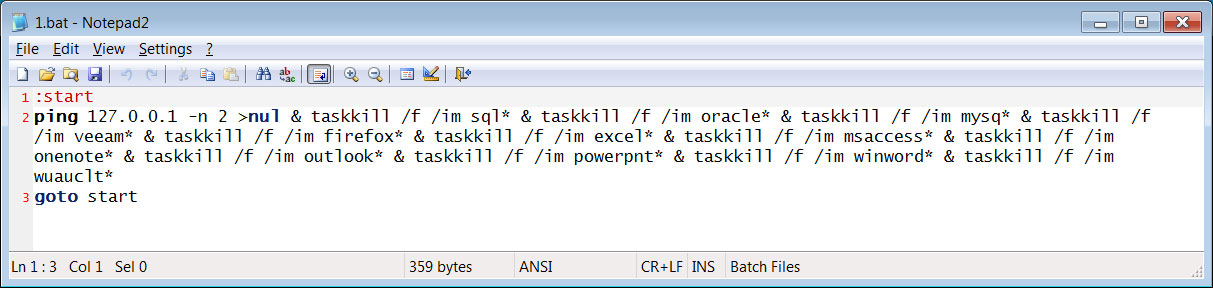

Les chiffreurs du groupe ne semblent pas très avancés, les acteurs malveillants utilisant des fichiers batch pour terminer leurs tâches plutôt que d’incorporer cette fonctionnalité directement dans le malware.

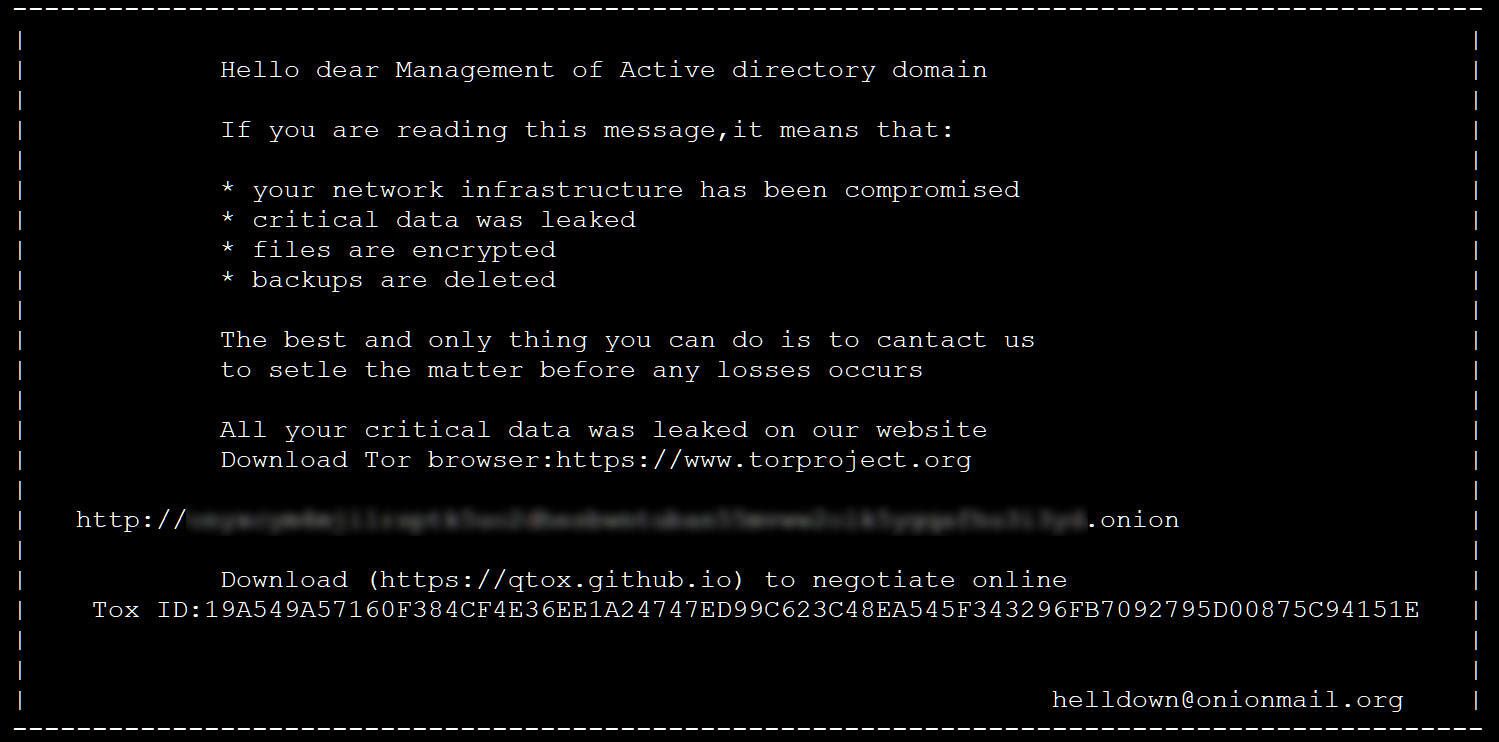

Lors du chiffrement des fichiers, les acteurs malveillants génèrent une chaîne de victime aléatoire, telle que « FGqogsxF », qui sera utilisée comme extension des fichiers chiffrés. La demande de rançon utilise également cette chaîne de victime dans son nom de fichier, comme « Readme.FGqogsxF.txt ».

Preuves pointant vers l’exploitation du Zyxel

Travaillant à partir d’un responsable de Zyxel Europe, Sekoia a découvert qu’au moins huit victimes répertoriées sur le site Web Helldown utilisaient les pare-feu Zyxel comme points d’accès VPN IPSec au moment de leur violation.

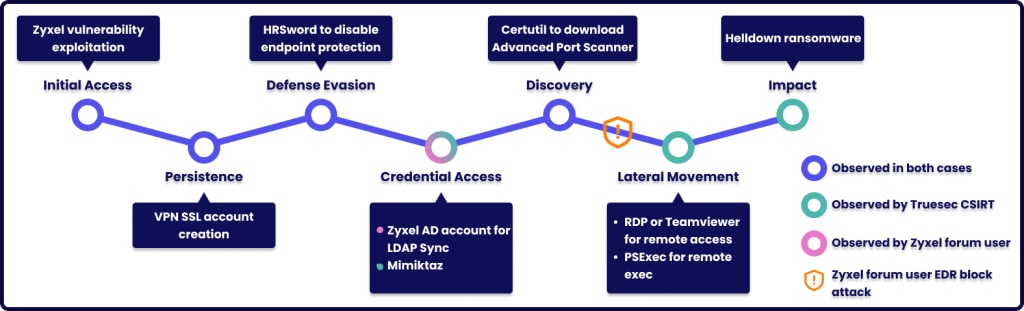

Ensuite, Sekoia remarqua qu’un Rapport Truesec du 7 novembre mentionne l’utilisation d’un compte malveillant nommé « OKSDW82A » dans les attaques Helldown ainsi qu’un fichier de configuration (« zzz1.conf ») utilisé dans le cadre d’une attaque ciblant les appareils basés sur MIPS, éventuellement les pare-feu Zyxel.

Les auteurs de la menace ont utilisé ce compte pour établir une connexion sécurisée via VPN SSL aux réseaux de la victime, accéder aux contrôleurs de domaine, se déplacer latéralement et désactiver les défenses des points finaux.

En enquêtant plus en détail, Sekoia a découvert des rapports faisant état de la création d’un compte utilisateur suspect « OKSDW82A » et d’un fichier de configuration « zzz1.conf » sur les forums Zyxel, où les administrateurs de l’appareil ont signalé qu’ils utilisaient la version 5.38 du micrologiciel.

Sur la base de cette version, les chercheurs de Sekoia émettent l’hypothèse que Helldown pourrait utiliser CVE-2024-42057, une injection de commandes dans un VPN IPSec qui permet à un attaquant non authentifié d’exécuter des commandes du système d’exploitation avec un nom d’utilisateur long spécialement conçu en mode User-Based-PSK.

Le problème a été résolu le 3 septembre avec la sortie de la version 5.39 du firmware, et les détails de l’exploitation n’ont pas encore été rendus publics, donc Helldown est soupçonné d’avoir accès à des exploits privés de n jours.

De plus, Sekoia a découvert des charges utiles téléchargées sur VirusTotal depuis la Russie entre le 17 et le 22 octobre, mais ces charges utiles étaient incomplètes.

« Il contient une chaîne codée en base64 qui, une fois décodée, révèle un binaire ELF pour l’architecture MIPS », explique Jeremy Scion, chercheur à Sekoia.

« La charge utile, cependant, semble incomplète. Sekoia évalue avec un degré de confiance moyen que ce fichier est probablement lié au compromis Zyxel mentionné précédemment. »

BleepingComputer a contacté Zyxel pour lui poser des questions sur ces attaques mais n’a pas reçu de réponse pour le moment.

.png)