L’opération de ransomware BlackCat/ALPHV a commencé à utiliser un nouvel outil nommé « Munchkin » qui utilise des machines virtuelles pour déployer furtivement des chiffreurs sur les périphériques réseau.

Manchkin permet à BlackCat de s’exécuter sur des systèmes distants ou de chiffrer les partages réseau distants Server Message Block (SMB) ou Common Internet File (CIFS).

L’introduction de Munchkin dans l’arsenal déjà étendu et avancé de BlackCat rend le RaaS plus attrayant pour les cybercriminels cherchant à devenir affiliés à des ransomwares.

Se cacher dans VirtualBox

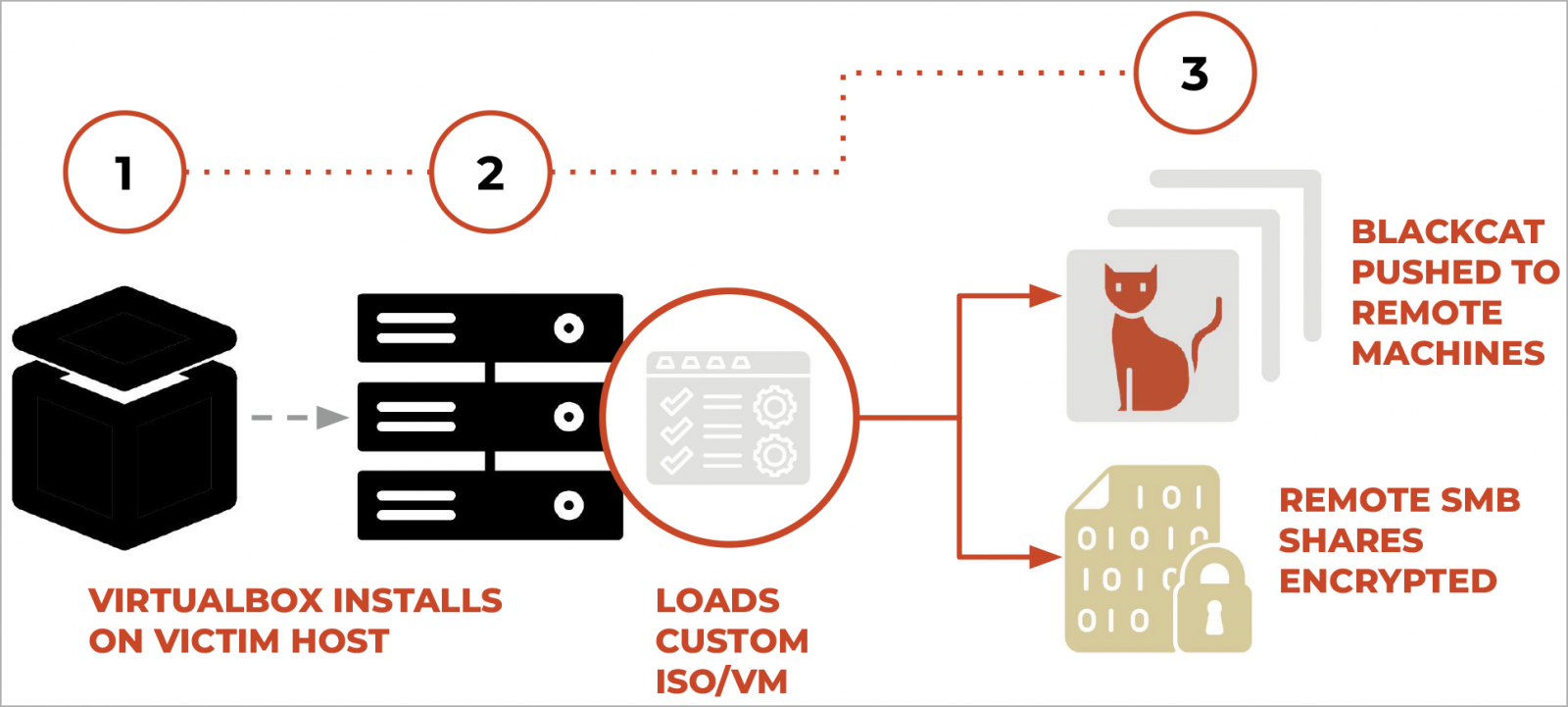

Unité 42 de réseaux de Palo Alto a découvert que le nouvel outil Munchkin de BlackCat est une distribution Alpine OS Linux personnalisée présentée sous forme de fichier ISO.

Après avoir compromis un appareil, les acteurs malveillants installent VirtualBox et créent une nouvelle machine virtuelle à l’aide de l’ISO Munchkin.

Cette machine virtuelle Munchkin comprend une suite de scripts et d’utilitaires qui permettent aux acteurs malveillants de supprimer des mots de passe, de les propager latéralement sur le réseau, de créer une charge utile de chiffrement BlackCat « Sphynx » et d’exécuter des programmes sur les ordinateurs du réseau.

Au démarrage, il remplace le mot de passe root par un mot de passe connu uniquement des attaquants et exploite l’utilitaire « tmux » pour exécuter un binaire de malware basé sur Rust nommé « contrôleur » qui commence à charger les scripts utilisés dans l’attaque.

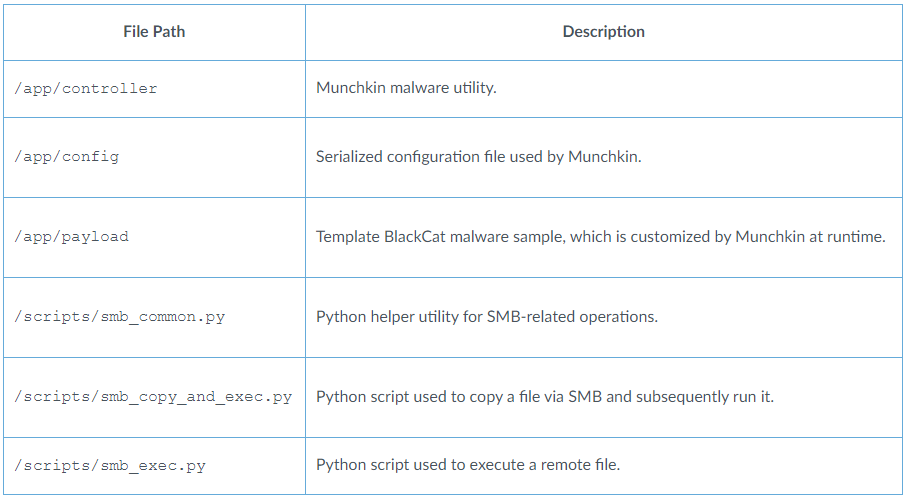

Ces scripts sont répertoriés ci-dessous :

Le « contrôleur » utilise le fichier de configuration fourni, qui fournit des jetons d’accès, des informations d’identification de la victime et des secrets d’authentification, ainsi que des directives de configuration, des listes de blocage de dossiers et de fichiers, des tâches à exécuter et des hôtes à cibler pour le chiffrement.

Cette configuration est utilisée pour générer des exécutables personnalisés du chiffreur BlackCat dans le répertoire /payloads/, qui sont ensuite transmis aux appareils distants pour chiffrer les fichiers ou chiffrer les partages réseau SMB et CIFS.

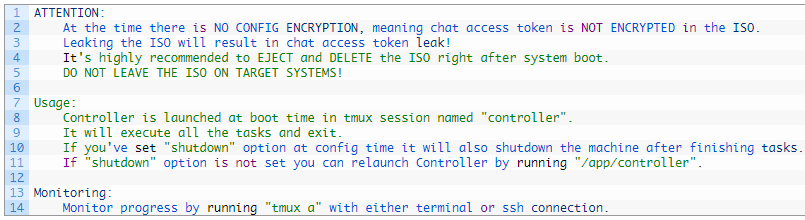

L’unité 42 a découvert un message dans le code du malware envoyé par les auteurs de BlackCat à leurs partenaires, mettant en garde contre le fait de laisser l’ISO sur les systèmes cibles en raison du manque de cryptage de la configuration, soulignant notamment le risque de fuite du jeton d’accès au chat.

Un problème courant affectant les victimes de ransomwares et les cybercriminels est que des échantillons sont généralement divulgués via des sites d’analyse de logiciels malveillants. L’analyse des échantillons de ransomware permet aux chercheurs d’avoir un accès complet au chat de négociation entre un gang de ransomware et sa victime.

Pour éviter cela, les affiliés fournissent des jetons d’accès au site de négociation Tor au moment de l’exécution lors du lancement. Il est donc impossible d’accéder au chat de négociation d’une victime, même si celle-ci a accès à l’échantillon utilisé dans l’attaque.

Pour cette raison, les acteurs malveillants avertissent leurs affiliés qu’ils doivent supprimer les machines virtuelles Munchkin et les ISO pour empêcher la fuite de ces jetons d’accès.

Les développeurs incluent également des instructions et des conseils sur l’utilisation du « Contrôleur » pour surveiller la progression de l’attaque et lancer des tâches.

Munchkin permet aux affiliés du ransomware BlackCat d’effectuer plus facilement diverses tâches, notamment le contournement des solutions de sécurité protégeant l’appareil de la victime. En effet, les machines virtuelles fournissent une couche d’isolation du système d’exploitation, ce qui rend la détection et l’analyse plus difficiles pour les logiciels de sécurité.

De plus, le choix d’Alpine OS garantit une faible empreinte numérique et les opérations automatisées de l’outil réduisent le besoin d’interventions manuelles et le bruit des flux de commandes.

Enfin, la modularité de Munchkin, avec une variété de scripts Python, des configurations uniques et la possibilité d’échanger des charges utiles selon les besoins, rend l’outil facile à ajuster à des cibles ou des campagnes spécifiques.

BlackCat toujours en évolution

BlackCat est apparu fin 2021 en tant qu’opération de ransomware sophistiquée basée sur Rust, successeur de BlackMatter et Darkside.

Le RaaS a suivi une trajectoire réussie jusqu’à présent, introduisant régulièrement des fonctionnalités avancées telles que le cryptage intermittent hautement configurable, l’API de fuite de données, l’intégration d’Impacket et Remcom, des chiffreurs avec prise en charge d’informations d’identification personnalisées, des pilotes de noyau signés et des mises à niveau de l’outil d’exfiltration de données.

Les victimes notables de BlackCat en 2023 incluent le Florida Circuit Court, MGM Resorts, Motel One, Seiko, Estee Lauder, HWL Ebsworth, Western Digital et Constellation Software.