Le populaire prolongateur de portée WiFi 6 D-Link DAP-X1860 est sensible à une vulnérabilité permettant des attaques DoS (déni de service) et l’injection de commandes à distance.

Le produit est actuellement répertorié comme disponible sur le site de D-Link et compte des milliers d’avis sur Amazon, il s’agit donc d’un choix populaire parmi les consommateurs.

Une équipe de chercheurs allemands (RedTeam) qui a découvert la vulnérabilité, identifiée comme CVE-2023-45208, rapporte que malgré leurs tentatives d’alerte D-Link à plusieurs reprises, le fournisseur est resté silencieux et aucun correctif n’a été publié.

Détails de la vulnérabilité

Le problème réside dans la fonctionnalité d’analyse réseau du D-Link DAP-X1860, en particulier dans l’incapacité d’analyser les SSID contenant une seule coche (‘) dans le nom, l’interprétant à tort comme un terminateur de commande.

Techniquement, le problème provient de la fonction ‘parsing_xml_stasurvey’ de la bibliothèque libcgifunc.so, qui contient une commande système à exécuter.

Cependant, étant donné le manque de vérification du SSID du produit, un attaquant peut facilement abuser de cette fonctionnalité à des fins malveillantes.

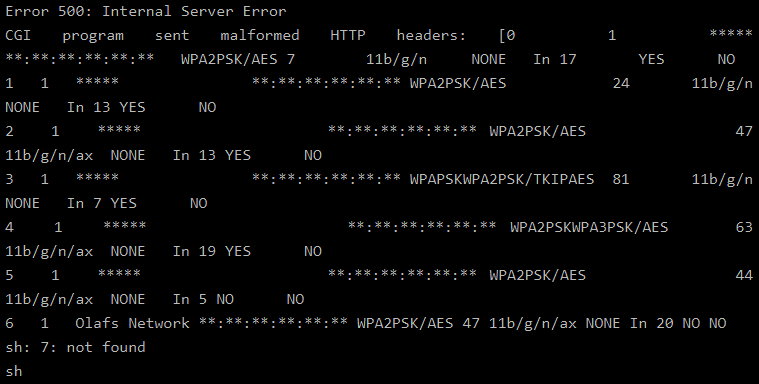

Un attaquant à portée du répéteur peut configurer un réseau WiFi et le nommer de manière trompeuse de manière similaire à quelque chose que la cible connaît bien, mais en incluant une coche dans le nom, comme « Réseau d’Olaf », par exemple.

Lorsque l’appareil tente de se connecter à ce SSID, il génère une « Erreur 500 : erreur de serveur interne », ne parvenant pas à fonctionner normalement.

Si l’attaquant ajoute une deuxième section au SSID qui contient une commande shell séparée par « && » comme « Test’ && uname -a && », le répéteur sera amené à exécuter la commande « uname -a » lors de l’installation/analyse du réseau. .

Tous les processus sur le répéteur, y compris toutes les commandes injectées par des acteurs malveillants externes, sont exécutés avec les privilèges root, permettant potentiellement aux attaquants de sonder d’autres appareils connectés au répéteur et de poursuivre leur infiltration du réseau.

La condition la plus difficile à l’attaque est de forcer une analyse du réseau sur le périphérique cible, mais cela est possible en effectuant une analyse attaque de désauthentification.

Plusieurs outils logiciels facilement disponibles peuvent générer et envoyer des paquets deauth au répéteur, le provoquant ainsi à se déconnecter de son réseau principal et obligeant la cible à effectuer une analyse du réseau.

Chercheurs RedTeam a découvert la faille en mai 2023 et l’a signalée à D-Link, mais malgré plusieurs suivis, aucune réponse n’a jamais été reçue.

Cela signifie que le D-Link DAP-X1860 est toujours vulnérable aux attaques, et le mécanisme d’exploitation relativement simple rend la situation risquée.

Il est recommandé aux propriétaires de répéteurs DAP-X1860 de limiter les analyses manuelles du réseau, de traiter les déconnexions soudaines avec méfiance et d’éteindre le répéteur lorsqu’il n’est pas activement utilisé.

Pensez également à placer les appareils IoT et les prolongateurs de portée sur un réseau distinct, isolé des appareils sensibles contenant des données personnelles ou professionnelles.