BleepingComputer a vérifié que le portail d'assistance d'un fabricant de routeurs envoie actuellement des e-mails de phishing MetaMask en réponse à des tickets d'assistance récemment déposés, dans ce qui semble être un compromis.

Le fabricant canadien de routeurs, Mercku fournit des équipements aux fournisseurs de services Internet (FAI) et aux sociétés de réseaux canadiens et européens, notamment Start.ca, FibreStream, Innsys, RealNett, Orion Telekom et Kelcom.

Tickets d'assistance reconnus avec phishing MetaMask

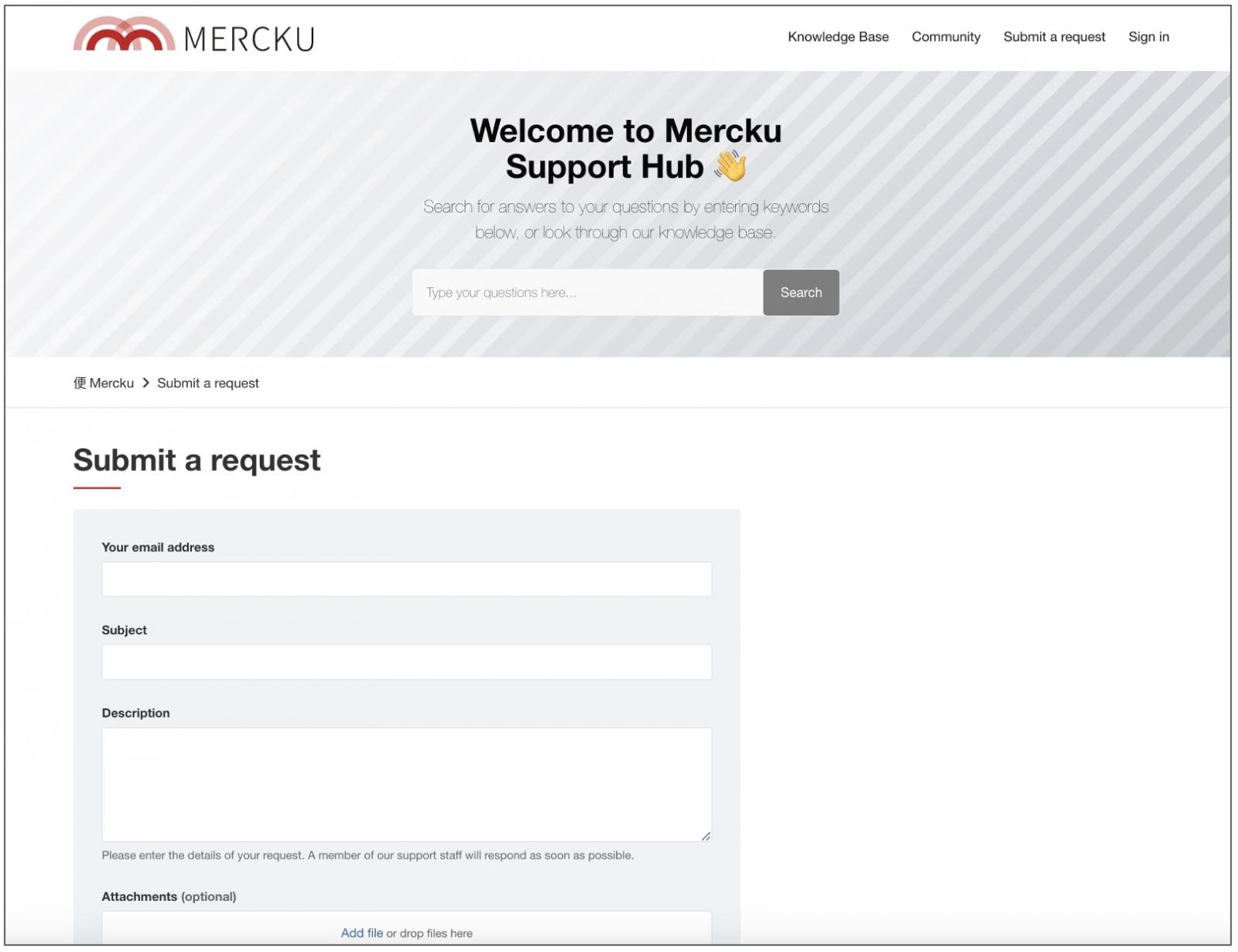

Les demandes d'assistance soumises au fabricant du routeur, Mercku reçoivent une réponse automatique avec des e-mails de phishing, a confirmé BleepingComputer.

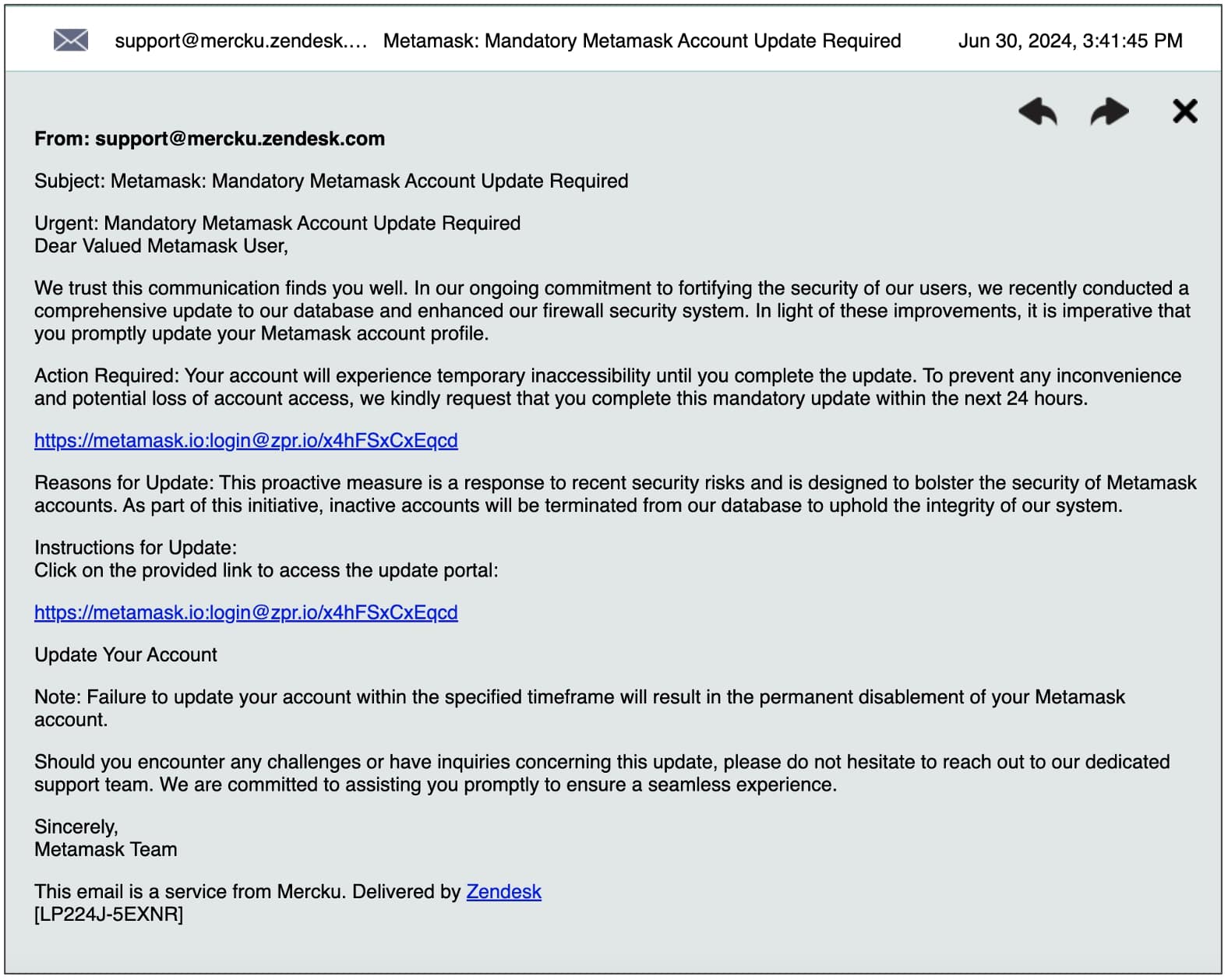

Dès que le formulaire en ligne est soumis, l'utilisateur reçoit un e-mail intitulé « Metamask : Mise à jour obligatoire du compte Metamask requise » ci-dessous :

Plus précisément, l'e-mail demande aux utilisateurs de « mettre à jour leur compte Metamask » dans les 24 heures, sous peine de « perdre potentiellement l'accès à leur compte ».

« Nous sommes convaincus que cette communication vous convient. Dans le cadre de notre engagement continu à renforcer la sécurité de nos utilisateurs, nous avons récemment procédé à une mise à jour complète de notre base de données et amélioré notre système de sécurité par pare-feu. À la lumière de ces améliorations, il est impératif que vous mettiez à jour rapidement votre profil de compte Metamask.

Action requise : votre compte sera temporairement inaccessible jusqu'à ce que vous ayez terminé la mise à jour. Pour éviter tout désagrément et perte potentielle d'accès à votre compte, nous vous demandons de bien vouloir effectuer cette mise à jour obligatoire dans les prochaines 24 heures.

hxxps://metamask.io:login@zpr[.]io/x4hFSxCxEqcd

Raisons de la mise à jour : cette mesure proactive est une réponse aux risques de sécurité récents et est conçue pour renforcer la sécurité des comptes Metamask. Dans le cadre de cette initiative, les comptes inactifs seront supprimés de notre base de données afin de maintenir l'intégrité de notre système. »

Avec ses bureaux au Canada, en Chine, en Allemagne et au Pakistan, Mercku fabrique «Wi-Fi maillé » Routeurs et équipements. Les FAI, notamment Start.ca, FibreStream, Innsys, RealNett, Orion Telekom et Kelcom, fournissent l'équipement de Mercku à leurs clients.

Lors de nos tests, nous avons contacté Mercku via son portail Zendesk et j'ai reçu le message ci-dessus à la place d'un accusé de réception automatique.

L'e-mail d'accusé de réception est un message d'hameçonnage. Les utilisateurs ne doivent pas y répondre et ne doivent pas ouvrir les liens ou les pièces jointes qu'il contient.

MetaMask est un portefeuille de crypto-monnaie qui utilise la blockchain Ethereum et est disponible sous forme d'extension de navigateur et d'application mobile.

Compte tenu de sa popularité, MetaMask est souvent devenu une cible pour les attaquants, notamment les acteurs du phishing et les fraudeurs cryptographiques.

Les abus informations utilisateur partie d'une URL pour paraître réelle

Le lien de phishing inclus dans l'e-mail (défangé pour votre sécurité) a une structure plutôt intéressante :

hxxps://metamask.io:login@zpr[.]io/x4hFSxCxEqcd

Contrairement à ce que l'URL semble être, elle ne vous mène pas à « metamask.io », mais à zpr[.]io à la place.

Une URL ou une adresse IP peuvent être représentées sous différents formats. Les pirates informatiques ont exploité ces variations autorisées par les spécifications de l'IETF pour cibler des utilisateurs peu méfiants avec des attaques de phishing.

Le schéma URL permet l'utilisation d'une partie appelée « Autorité ». Cette partie vous permet de spécifier « userinfo » — qui ressemble à un nom d'utilisateurprésent entre les URL protocole et le hôte les pièces.

Plus précisément, à partir de la RFC 3986, cette fonctionnalité de « userinfo » permet aux attaquants de l'abuser facilement pour «attaques sémantiques » . «

« Étant donné que le sous-composant userinfo est rarement utilisé et apparaît avant l'hôte dans le composant d'autorité, il peut être utilisé pour construire un URI destiné à induire en erreur un utilisateur humain en semblant identifier une autorité de dénomination (de confiance) tout en identifiant en réalité une autorité différente cachée derrière le bruit. Par exemple

ftp://cnn.example.com&story=breaking_news@10.0.0.1/top_story.htm

pourrait amener un utilisateur humain à supposer que l'hôte est « cnn.example.com », alors qu'il s'agit en réalité de « 10.0.0.1 ». Notez qu'un sous-composant userinfo trompeur pourrait être beaucoup plus long que l'exemple ci-dessus.

Un URI trompeur, comme celui ci-dessus, est une attaque contre les idées préconçues de l'utilisateur sur la signification d'un URI plutôt qu'une attaque contre le logiciel lui-même. »

C'est la même chose pour https://google.com@bleepingcomputer.com/tag/security

Même si cela peut apparaître que vous vous connectez à « google.com », la partie avant le « @ » représente « userinfo » et non le site Web authentique de Google, vous arriverez donc toujours à BleepingComputer.

En pratique, la partie userinfo du schéma URI est rarement utilisée, d’un point de vue technique. Même si votre navigateur Web « enverra » toujours les informations utilisateur au serveur, elles seront ignorées par le serveur et votre demande se poursuivra comme avant, même si la partie informations utilisateur était absente (c'est-à-dire si l'URL avait été https:/ /www.bleepingcomputer.com/tag/security/).

Quoi qu’il en soit, cette fonctionnalité peut être et a été utilisée de manière abusive par des acteurs malveillants pour donner la fausse impression qu’un utilisateur accède à une URL d’entreprise légitime alors qu’en réalité ce n’est pas le cas.

Dans ce cas particulier, en cliquant sur hxxps://metamask.io:login@zpr[.]io/x4hFSxCxEqcd vous amène d'abord à zpr[.]io/x4hFSxCxEqcd.

Le zpr[.]Le service io, qui est un raccourcisseur d'URL abusé par l'attaquant dans ce cas, redirige en outre le visiteur vers un autre site Web, hxxps://matjercasa.youcan.[.]magasin.

Heureusement, lors de nos tests, la page Web de destination finale indique que le compte d'hébergement du domaine .store a été « suspendu » et que d'autres attaques ont donc été déjouées pour l'instant.

BleepingComputer a contacté les équipes de support et de presse de Mercku au cours du week-end pour les informer de ce compromis et poser des questions supplémentaires sur la façon dont cela s'est produit.

En attendant, les clients et prospects de Mercku doivent s'abstenir d'utiliser le portail d'assistance du fabricant et d'interagir avec les communications provenant de celui-ci.