Un acteur malveillant identifié comme Unfurling Hemlock a infecté des systèmes cibles avec jusqu'à dix malwares en même temps dans des campagnes qui distribuent des centaines de milliers de fichiers malveillants.

Les chercheurs en sécurité décrivent la méthode d'infection comme une « bombe à fragmentation de logiciels malveillants » qui permet à l'acteur de la menace d'utiliser un échantillon de logiciel malveillant qui en propage d'autres sur la machine compromise.

Les types de logiciels malveillants diffusés de cette manière incluent les voleurs d'informations, les botnets et les portes dérobées.

L'opération a été découverte par KrakenLabs d'Outpost24, l'équipe Cyber Threat Intelligence de la société de sécurité, qui affirme que l'activité date d'au moins février 2023 et utilise une méthode de distribution distinctive.

KrakenLabs a vu plus de 50 000 fichiers de « bombes à fragmentation » qui partageaient des caractéristiques uniques les liant au groupe Unfurling Hemlock.

Aperçu de l’attaque de Unfurling Hemlock

Les attaques commencent par l'exécution d'un fichier nommé « WEXTRACT.EXE » qui arrive sur les appareils cibles via des e-mails malveillants ou des chargeurs de logiciels malveillants auxquels Unfurling Hemlock a accès en contractant ses opérateurs.

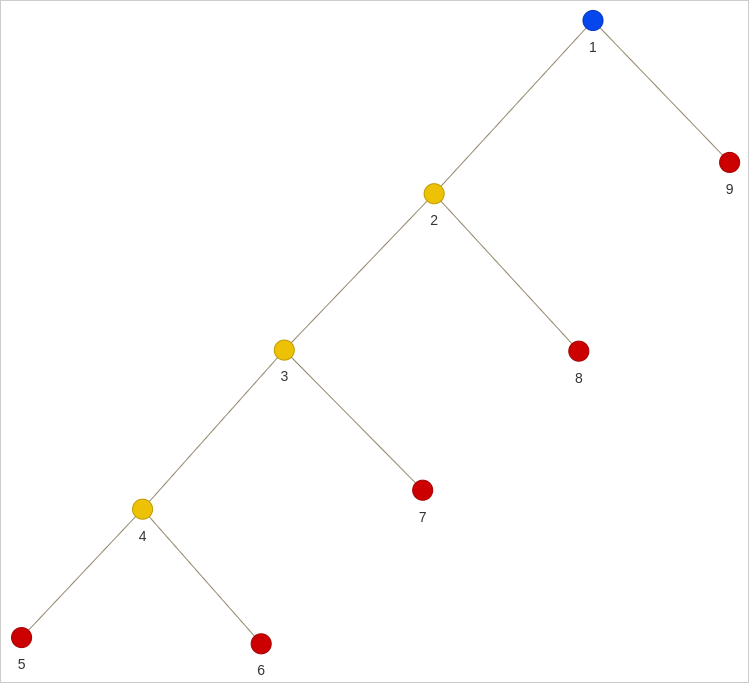

L'exécutable malveillant contient des fichiers CAB compressés imbriqués, chaque niveau contenant un échantillon de malware et encore un autre fichier compressé.

Chaque étape de décompression dépose une variante de malware sur la machine de la victime. Lorsque l'étape finale est atteinte, les fichiers extraits sont exécutés dans l'ordre inverse, ce qui signifie que le malware le plus récemment extrait est exécuté en premier.

KrakenLabs a connu entre quatre et sept étapes, ce qui signifie que le nombre d'étapes et la quantité de logiciels malveillants transmis lors des attaques Unfurling Hemlock varient.

À partir des échantillons analysés, les chercheurs ont déduit que plus de la moitié de toutes les attaques d'Unfurling Hemlock ciblaient des systèmes aux États-Unis, tandis qu'une activité relativement importante a également été observée en Allemagne, en Russie, en Turquie, en Inde et au Canada.

Une « bombe à fragmentation » de logiciels malveillants

Le fait de déposer plusieurs charges utiles sur un système compromis offre aux acteurs malveillants des niveaux élevés de redondance, offrant ainsi davantage d’opportunités de persistance et de monétisation.

Malgré l’inconvénient de risquer d’être détecté, de nombreux acteurs malveillants suivent cette stratégie agressive, espérant qu’au moins certaines de leurs charges utiles survivraient au processus de nettoyage.

Dans le cas d'Unfurling Hemlock, les analystes de KrakenLabs ont observé les logiciels malveillants, chargeurs et utilitaires suivants déposés sur les machines des victimes :

- Ligne rouge: Un malware voleur populaire qui extrait des informations sensibles telles que les informations d'identification, les données financières et les portefeuilles de crypto-monnaie. Il peut voler les données des navigateurs Web, des clients FTP et des clients de messagerie.

- RisePro: Un voleur relativement nouveau qui gagne en popularité, axé sur le vol d'identifiants et l'exfiltration de données. Il cible les informations du navigateur, les portefeuilles de crypto-monnaie et d'autres données personnelles.

- Voleur mystique:Fonctionne sur le modèle Malware-as-a-Service (MaaS), capable de voler des données à partir de nombreux navigateurs et extensions, portefeuilles de crypto-monnaie et applications comme Steam et Telegram.

- Amadey:Un chargeur personnalisé utilisé pour télécharger et exécuter des programmes malveillants supplémentaires. Il est sur le marché depuis 2018 et est utilisé dans diverses campagnes de distribution de divers programmes malveillants.

- Chargeur de fumée: Un chargeur polyvalent et une porte dérobée connu pour son utilisation de longue date dans la cybercriminalité. Il est souvent utilisé pour télécharger d’autres types de logiciels malveillants et peut dissimuler son trafic C2 en imitant les requêtes adressées à des sites légitimes.

- Désactiver la protection: Un utilitaire conçu pour désactiver Windows Defender et d'autres fonctionnalités de sécurité sur le système de la victime, en modifiant les clés de registre et les paramètres système pour réduire les défenses du système.

- Emballeur Enigma: outil d'obscurcissement utilisé pour regrouper et masquer les charges utiles réelles des logiciels malveillants, ce qui rend la détection et l'analyse des logiciels malveillants plus difficiles pour les solutions de sécurité.

- Guérisseur.exe:Un autre utilitaire axé sur la désactivation des mesures de sécurité, ciblant et désactivant spécifiquement Windows Defender.

- Vérificateur de performances: Un utilitaire pour vérifier et enregistrer les performances d'exécution du malware, collectant des informations statistiques sur le système de la victime et le succès du processus d'infection.

- Autre: utilitaires abusant des outils Windows natifs tels que « wmiadap.exe » et « wmiprvse.exe » pour collecter des informations système.

Le rapport de KrakenLabs n'approfondit pas les voies de monétisation ou l'activité post-compromission, mais on peut supposer qu'Unfurling Hemlock vend des « journaux » de voleurs d'informations et l'accès initial à d'autres acteurs de la menace.

Sur la base des preuves découvertes au cours de l'enquête, les chercheurs estiment avec « un degré raisonnable de certitude » qu'Unfurling Hemlock est basé dans un pays d'Europe de l'Est.

Deux indices de cette origine sont la présence de la langue russe dans certains des échantillons et l'utilisation du système autonome 203727, lié au service d'hébergement populaire auprès des gangs cybercriminels de la région.

Outpost24 recommande aux utilisateurs d'analyser les fichiers téléchargés à l'aide d'outils antivirus à jour avant de les exécuter, car tous les logiciels malveillants déposés dans cette campagne sont bien documentés et ont des signatures connues.