Une nouvelle famille de ransomwares appelée « Ymir » a été repérée dans la nature, cryptant des systèmes précédemment compromis par le malware infostealer RustyStealer.

RustyStealer est un malware connu Cette famille a été documentée pour la première fois en 2021, mais son apparition avec un ransomware démontre un autre exemple de la tendance récente des opérations de cybercriminalité à travailler ensemble.

Selon Chercheurs de Kaspersky qui a découvert Ymir lors d’une réponse à un incident, la nouvelle souche de ransomware se distingue par son exécution en mémoire, l’utilisation du langage africain Lingala dans un commentaire de code, l’utilisation de fichiers PDF comme notes de rançon et ses options de configuration d’extension.

Bien que Kaspersky ait trouvé des preuves selon lesquelles Ymir se connecte à des serveurs externes susceptibles de faciliter l’exfiltration de données, le ransomware ne propose pas une telle fonctionnalité.

BleepingComputer a confirmé que l’opération de ransomware a été lancée en juillet 2024, lorsqu’elle a commencé à attaquer des entreprises du monde entier.

Ymir suit les infections de RustyStealer

L’analyse de Kaspersky a révélé que le voleur Rusty avait infiltré plusieurs systèmes au sein de l’infrastructure ciblée deux jours avant le déploiement d’Ymir.

RustyStealer, essentiellement un outil de collecte d’informations d’identification, a permis aux attaquants d’obtenir un accès non autorisé aux systèmes en compromettant les comptes légitimes à haut privilège utiles dans les mouvements latéraux.

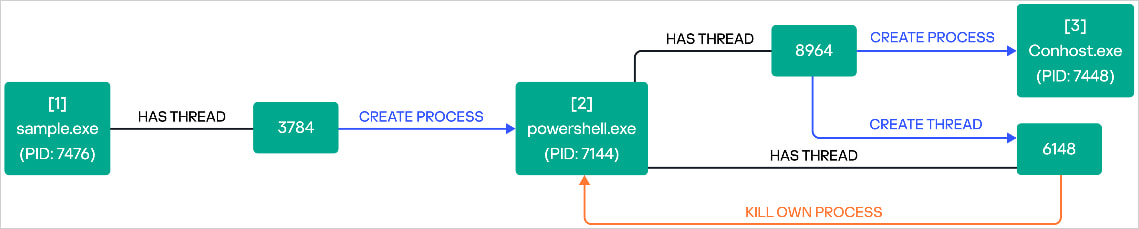

Les mouvements latéraux à travers le réseau ont été facilités à l’aide d’outils tels que Windows Remote Management (WinRM) et PowerShell pour le contrôle à distance. Dans le même temps, les attaquants ont également installé des outils tels que Process Hacker et Advanced IP Scanner.

Ensuite, ils ont exécuté des scripts associés au malware SystemBC et établi des canaux secrets, éventuellement pour l’exfiltration de données ou l’exécution de commandes, avec l’infrastructure des attaquants.

Après avoir consolidé sa position et éventuellement volé des données à l’aide de RustyStealer, le ransomware Ymir a été abandonné en tant que charge utile finale.

Ymir est une nouvelle souche de ransomware Windows qui fonctionne entièrement à partir de la mémoire, exploitant des fonctions telles que « malloc », « memove » et « memcmp » pour échapper à la détection.

Au lancement, il effectue une reconnaissance du système en obtenant la date et l’heure du système, en identifiant les processus en cours d’exécution et en vérifiant la disponibilité du système, ce qui peut aider à déterminer s’il fonctionne sur un bac à sable.

Ensuite, il ignore les extensions de fichiers en fonction d’une liste codée en dur pour éviter de rendre le système impossible à démarrer.

Ymir utilise le chiffrement de flux ChaCha20, un algorithme de cryptage avancé et rapide, pour crypter les fichiers sur le système de la victime.

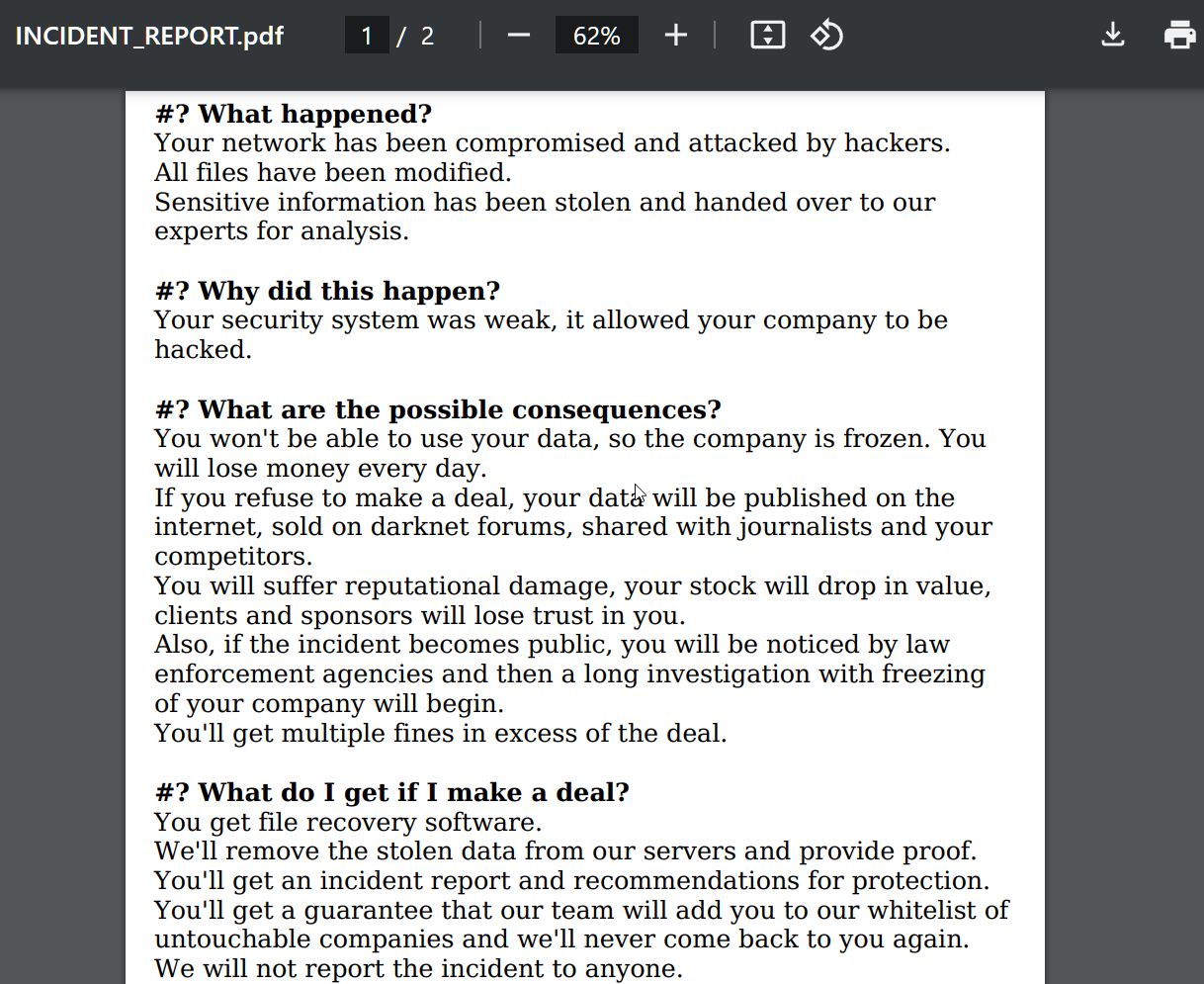

Les fichiers cryptés sont suivis d’une extension aléatoire, comme « .6C5oy2dVr6 », et une demande de rançon nommée « INCIDENT_REPORT.pdf » est générée à partir de la section « .data » du binaire Ymir dans tous les répertoires contenant des fichiers cryptés.

Le ransomware modifiera également la valeur « legalnoticecaption » du registre Windows pour afficher une demande d’extorsion avant qu’un utilisateur ne se connecte à un appareil crypté.

La demande de rançon affirme que des données ont été volées sur le système de la victime, et Kaspersky émet l’hypothèse que cela aurait pu se produire à l’aide d’outils déployés avant Ymir.

Enfin, Ymir analyse le système pour détecter la présence de PowerShell et l’exploite pour supprimer son exécutable afin d’échapper à l’identification et à l’analyse.

Ymir n’a pas encore établi de site de fuite de données, mais il se pourrait que les auteurs de la menace viennent tout juste de commencer à accumuler des données sur leurs victimes.

Kaspersky prévient que l’utilisation par Ymir de voleurs d’informations comme courtiers d’accès pourrait rapidement faire de cette nouvelle famille de ransomwares une menace généralisée.