Une nouvelle marque de ransomware-as-a-service nommée Hunters International a émergé en utilisant le code utilisé par l’opération de ransomware Hive, ce qui laisse supposer que l’ancien gang a repris ses activités sous un drapeau différent.

Cette théorie est étayée par l’analyse du nouveau chiffreur révélant de multiples chevauchements de codes entre les deux gangs de ransomwares.

Des chasseurs dans le déni

Les chercheurs en sécurité analysant un échantillon du malware Hunters International ont découvert une ressemblance frappante avec le code utilisé dans les attaques du ransomware Hive.

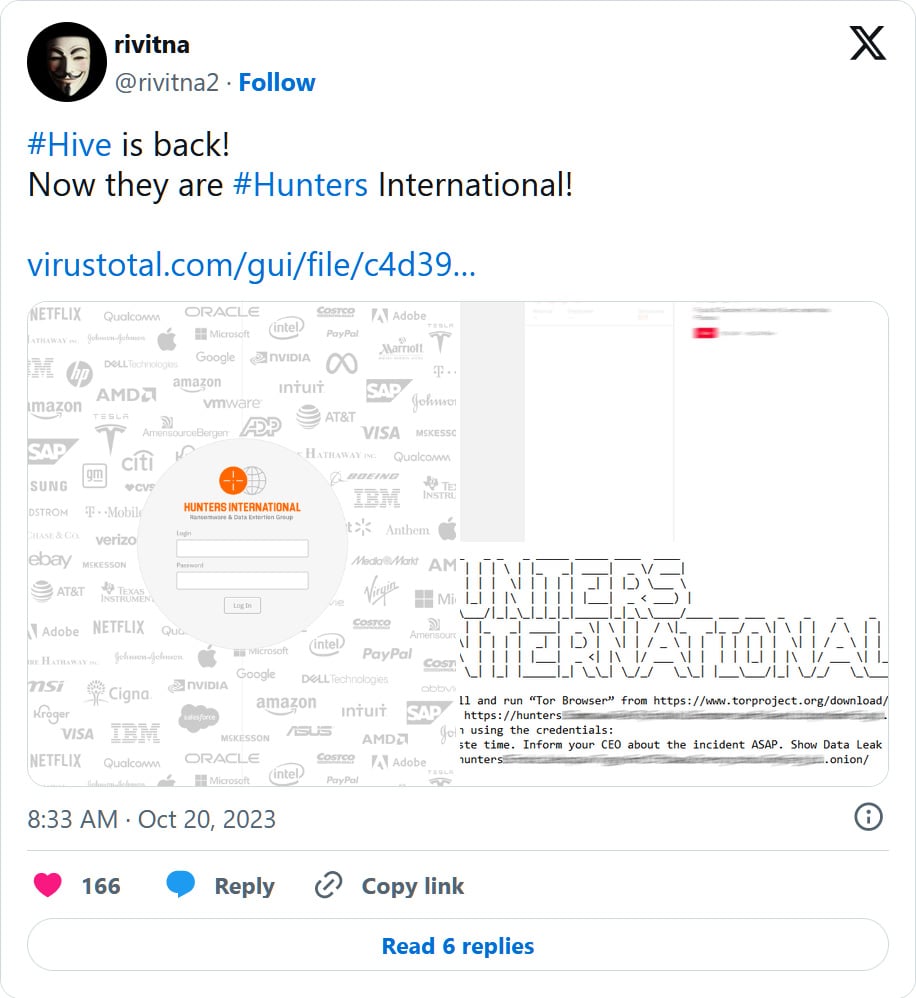

Plus spécifiquement, analyste de malwares et rétro-ingénieur rivitnaqui a repéré le nouveau chiffreur, est arrivé à la conclusion que le malware Hunters International était un échantillon de la version 6 du ransomware Hive.

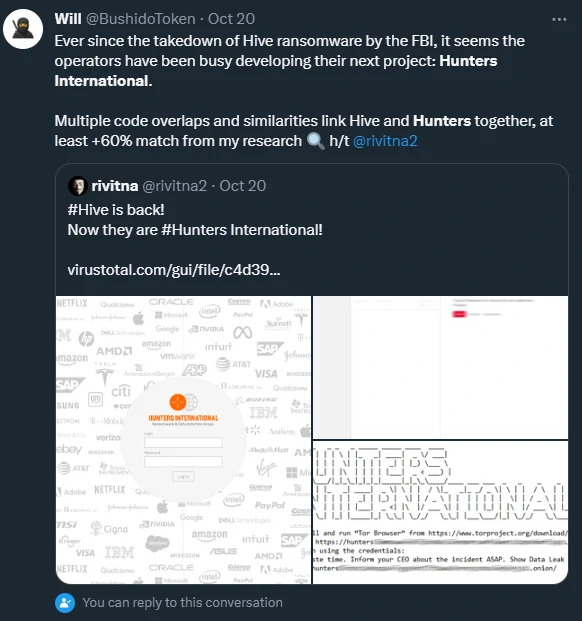

Dans les réponses au tweet ci-dessus, un chercheur en sécurité Will Thomas partage qu’il a trouvé « certaines chaînes de ransomware Hive maintenues » dans le code de Hunters International.

En examinant de plus près l’échantillon de Hunters International, le chercheur a découvert des chevauchements et des similitudes de code qui correspondent à plus de 60 % du code du ransomware Hive.

Cependant, le groupe Hunters International nie les « allégations » des chercheurs, affirmant qu’il s’agit d’un nouveau service sur la scène des ransomwares qui a acheté le code source du chiffreur aux développeurs de Hive.

« Tous les codes sources de Hive ont été vendus, y compris le site Web et les anciennes versions de Golang et C, et c’est nous qui les avons achetés », déclare le gang Hunters International.

Hive International affirme que le code de Hive contenait « de nombreuses erreurs qui entraînaient l’indisponibilité du décryptage dans certains cas », mais ils l’ont corrigé.

En outre, le nouveau gang affirme que le cryptage n’est pas l’objectif principal de ses opérations, mais se concentre plutôt sur le vol de données comme levier pour extorquer les victimes afin qu’elles paient une demande de rançon.

Le chiffreur de Hunters International

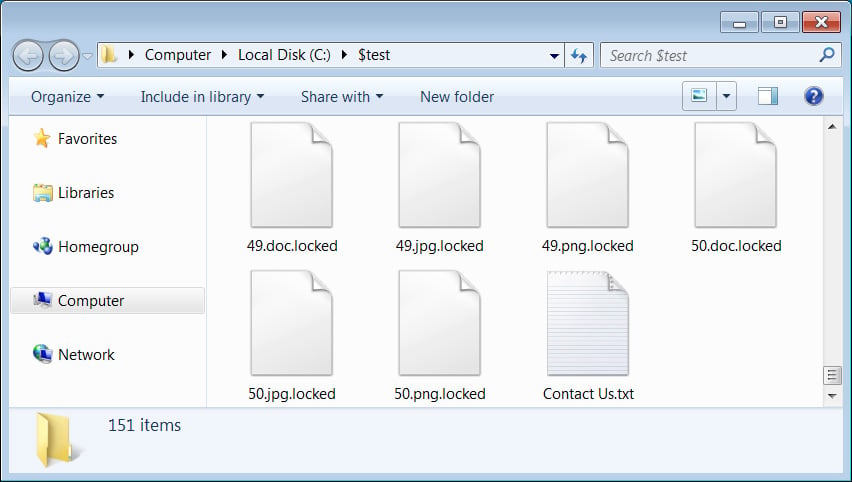

À partir de l’analyse effectuée par BleepingComputer, le crypteur de Hunters International ajoute l’extension « .LOCKED » aux fichiers traités.

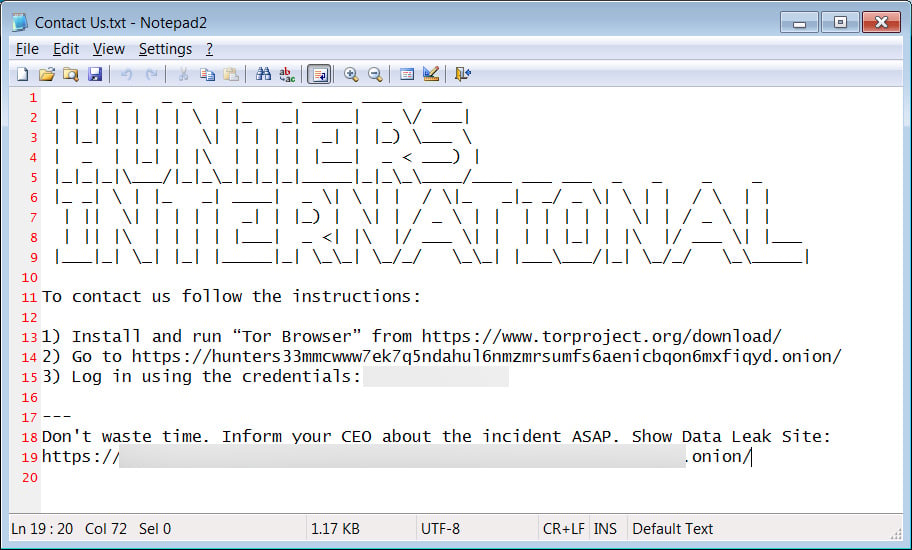

Le malware laisse dans chaque répertoire un fichier en texte brut nommé « Contact Us.txt » avec des instructions permettant à la victime de contacter l’attaquant via Tor, via une page de discussion protégée par un identifiant spécifique à chaque victime.

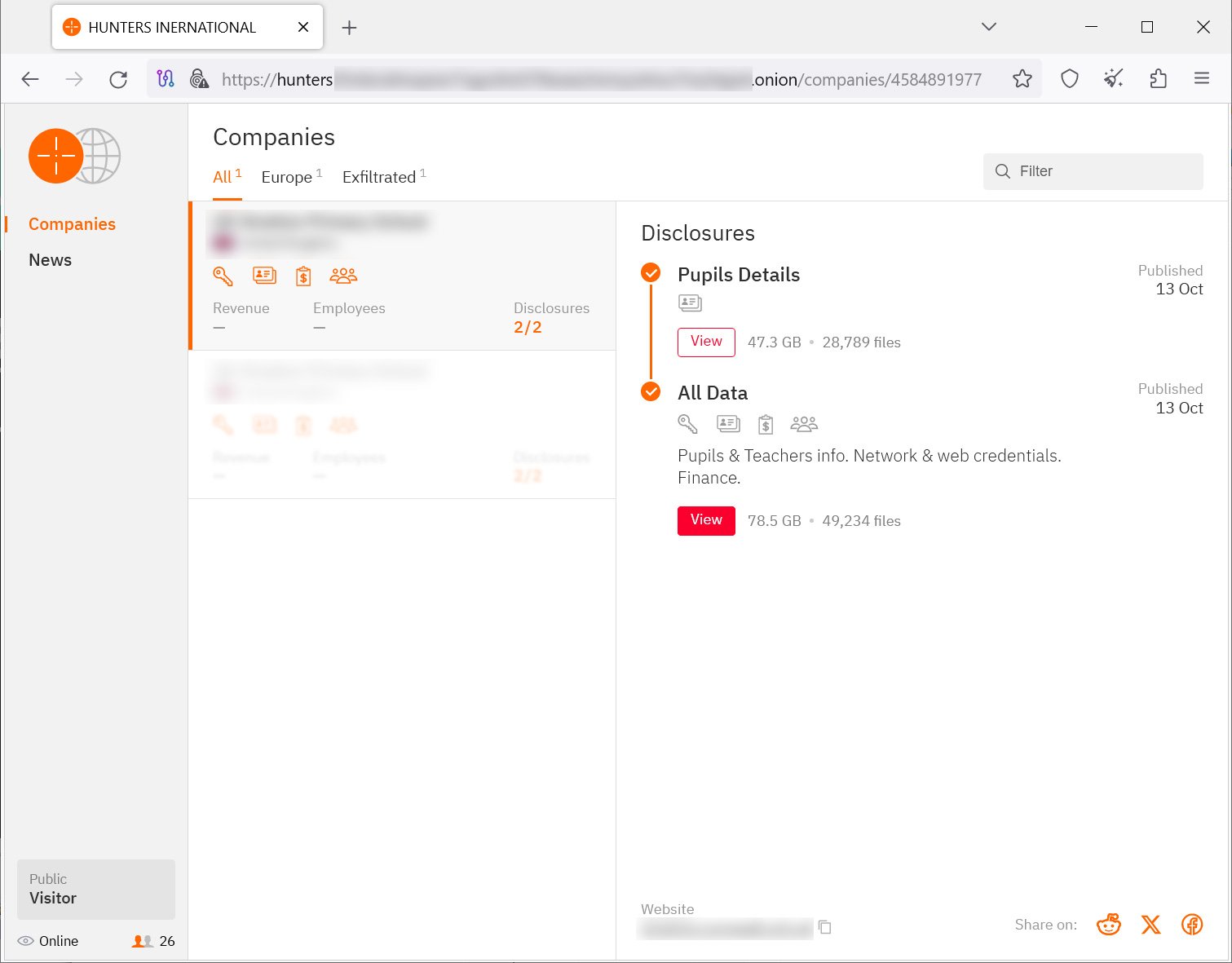

Pour le moment, leur site de fuite de données ne répertorie qu’une seule victime, une école au Royaume-Uni, dans laquelle les attaquants affirment avoir volé près de 50 000 fichiers comprenant des données sur les étudiants et les enseignants ainsi que des informations d’identification réseau et Web.

Comme repéré par Équipe MalwareHunterle site de fuite de données de Hunters International affiche un ensemble de messages, probablement dans le but de faire comprendre au monde qu’ils sont sérieux et que « chasser » les victimes et les extorquer est leur objectif principal.

Reste à savoir quel sort attend Hunters International, mais avec une victime publiée sur leur site de fuite de données, le groupe ne semble pas trop actif.

La disparition du ransomware Hive

On ne sait pas encore si le ransomware Hive a vendu ou non le code source à d’autres cybercriminels, mais les opérations du gang se sont arrêtées soudainement après la saisie de son site de paiement et de fuite de données Tor lors d’une opération internationale en janvier.

L’interruption de l’opération ransomware, qui comptait 250 affiliés, a été possible après que le FBI ait infiltré l’infrastructure du gang et surveillé l’activité pendant six mois, depuis juillet 2022.

Selon le FBI, le gang a piraté plus de 1 300 entreprises et reçu des rançons d’environ 100 millions de dollars.

L’activité de l’agence lui a permis de fournir aux victimes du ransomware Hive plus de 1 300 clés de décryptage qui avaient été cryptées avant et après que le FBI ait eu accès aux environnements de l’attaquant.