Un nouveau ransomware-as-a-service (RaaS) appelé Eldorado est apparu en mars et est livré avec des variantes de casier pour VMware ESXi et Windows.

Le gang a déjà fait 16 victimes, la plupart aux États-Unis, dans les secteurs de l'immobilier, de l'éducation, de la santé et de l'industrie manufacturière.

Les chercheurs de la société de cybersécurité Group-IB ont surveillé l'activité d'Eldorado et ont remarqué que ses opérateurs faisaient la promotion du service malveillant sur les forums RAMP et recherchaient des affiliés qualifiés pour rejoindre le programme.

Eldorado gère également un site de fuite de données qui répertorie les victimes, mais il était hors service au moment de la rédaction de cet article.

Cryptage de Windows et Linux

Eldorado est un ransomware basé sur Go qui peut crypter les plates-formes Windows et Linux via deux variantes distinctes présentant de nombreuses similitudes opérationnelles.

Les chercheurs ont obtenu du développeur un crypteur, accompagné d'un manuel d'utilisation indiquant qu'il existe des variantes 32/64 bits disponibles pour les hyperviseurs VMware ESXi et Windows.

Group-IB affirme qu'Eldorado est un développement unique « et ne s'appuie pas sur des sources de constructeurs précédemment publiées ».

Le malware utilise l'algorithme ChaCha20 pour le chiffrement et génère une clé unique de 32 octets et un nonce de 12 octets pour chacun des fichiers verrouillés. Les clés et les nonces sont ensuite chiffrés à l'aide de RSA avec le schéma OAEP (Optimal Asymmetric Encryption Padding).

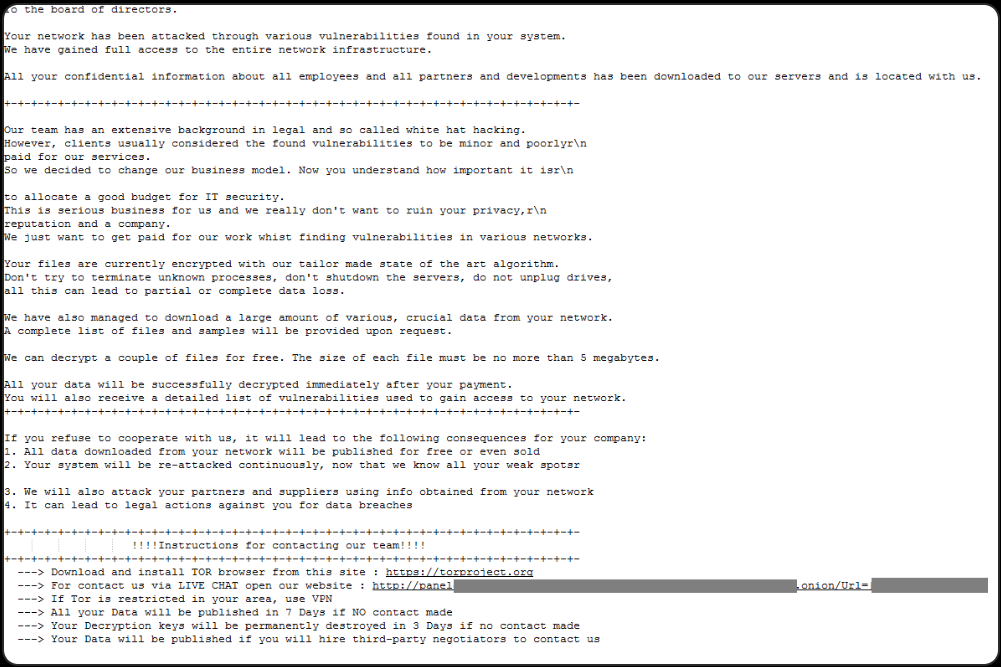

Après l'étape de cryptage, les fichiers reçoivent l'extension « .00000001 » et les notes de rançon nommées « COMMENT_RETOURNER_VOS_DONNEES.TXT » sont déposées dans les dossiers Documents et Bureau.

Eldorado crypte également les partages réseau en utilisant le protocole de communication SMB pour maximiser son impact et supprime les copies de volume fantôme sur les machines Windows compromises pour empêcher la récupération.

Le ransomware ignore les fichiers DLL, LNK, SYS et EXE, ainsi que les fichiers et répertoires liés au démarrage du système et aux fonctionnalités de base pour éviter de rendre le système inamorçable/inutilisable.

Enfin, il est configuré par défaut pour s'auto-supprimer afin d'échapper à la détection et à l'analyse par les équipes d'intervention.

Selon les chercheurs du Group-IB qui ont infiltré l'opération, les affiliés peuvent personnaliser leurs attaques. Par exemple, sous Windows, ils peuvent spécifier les répertoires à chiffrer, ignorer les fichiers locaux, cibler les partages réseau sur des sous-réseaux spécifiques et empêcher l'auto-suppression du malware.

Sous Linux, cependant, les paramètres de personnalisation s'arrêtent à la définition des répertoires à chiffrer.

Recommandations de défense

Le groupe IB souligne que la menace du ransomware Eldorado est une nouvelle opération autonome qui n’est pas née d’un changement de marque d’un autre groupe.

Les chercheurs recommandent les défenses suivantes, qui peuvent aider à se protéger contre toutes les attaques de ransomware, dans une certaine mesure :

- Mettre en œuvre des solutions d’authentification multifacteur (MFA) et d’accès basées sur des informations d’identification.

- Utilisez Endpoint Detection and Response (EDR) pour identifier et répondre rapidement aux indicateurs de ransomware.

- Effectuez régulièrement des sauvegardes de données pour minimiser les dommages et la perte de données.

- Utilisez des analyses basées sur l'IA et une détection avancée des logiciels malveillants pour la détection et la réponse aux intrusions en temps réel.

- Priorisez et appliquez périodiquement les correctifs de sécurité pour corriger les vulnérabilités.

- Sensibiliser et former les employés à reconnaître et signaler les menaces de cybersécurité.

- Réalisez des audits techniques annuels ou des évaluations de sécurité et maintenez l’hygiène numérique.

- Évitez de payer une rançon, car cela garantit rarement la récupération des données et peut conduire à davantage d’attaques.