Un nouveau package malveillant appelé « SteelFox » exploite la crypto-monnaie et vole les données de carte de crédit en utilisant la technique « apportez votre propre pilote vulnérable » pour obtenir les privilèges SYSTÈME sur les machines Windows.

Le compte-gouttes de logiciels malveillants est distribué via des forums et des trackers torrent en tant qu’outil de crack qui active les versions légitimes de divers logiciels tels que Foxit PDF Editor, JetBrains et AutoCAD.

L’utilisation d’un pilote vulnérable pour l’élévation de privilèges est courante pour les acteurs de menace parrainés par l’État et les groupes de ransomwares. Cependant, cette technique semble désormais s’étendre aux attaques de logiciels malveillants visant à voler des informations.

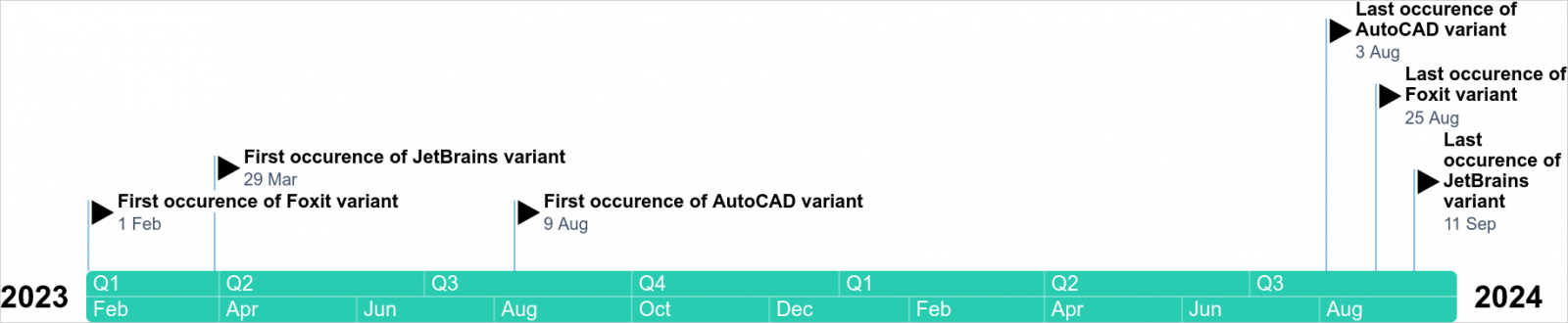

Les chercheurs de Kaspersky ont découvert la campagne SteelFox en août, mais affirment que le malware existe depuis février 2023 et s’est récemment répandu en utilisant plusieurs canaux (par exemple, torrents, blogs et publications sur des forums).

Selon l’entreprise, ses produits ont détecté et bloqué les attaques SteelFox 11 000 fois.

Infection SteelFox et élévation de privilèges

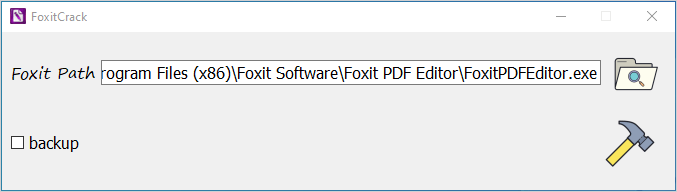

Kaspersky rapports que les publications malveillantes faisant la promotion du compte-gouttes de logiciels malveillants SteelFox sont accompagnées d’instructions complètes sur la façon d’activer illégalement le logiciel. Vous trouverez ci-dessous un exemple d’un tel article fournissant des instructions sur la façon d’activer JetBrains :

.jpg)

Les chercheurs affirment que même si le compte-gouttes possède la fonctionnalité annoncée, les utilisateurs infectent également leurs systèmes avec des logiciels malveillants.

Étant donné que le logiciel ciblé pour une activation illégale est généralement installé dans les fichiers du programme, l’ajout du crack nécessite un accès administrateur, une autorisation que le logiciel malveillant utilise plus tard dans l’attaque.

Les chercheurs de Kaspersky affirment que « la chaîne d’exécution semble légitime jusqu’au moment où les fichiers sont décompressés ». Ils expliquent qu’une fonction malveillante est ajoutée au cours du processus, qui se dépose sur le code machine qui charge SteelFox.

Ayant obtenu les droits d’administrateur, SteelFox crée un service qui s’exécute WinRing0.sys à l’intérieur, un pilote vulnérable aux CVE-2020-14979 et CVE-2021-41285, qui peut être exploité pour obtenir une élévation de privilèges au niveau NT/SYSTEM.

Ces autorisations sont les plus élevées sur un système local, plus puissantes que celles d’un administrateur, et permettent un accès illimité à n’importe quelle ressource et processus.

Le pilote WinRing0.sys est également utilisé pour l’extraction de crypto-monnaie, car il fait partie du programme XMRig pour l’extraction de crypto-monnaie Monero. Les chercheurs de Kaspersky affirment que l’acteur malveillant utilise une version modifiée de l’exécutable du mineur qui se connecte à un pool de minage avec des informations d’identification codées en dur.

Le malware établit ensuite une connexion avec son serveur de commande et de contrôle (C2) à l’aide de l’épinglage SSL et de TLS v1.3, qui protège la communication contre l’interception.

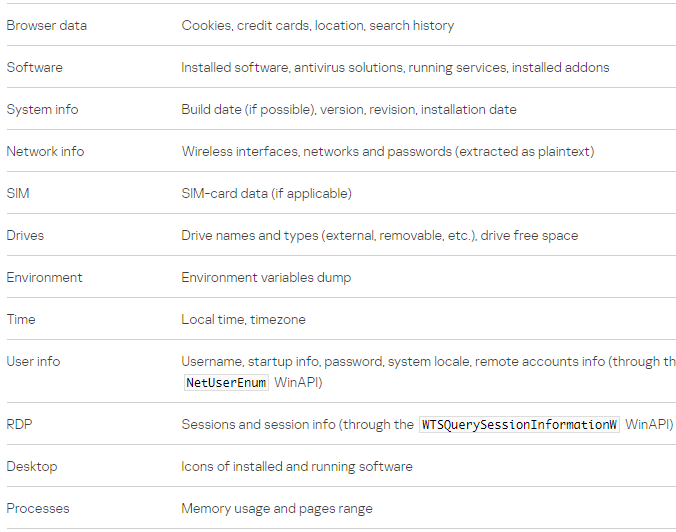

Il active également le composant info-stealer qui extrait les données de 13 navigateurs Web, des informations sur le système, le réseau et la connexion RDP.

Les chercheurs notent que SteelFox collecte des données des navigateurs telles que les cartes de crédit, l’historique de navigation et les cookies.

Kaspersky affirme que bien que le domaine C2 utilisé par SteelFox soit codé en dur, l’acteur malveillant parvient à le cacher en changeant ses adresses IP et en les résolvant via le DNS public de Google et le DNS sur HTTPS (DoH).

Les attaques SteelFox n’ont pas de cibles spécifiques mais semblent se concentrer sur les utilisateurs d’AutoCAD, JetBrains et Foxit PDF Editor. D’après la visibilité de Kaspersky, le malware compromet les systèmes au Brésil, en Chine, en Russie, au Mexique, aux Émirats arabes unis, en Égypte, en Algérie, au Vietnam, en Inde et au Sri Lanka.

Bien que SteelFox soit relativement nouveau, « il s’agit d’un ensemble complet de logiciels criminels », affirment les chercheurs. L’analyse du malware indique que son développeur est compétent en programmation C++ et qu’il a réussi à créer un formidable malware en intégrant des bibliothèques externes.