Un nouveau malware multiplateforme basé sur Go, identifié sous le nom de « NKAbuse », est le premier malware à abuser de la technologie NKN (New Kind of Network) pour l'échange de données, ce qui en fait une menace furtive.

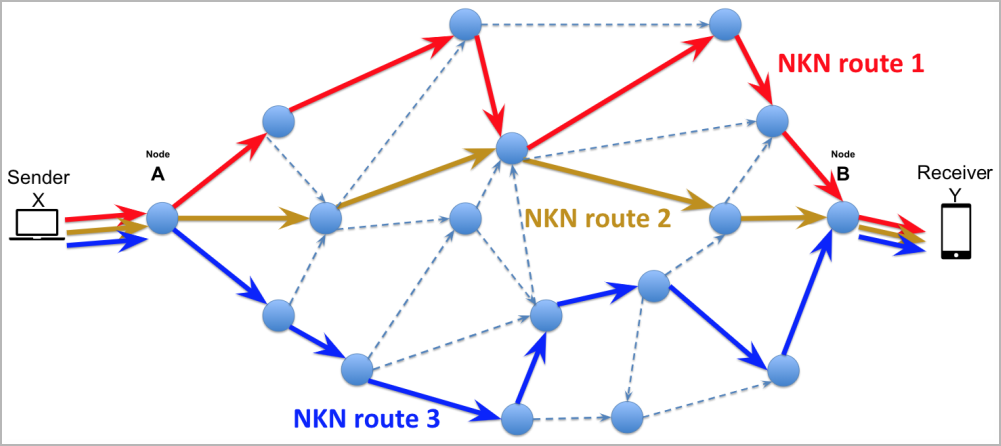

NKN est un protocole de réseau peer-to-peer décentralisé relativement nouveau qui exploite la technologie blockchain pour gérer les ressources et maintenir un modèle sécurisé et transparent pour les opérations réseau.

L'un des objectifs de NKN est d'optimiser la vitesse et la latence de transmission des données sur le réseau, ce qui est réalisable en calculant des chemins de déplacement efficaces des paquets de données.

Les individus peuvent participer au réseau NKN en exécutant des nœuds, similaires au réseau Tor, et il compte actuellement environ 60 710 nœuds.

Ce nombre relativement important de nœuds contribue à la robustesse, à la décentralisation et à la capacité à gérer des volumes de données considérablement élevés.

Détails de NKAbuse

Kaspersky rapporte la découverte d'un nouveau malware nommé NKAbuse, qui cible principalement les ordinateurs de bureau Linux au Mexique, en Colombie et au Vietnam.

Une infection NKAbuse repérée par Kaspersky implique l'exploitation d'une ancienne faille Apache Struts (CVE-2017-5638) pour attaquer une société financière.

Bien que la plupart des attaques ciblent les ordinateurs Linux, le malware peut compromettre les IoT et prend en charge les architectures MIPS, ARM et 386.

NKAbuse abuse de NKN pour lancer des attaques DDoS (déni de service distribué) difficiles à retracer jusqu'à une infrastructure spécifique et peu susceptibles d'être signalées en raison de leur origine dans un nouveau protocole non activement surveillé par la plupart des outils de sécurité.

« Cette menace (ab)utilise le protocole de blockchain public NKN pour mener un large éventail d'attaques par inondation et agir comme une porte dérobée à l'intérieur des systèmes Linux. » explique Kaspersky

Plus précisément, le client malveillant communique avec le maître du robot via NKN pour envoyer et recevoir des données. Dans le même temps, sa capacité à maintenir en vie plusieurs canaux simultanés confère de la résilience à sa ligne de communication.

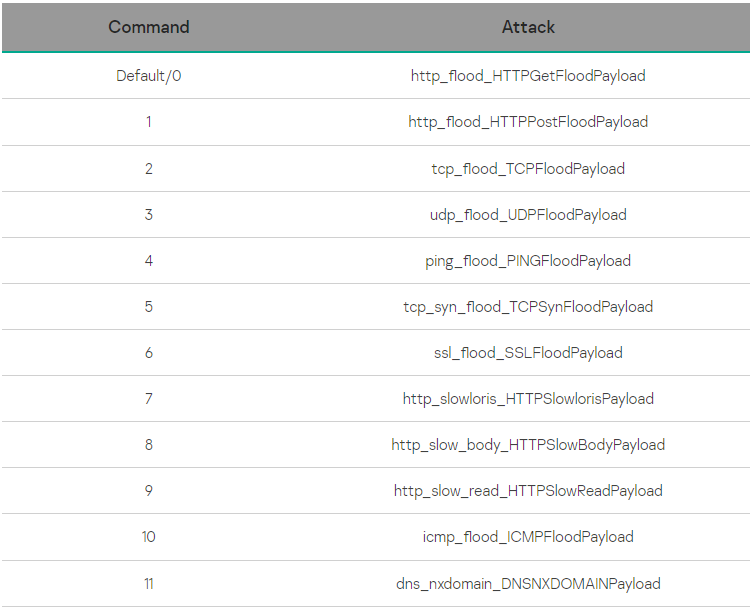

Les commandes de charge utile envoyées par le C2 incluent les attaques par inondation HTTP, TCP, UDP, PING, ICMP et SSL visant une cible spécifiée.

« Toutes ces charges utiles ont toujours été utilisées par des botnets. Ainsi, lorsqu'ils sont combinés avec le NKN comme protocole de communication, le malware peut attendre de manière asynchrone que le maître lance une attaque combinée », explique Kaspersky.

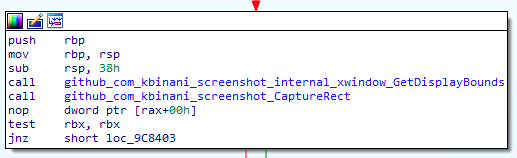

En plus des capacités DDoS, NKAbuse agit également comme un cheval de Troie d'accès à distance (RAT) sur les systèmes compromis, permettant à ses opérateurs d'exécuter des commandes, d'exfiltrer des données et de prendre des captures d'écran.

Cette pléthore de fonctionnalités qui rendent NKAbuse très polyvalent et adaptatif n'est pas typique dans l'espace des botnets DDoS.

De plus, l’utilisation de la technologie blockchain qui garantit la disponibilité et masque la source des attaques rend la défense contre cette menace très difficile.