Un nouveau programme d’effacement de logiciels malveillants connu sous le nom de BiBi-Linux est utilisé pour détruire les données lors d’attaques ciblant les systèmes Linux appartenant à des sociétés israéliennes.

L’équipe de réponse aux incidents de Security Joes a découvert la charge utile malveillante alors qu’elle enquêtait sur la violation du réseau d’une organisation israélienne. Actuellement, seuls les moteurs d’analyse des logiciels malveillants de deux fournisseurs de sécurité détecter BiBi-Linux comme malveillant, selon VirusTotal.

Le malware révèle sa véritable nature en ne déposant pas de demande de rançon et en ne fournissant pas aux victimes un moyen de contacter les attaquants pour négocier le paiement d’un décrypteur, même s’il simule le cryptage des fichiers.

« Cette nouvelle menace n’établit pas de communication avec les serveurs de commande et de contrôle (C2) distants pour l’exfiltration de données, n’emploie pas d’algorithmes de cryptage réversibles et ne laisse pas de notes de rançon comme moyen de contraindre les victimes à effectuer des paiements », dit Les gars de la sécurité.

« Au lieu de cela, il corrompt les fichiers en écrasant les fichiers avec des données inutiles, endommageant à la fois les données et le système d’exploitation. »

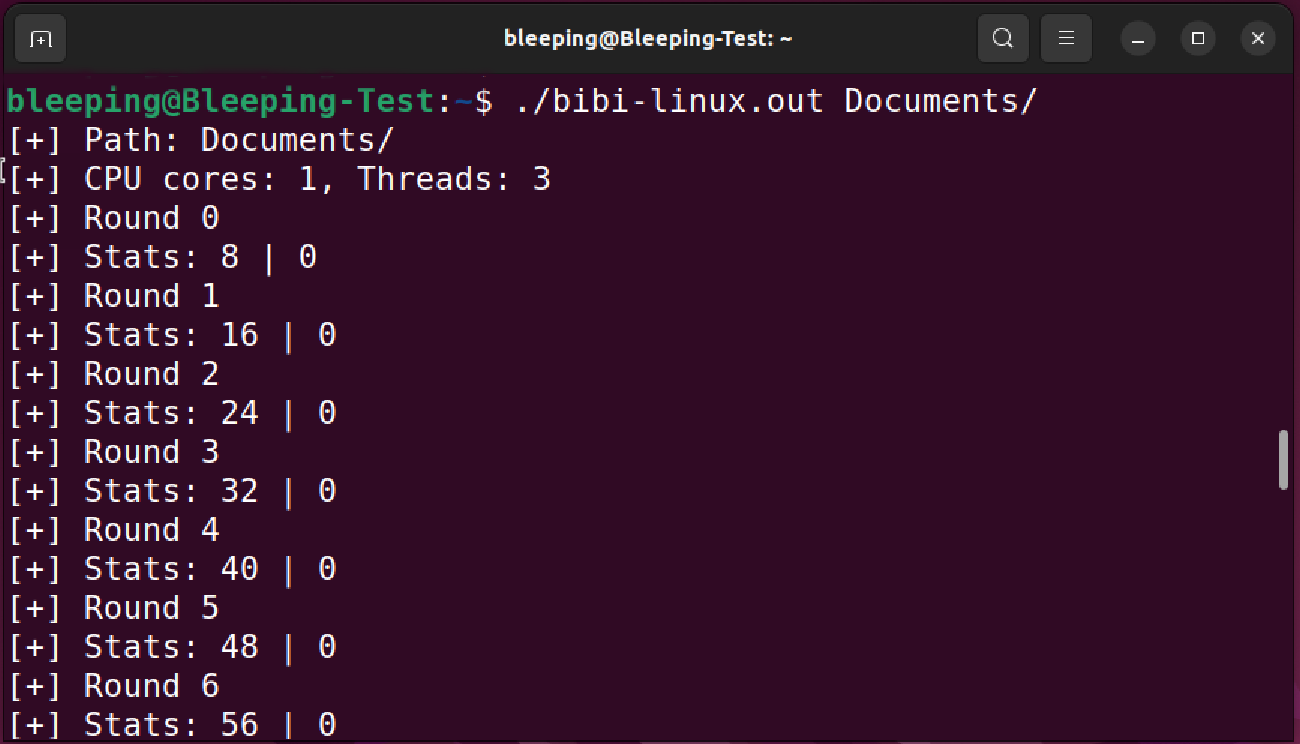

La charge utile (un exécutable ELF x64 nommé bibi-linux.out) trouvée sur les systèmes de la victime permet aux attaquants de choisir les dossiers à chiffrer via des paramètres de ligne de commande.

Il peut effacer complètement le système d’exploitation d’un appareil compromis lorsqu’il est exécuté avec les privilèges root si les attaquants ne fournissent pas de chemin cible, car il tentera de supprimer l’intégralité du répertoire racine « / ».

BiBi-Linux utilise plusieurs threads et un système de file d’attente pour améliorer la vitesse et l’efficacité. Il écrasera le contenu des fichiers pour les détruire, en les renommant en utilisant un nom de rançon et une extension composée de la chaîne « BiBi » (Bibi est un surnom utilisé pour le Premier ministre israélien Benjamin Netanyahu) suivi d’un numéro.

Comme l’a vu BleepingComputer, le nombre ajouté à l’extension correspond au nombre de tours pendant lesquels un fichier a été effacé.

L’échantillon d’effacement découvert par Security Joes ne comporte également aucune obfuscation, compression ou autre mesure de protection, ce qui facilite grandement le travail des analystes de logiciels malveillants.

Cela montre que les acteurs de la menace ne se soucient pas de la capture et de la dissection de leurs outils, mais se concentrent plutôt sur la maximisation de l’impact de leur attaque.

Des logiciels malveillants destructeurs ont également été largement utilisés par des groupes menaçants russes pour cibler les systèmes d’organisations ukrainiennes depuis l’invasion de l’Ukraine par la Russie en février 2022.

La liste des logiciels malveillants d’effacement utilisés pour cibler l’Ukraine comprend des logiciels tels que DoubleZéroHermeticWiper, IsaacWiper, ChuchotementTuerWhisperGate, CaddyWiper et AcidRain.

Par exemple, les pirates militaires russes Sandworm ont déployé cinq souches différentes de logiciels malveillants d’effacement de données sur le réseau de l’agence de presse nationale du pays (Ukrinform) en janvier.