Un logiciel espion Android jusqu’alors non documenté appelé « EagleMsgSpy » a été découvert et serait utilisé par les forces de l’ordre en Chine pour surveiller les appareils mobiles.

Selon un nouveau rapport de Lookoutle logiciel espion a été développé par Wuhan Chinasoft Token Information Technology Co., Ltd. et est opérationnel depuis au moins 2017.

Lookout présente de nombreuses preuves reliant EagleMsgSpy à ses développeurs et opérateurs, notamment des adresses IP liées aux serveurs C2, des domaines, des références directes dans la documentation interne et également des contrats publics.

Les chercheurs ont également trouvé des indices sur l’existence d’une variante iOS. Cependant, ils n’ont pas encore eu accès à un échantillon à analyser.

Logiciel espion Android puissant

Lookout estime que les forces de l’ordre installent manuellement le logiciel espion EagleMsgSpy lorsqu’elles ont un accès physique aux appareils déverrouillés. Cela pourrait être réalisé en confisquant l’appareil lors des arrestations, ce qui est courant dans les pays oppressifs.

Lookout n’a pas vu l’APK du programme d’installation sur Google Play ou sur les magasins d’applications tiers, de sorte que le logiciel espion n’est probablement distribué que par un petit cercle d’opérateurs.

Les versions ultérieures des logiciels malveillants échantillonnées par les analystes montrent des améliorations en matière d’obscurcissement du code et de chiffrement, indiquant un développement actif.

Les activités de vol de données d’EagleMsgSpy ciblent notamment les éléments suivants :

- Messages des applications de chat (QQ, Telegram, WhatsApp, etc.)

- Enregistrement d’écran, captures d’écran et enregistrements audio.

- Journaux d’appels, contacts, messages SMS.

- Localisation (GPS), activité réseau, applications installées.

- Signets du navigateur, fichiers de stockage externes.

Les données sont stockées temporairement dans un répertoire caché, cryptées, compressées et exfiltrées vers les serveurs de commande et de contrôle (C2).

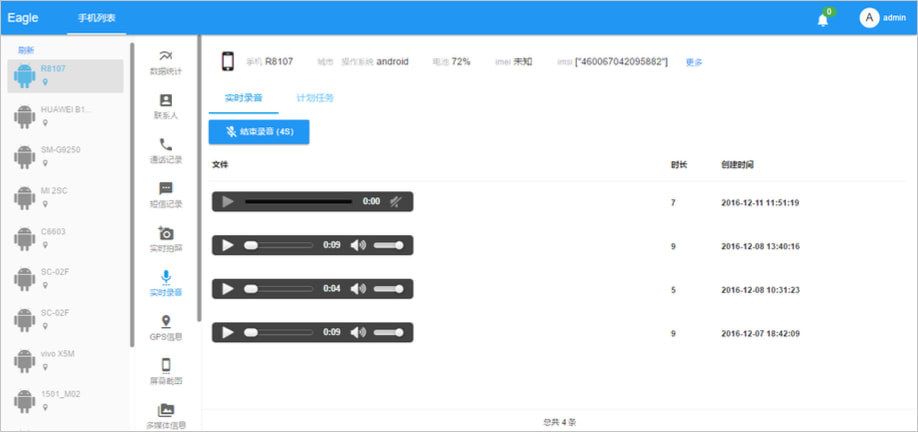

Le malware comporte un panneau d’administrateur appelé « Stability Maintenance Judgment System ».

Le panneau permet aux opérateurs distants de lancer des activités en temps réel comme le déclenchement d’enregistrements audio ou l’affichage de la répartition géographique et des échanges de communication des contacts de la cible.

Derrière EagleMsgSpy

Lookout affirme avec une grande confiance que les créateurs d’EagleMsgSpy sont Wuhan Chinasoft Token Information Technology, liés au malware par des chevauchements dans l’infrastructure, la documentation interne et les enquêtes OSINT.

Par exemple, un domaine que l’entreprise utilise pour du matériel promotionnel (« tzsafe[.]com’) apparaît également dans les chaînes de chiffrement d’EagleMsgSpy, tandis que la documentation du malware fait directement référence au nom de l’entreprise.

De plus, les captures d’écran des appareils de test du panneau d’administration correspondent à l’emplacement du siège social de l’entreprise à Wuhan.

Concernant les opérateurs de logiciels espions, Lookout affirme que les serveurs C2 sont liés aux domaines des bureaux de sécurité publique, notamment le bureau de sécurité publique de Yantai et sa succursale de Zhifu.

Les enregistrements IP historiques montrent également des chevauchements avec les domaines utilisés par les bureaux de Dengfeng et de Guiyang.

Enfin, le nom du panneau d’administration suggère qu’il est systématiquement utilisé par les forces de l’ordre ou d’autres agences gouvernementales.