Bitdefender a publié un décrypteur pour la souche de ransomware « ShrinkLocker », qui utilise l’outil de chiffrement de lecteur BitLocker intégré à Windows pour verrouiller les fichiers de la victime.

Découvert en mai 2024 par des chercheurs de la société de cybersécurité Kaspersky, ShrinkLocker n’a pas la sophistication des autres familles de ransomwares mais intègre des fonctionnalités capables de maximiser les dégâts d’une attaque.

Selon l’analyse de Bitdefender, le malware semble avoir été réutilisé à partir d’un code inoffensif vieux de dix ans, en utilisant VBScript, et en exploitant des techniques généralement obsolètes.

Les chercheurs notent que les opérateurs de ShrinkLocker semblent peu qualifiés, utilisent du code redondant et des fautes de frappe, laissent derrière eux des journaux de reconnaissance sous forme de fichiers texte et s’appuient sur des outils facilement disponibles.

Cependant, l’auteur de la menace a mené avec succès des attaques contre des cibles commerciales.

Dans un rapport publié aujourd’hui, Bitdefender met en lumière une attaque ShrinkLocker contre un établissement de santé où les attaquants ont chiffré les appareils Windows 10, Windows 11 et Windows Server sur le réseau, y compris les sauvegardes.

Le processus de cryptage s’est terminé en 2,5 heures et l’organisation a perdu l’accès aux systèmes critiques, ce qui pourrait avoir des difficultés à fournir des soins aux patients.

Bitdefender lance un outil de décryptage gratuit qui peut aider les victimes de ShrinkLocker à récupérer leurs fichiers.

Attaques ShrinkLocker

Au lieu d’utiliser des implémentations de chiffrement personnalisées comme les ransomwares traditionnels, ShrinkLocker utilise Windows BitLocker avec un mot de passe généré aléatoirement et envoyé à l’attaquant.

Le malware exécute d’abord une requête Windows Management Instrumentation (WMI) pour vérifier si BitLocker est disponible sur le système cible et installe l’outil s’il n’est pas présent.

Ensuite, il supprime toutes les protections par défaut qui empêchent le chiffrement accidentel du lecteur. Pour plus de rapidité, il utilise l’indicateur « -UsedSpaceOnly » pour que BitLocker chiffre uniquement l’espace occupé sur le disque.

Le mot de passe aléatoire est généré à l’aide des données de trafic réseau et d’utilisation de la mémoire. Il n’existe donc aucun modèle permettant de rendre possible le forçage brutal.

Le script ShrinkLocker supprimera et reconfigurera également tous les protecteurs BitLocker, pour rendre plus difficile la récupération des clés de chiffrement.

« Les protecteurs sont des mécanismes utilisés par BitLocker pour protéger la clé de chiffrement. Ils peuvent inclure des protecteurs matériels comme les TPM ou des protecteurs logiciels comme des mots de passe ou des clés de récupération. En supprimant tous les protecteurs, le script vise à empêcher la victime de récupérer ses données ou de les décrypter. le disque », explique Bitdefender.

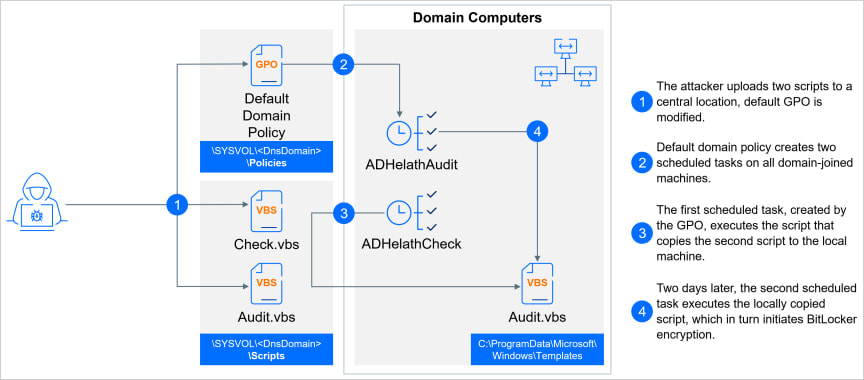

Pour la propagation, ShrinkLocker utilise des objets de stratégie de groupe (GPO) et des tâches planifiées, modifie les paramètres de stratégie de groupe sur les contrôleurs de domaine Active Directory et crée des tâches pour toutes les machines jointes au domaine afin de garantir le chiffrement de tous les lecteurs du réseau compromis.

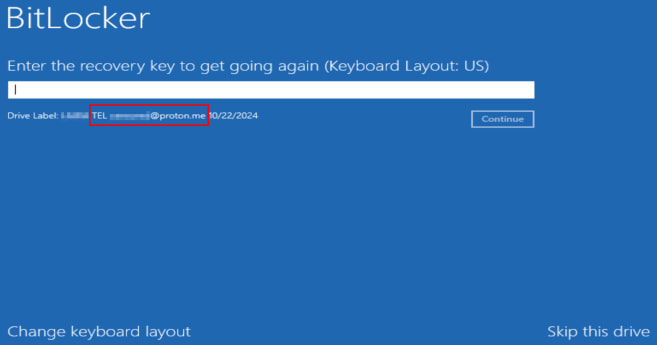

Après le redémarrage, les victimes voient un écran de mot de passe BitLocker qui inclut également les coordonnées de l’acteur malveillant.

Bitdefender lance un décrypteur

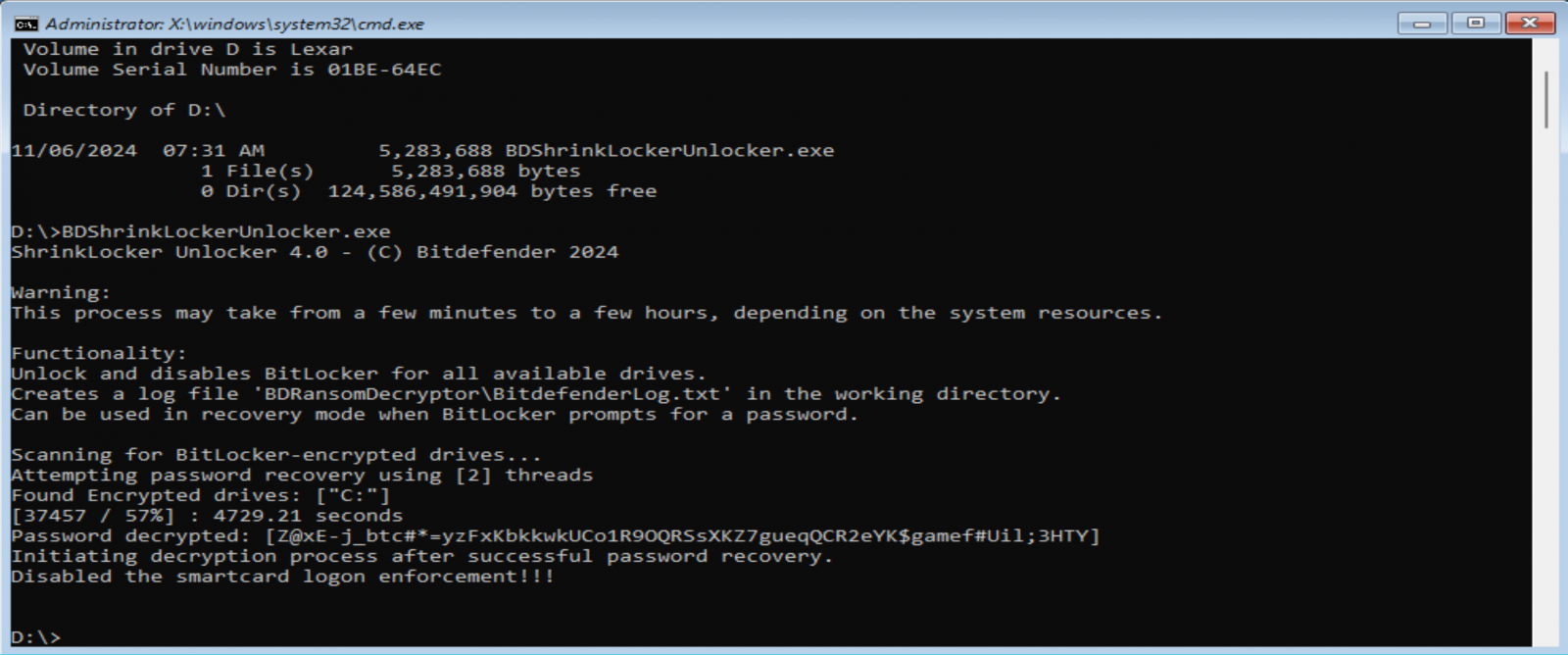

Bitdefender a créé et a publié un décrypteur qui inverse la séquence dans laquelle ShrinkLocker supprime et reconfigure les protecteurs de BitLocker.

Les chercheurs affirment avoir identifié « une fenêtre d’opportunité spécifique pour la récupération des données immédiatement après la suppression des protecteurs des disques chiffrés par BitLocker », ce qui leur permet de décrypter et de récupérer le mot de passe défini par l’attaquant.

Cela permet d’inverser le processus de cryptage et de ramener les disques à leur état antérieur non crypté.

Les victimes de ShrinkLocker peuvent télécharger l’outil et l’utiliser à partir d’une clé USB connectée aux systèmes concernés. Lorsque l’écran de récupération BitLocker s’affiche, les utilisateurs doivent entrer en mode de récupération BitLocker et ignorer toutes les étapes pour accéder aux options avancées, qui fournissent une invite de commande permettant de lancer l’outil de décryptage.

Les chercheurs préviennent que le temps nécessaire pour décrypter les données dépend du matériel du système et de la complexité du cryptage et pourrait prendre un certain temps.

Une fois terminé, le décrypteur déverrouillera le lecteur et désactivera l’authentification par carte à puce.

Bitdefender note que le décrypteur ne fonctionne que sur Windows 10, Windows 11 et les versions récentes de Windows Server et qu’il est plus efficace lorsqu’il est utilisé peu de temps après l’attaque du ransomware, lorsque les configurations de BitLocker ne sont pas encore complètement remplacées et peuvent être récupérées.

Malheureusement, cette méthode ne fonctionnera pas pour récupérer les mots de passe BitLocker créés à l’aide d’autres méthodes.