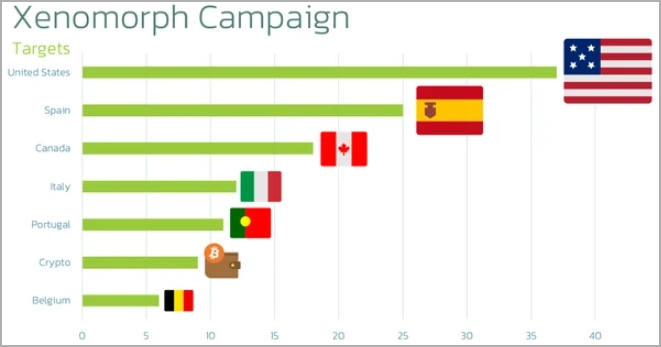

Les chercheurs en sécurité ont découvert une nouvelle campagne qui distribue une nouvelle version du malware Xenomorph aux utilisateurs d’Android aux États-Unis, au Canada, en Espagne, en Italie, au Portugal et en Belgique.

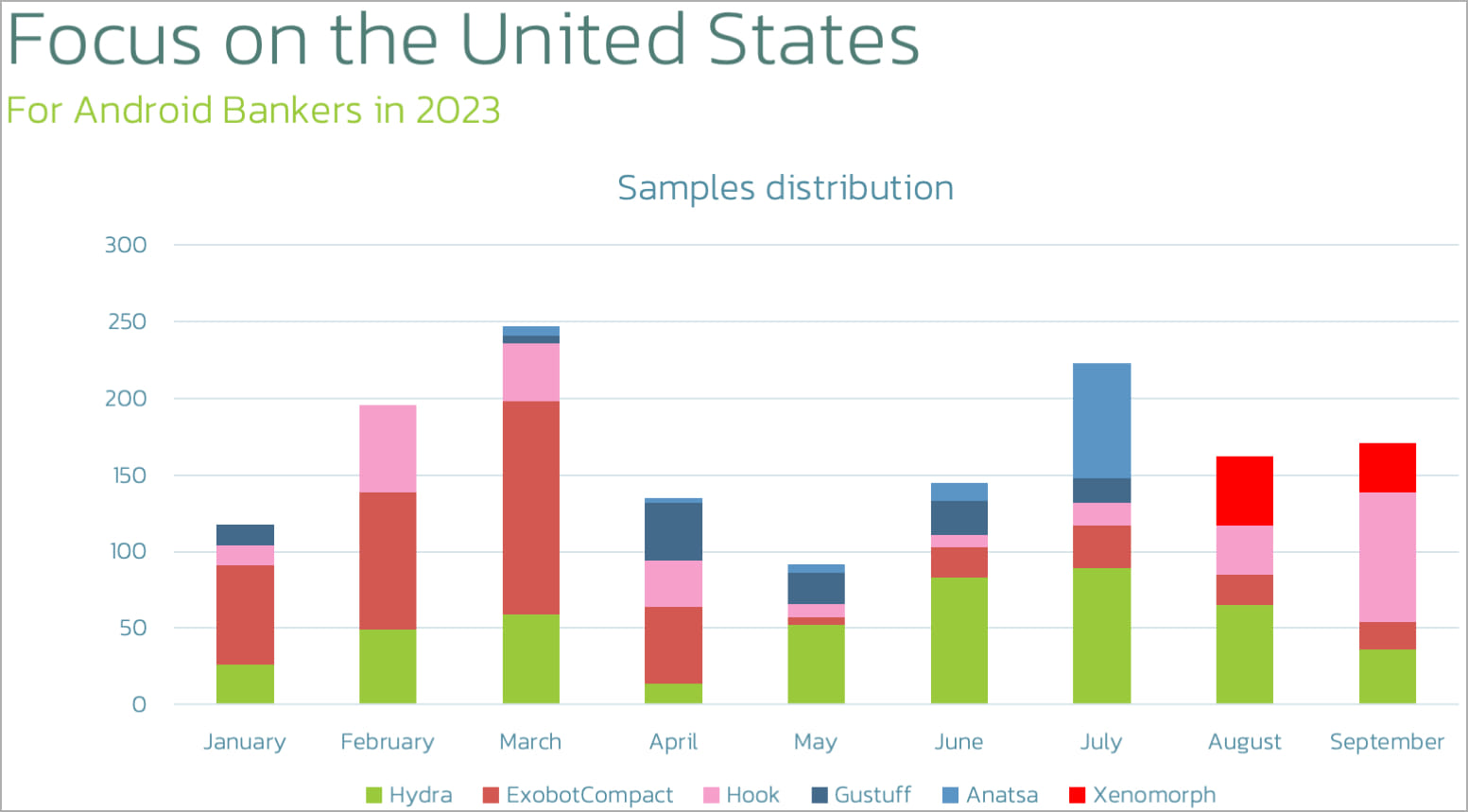

Les analystes de la société de cybersécurité ThreatFabric suivent l’activité de Xenomorph depuis février 2022 et notent que la nouvelle campagne a été lancée à la mi-août.

La dernière version de Xenomorph cible les utilisateurs de portefeuilles de crypto-monnaie et diverses institutions financières américaines.

Fond xénomorphe

Xenomorph est apparu pour la première fois dans la nature début 2022, fonctionnant comme un cheval de Troie bancaire ciblant 56 banques européennes par le biais d’un phishing par superposition d’écran. Il a été distribué via Google Play, où il a compté plus de 50 000 installations.

Ses auteurs, « Hadoken Security », ont poursuivi le développement et ont publié en juin 2022 une version réécrite qui rend le malware modulaire et plus flexible.

Xenomorph figurait alors parmi les dix chevaux de Troie bancaires les plus prolifiques de Zimperium, il avait donc déjà atteint le statut de « menace majeure ».

En août 2022, ThreatFabric a signalé que Xenomorph était distribué via un nouveau compte-gouttes nommé « BugDrop », qui contournait les fonctionnalités de sécurité d’Android 13.

En décembre 2022, les mêmes analystes ont fait état d’une nouvelle plate-forme de distribution de logiciels malveillants baptisée « Zombinder », qui intégrait la menace dans le fichier APK des applications Android légitimes.

Plus récemment, en mars 2023, Hadoken a publié la troisième version majeure de Xenomorph, comprenant un système de transfert automatisé (ATS) pour les transactions autonomes sur l’appareil, le contournement MFA, le vol de cookies et la possibilité de cibler plus de 400 banques.

Nouvelle campagne

Lors de la dernière campagne, les opérateurs de logiciels malveillants ont choisi d’utiliser des pages de phishing, incitant les visiteurs à mettre à jour leur navigateur Chrome et à les inciter à télécharger l’APK malveillant.

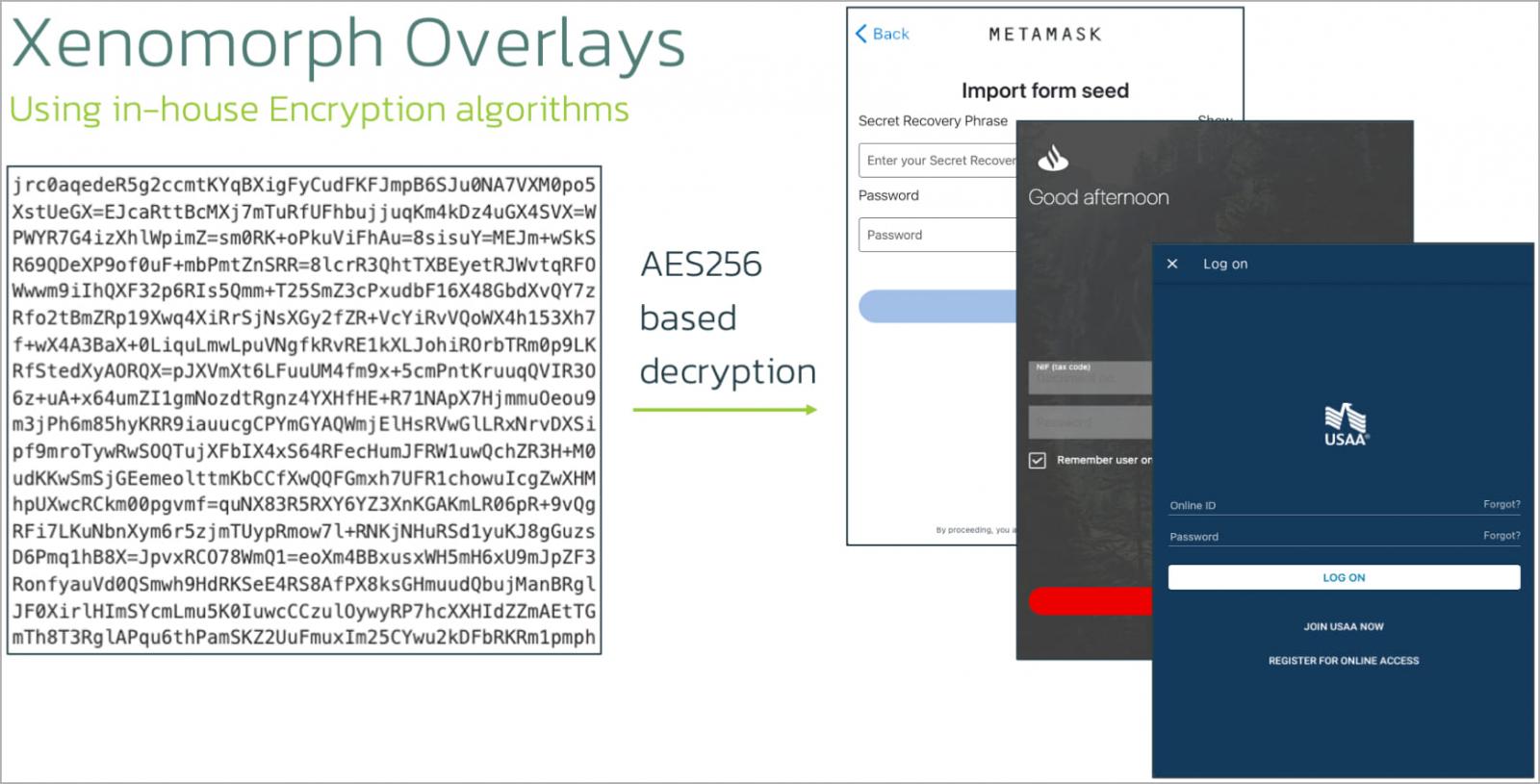

Le malware continue d’utiliser des superpositions pour voler des informations. Cependant, il a désormais élargi sa portée de ciblage pour inclure les institutions financières des États-Unis et plusieurs applications de crypto-monnaie.

ThreatFabric explique que chaque échantillon Xenomorph contient environ une centaine de superpositions ciblant différents ensembles de banques et d’applications de cryptographie, en fonction du groupe démographique ciblé.

Dernière version

Bien que les nouveaux échantillons de Xenomorph ne soient pas très différents des variantes précédentes, ils comportent de nouvelles fonctionnalités indiquant que leurs auteurs continuent d’affiner et d’améliorer le malware.

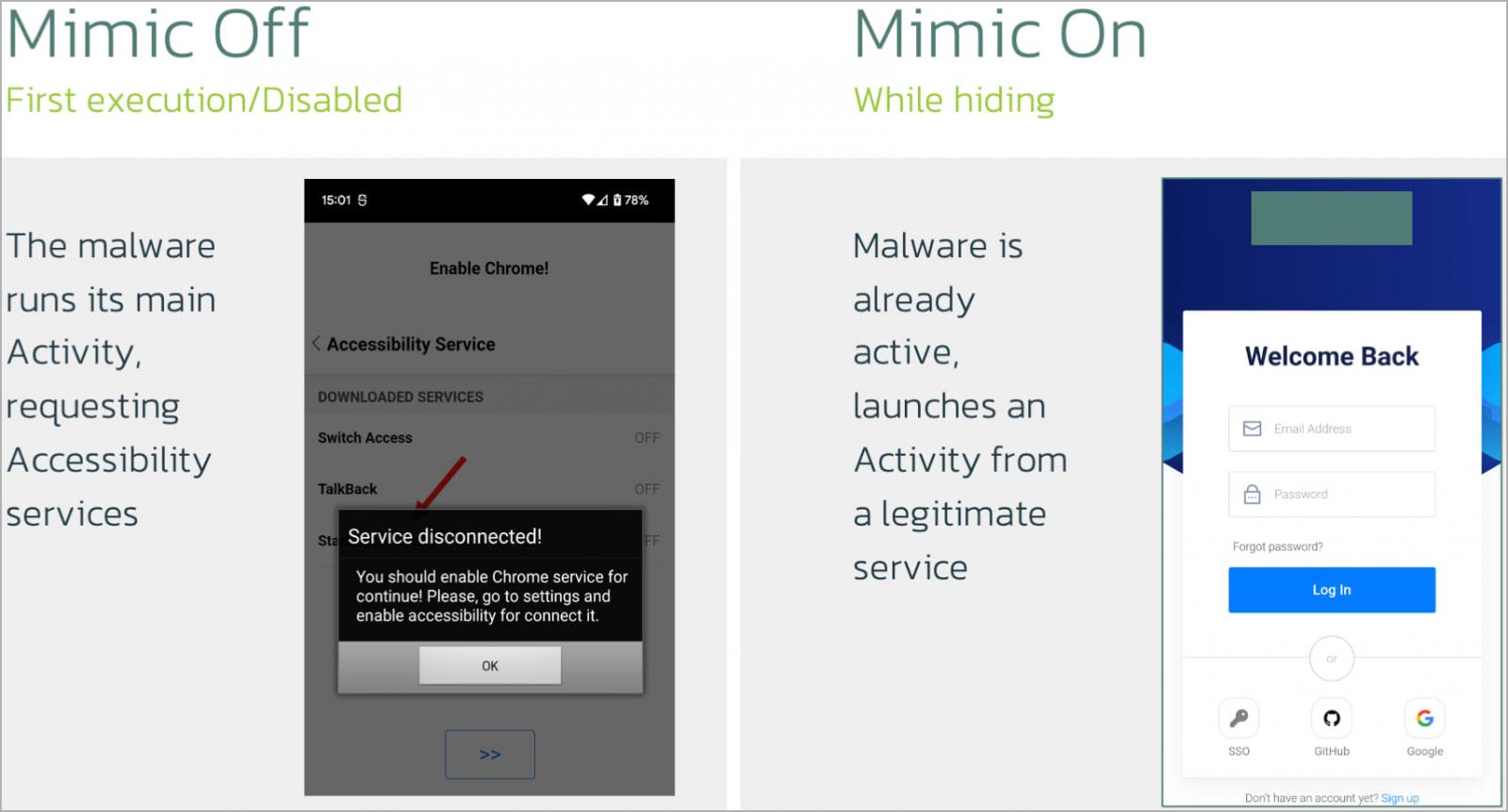

Premièrement, une nouvelle fonctionnalité « mimique » peut être activée par une commande correspondante, donnant au malware la capacité d’agir comme une autre application.

De plus, imitez possède une activité intégrée nommée IDLEActivity, qui agit comme une WebView pour afficher du contenu Web légitime dans le contexte d’un processus fiable.

Ce système remplace la nécessité de masquer les icônes du lanceur d’applications après l’installation, ce qui est signalé comme comportement suspect par la plupart des outils de sécurité mobile.

Une autre nouvelle fonctionnalité est « ClickOnPoint », qui permet aux opérateurs Xenomorph de simuler des tapotements à des coordonnées d’écran spécifiques.

Cela permet aux opérateurs de dépasser les écrans de confirmation ou d’effectuer d’autres actions simples sans utiliser le module ATS complet, ce qui pourrait déclencher des avertissements de sécurité.

Enfin, il existe un nouveau système « anti-sommeil » qui empêche l’appareil d’éteindre son écran au moyen d’une notification active.

Ceci est utile pour prolonger l’engagement et éviter les interruptions qui nécessitent le rétablissement des communications de commandement et de contrôle.

Autres résultats

En profitant des faibles mesures de sécurité de l’opérateur du malware, les analystes de ThreatFabric ont pu accéder à leur infrastructure d’hébergement de charges utiles.

Là, ils ont découvert d’autres charges utiles malveillantes, notamment les variantes de logiciels malveillants Android Medusa et Cabassous, les voleurs d’informations Windows RisePro et LummaC2, ainsi que le chargeur de logiciels malveillants Private Loader.

Les utilisateurs doivent être prudents avec les invites sur mobile pour mettre à jour leur navigateur, car celles-ci font probablement partie de campagnes de distribution de logiciels malveillants.

La distribution de Xenomorph aux côtés de puissants logiciels malveillants Windows suggère une collaboration entre les acteurs de la menace ou la possibilité que le cheval de Troie Android soit vendu sous le nom de Malware-as-a-Service (MaaS).