Le logiciel malveillant Android « SpyNote » a été observé lors d’attaques ciblant l’Italie utilisant un faux service d’alerte publique « IT-alert » qui a infecté les visiteurs avec le logiciel malveillant voleur d’informations.

IT-alert est un service public légitime géré par le gouvernement italien, en particulier le Département de la Protection Civile, pour fournir des alertes d’urgence et des conseils à la population lors de catastrophes imminentes ou en cours telles que des incendies de forêt, des inondations, des tremblements de terre, etc.

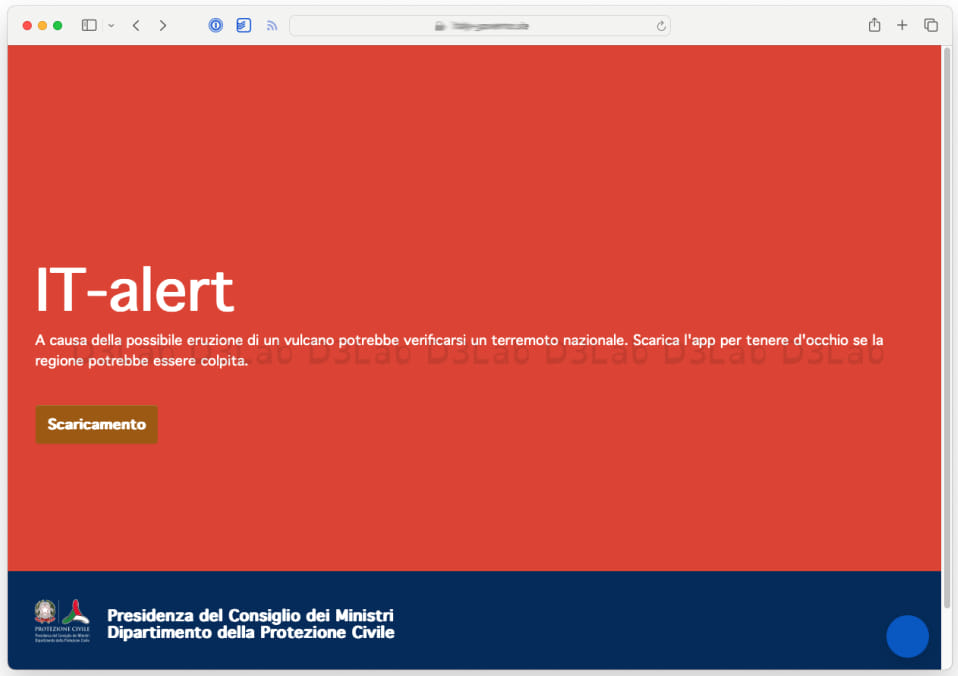

Des chercheurs italiens du Laboratoire D3 a repéré pour la première fois le faux site d’alerte informatique, qui met en garde contre une possibilité élevée d’éruption volcanique à venir, invitant les visiteurs à installer l’application pour rester informés.

Si l’on clique sur le bouton de téléchargement depuis un appareil iOS, l’utilisateur est redirigé vers le véritable site d’alerte informatique, mais les utilisateurs d’Android qui tentent de télécharger l’application reçoivent directement « IT-Alert.apk ».

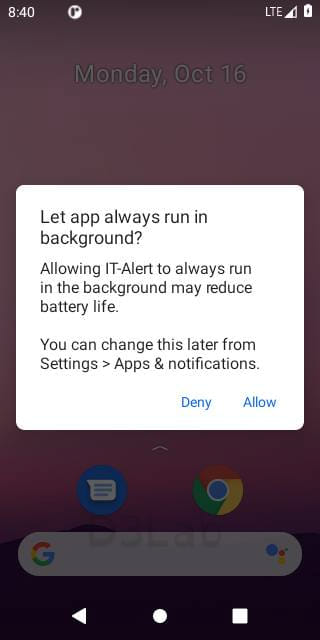

Le fichier APK (package Android) installe le logiciel malveillant SpyNote sur l’appareil, lui accordant l’autorisation d’utiliser les services d’accessibilité, qui permettent aux attaquants d’effectuer un large éventail d’actions dangereuses et invasives sur l’appareil compromis.

SpyNote peut également effectuer des attaques par injection superposée pour voler les informations d’identification des utilisateurs lorsque la victime ouvre des applications bancaires, un portefeuille de crypto-monnaie et des réseaux sociaux.

D’autres capacités documentées de ce malware particulier incluent l’enregistrement par caméra, le suivi de localisation GPS et réseau, l’enregistrement de frappe standard, la capture d’écran, l’enregistrement d’appels téléphoniques et le ciblage des comptes Google et Facebook.

SpyNote augmente après une fuite de code source

Le malware SpyNote Android a été documenté pour la première fois en 2022 et en est maintenant à sa troisième version majeure, vendue aux cybercriminels via Telegram.

En janvier 2023, un rapport de ThreatFabric avertissait que les détections de SpyNote avaient augmenté suite à la fuite du code source de l’une de ses variantes, nommée « CypherRat ».

Certains de ceux qui ont mis la main sur le code source divulgué ont créé des variantes personnalisées ciblant des banques spécifiques, tandis que d’autres ont choisi de le faire passer pour le Play Store de Google, Play Protect, WhatsApp et Facebook.

À la fin de la semaine dernière, un rapport de F-Secure a souligné l’importance croissante de SpyNote, en fournissant une analyse détaillée de ses fonctionnalités et capacités.

Pour vous défendre contre ces menaces, évitez de télécharger et d’installer des APK en dehors du Play Store, sauf si vous faites spécifiquement confiance à l’éditeur.