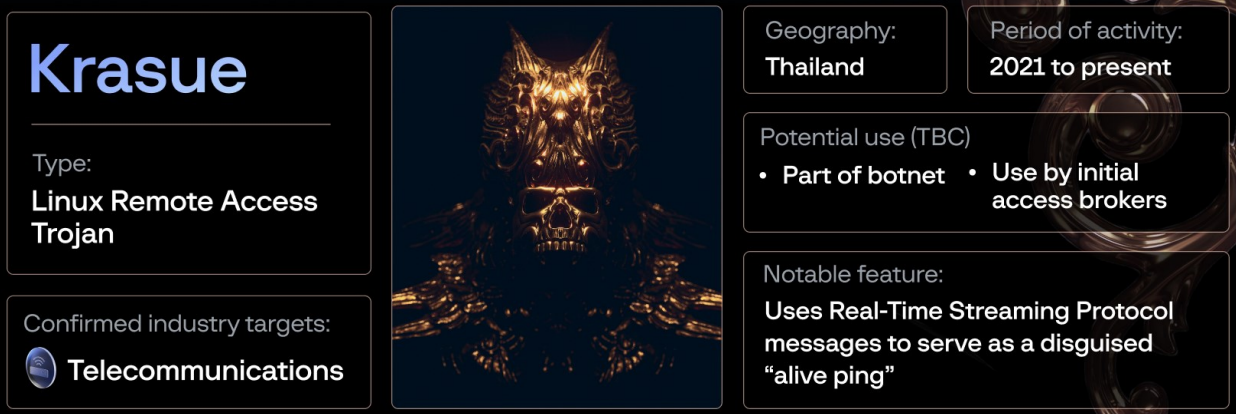

Les chercheurs en sécurité ont découvert un cheval de Troie d'accès à distance qu'ils ont nommé Krasue et qui cible les systèmes Linux des entreprises de télécommunications et qui a réussi à rester indétectable depuis 2021.

Ils ont découvert que le binaire de Krasue comprend sept variantes d'un rootkit prenant en charge plusieurs versions du noyau Linux et basé sur le code de trois projets open source.

Selon les chercheurs de la société de cybersécurité Group-IB, la fonction principale du malware est de maintenir l'accès à l'hôte, ce qui peut suggérer qu'il est déployé via un botnet ou vendu par des courtiers d'accès initial à des acteurs malveillants cherchant à accéder à une cible particulière.

Les chercheurs pensent que le cheval de Troie d'accès à distance Krasue (RAT) pourrait être déployé à un stade ultérieur de l'attaque, spécifiquement pour maintenir l'accès à l'hôte de la victime.

On ne sait pas exactement comment le malware est distribué, mais il pourrait être diffusé après avoir exploité une vulnérabilité, suite à une attaque par force brute d'identifiants, ou même téléchargé à partir d'une source non fiable sous forme de package ou de binaire usurpant l'identité d'un produit légitime.

Le ciblage de Krasue semble se limiter aux entreprises de télécommunications en Thaïlande.

Rootkits à l'intérieur

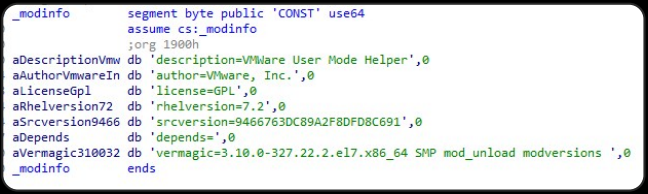

L'analyse de Group-IB a révélé que le rootkit contenu dans le binaire de Krasue RAT est un module de noyau Linux (LKM) qui se fait passer pour un pilote VMware non signé après avoir été exécuté.

Les rootkits au niveau du noyau sont difficiles à détecter et à supprimer car ils fonctionnent au même niveau de sécurité que le système d'exploitation.

Le rootkit prend en charge les versions 2.6x/3.10.x du noyau Linux, ce qui lui permet de rester sous le radar car les anciens serveurs Linux ont généralement une mauvaise couverture de détection et de réponse des points de terminaison, selon les chercheurs.

Group-IB a constaté que les sept versions de rootkit intégrées disposent des mêmes capacités d'accrochage d'appel système et d'appel de fonction et utilisent le même faux nom « VMware User Mode Helper ».

En examinant le code, les chercheurs ont déterminé que le rootit est basé sur trois rootkits LKM open source, en particulier Diamorphine, Suterusuet De racinetous disponibles depuis au moins 2017.

Le rootkit Krasue peut masquer ou afficher les ports, rendre les processus invisibles, fournir les privilèges root et exécuter la commande kill pour n'importe quel ID de processus. Il peut également dissimuler ses traces en masquant les fichiers et répertoires liés aux logiciels malveillants.

Lors de la communication avec le serveur de commande et de contrôle (C2), Krasue peut accepter les commandes suivantes :

- pinger – Répondre avec `pong`

- maître – Mettre le maître en amont C2

- Info – Obtenez des informations sur le malware : pid principal, pid enfant et son statut tel que « root : autorisations root obtenues », « dieu : le processus ne peut pas être tué », « caché : le processus est masqué », « module : le rootkit est chargé »

- redémarrage – Redémarrer le processus enfant

- réapparaître – Redémarrer le processus principal

- Dieu meurt – Se suicider

Group-IB a découvert neuf adresses IP C2 distinctes codées en dur dans le malware, dont une utilisant le port 554, courant dans les connexions RTSP (Real Time Streaming Protocol).

L’utilisation du protocole réseau RTPS au niveau de l’application pour la communication des logiciels malveillants C2 n’est pas très courante et pourrait être considérée comme une particularité dans le cas de Krasue.

RTSP est un protocole de contrôle réseau conçu pour les serveurs multimédias de streaming, aidant à établir et à contrôler les sessions de lecture multimédia pour les flux vidéo et audio, la navigation multimédia, la gestion des flux de conférence, etc.

Bien que l'origine du malware Krasue soit inconnue, les chercheurs ont découvert dans la partie rootkit certains chevauchements avec le rootkit d'un autre malware Linux appelé XorDdos.

Group-IB estime que cela indique que les deux familles de logiciels malveillants ont un auteur/opérateur commun. Il est également possible que le développeur de Krasue ait également eu accès au code XorDdos.

À l'heure actuelle, le type d'acteur menaçant derrière Krause reste un mystère, mais la société de cybersécurité a partagé des indicateurs de compromission et des règles YARA pour aider les défenseurs à détecter cette menace et peut-être encourager d'autres chercheurs à publier ce qu'ils savent sur le malware.