Un nouveau malware Android nommé FjordPhantom a été découvert en utilisant la virtualisation pour exécuter du code malveillant dans un conteneur et échapper à la détection.

Le malware a été découvert par Promon, dont les analystes rapportent qu'il se propage actuellement via des e-mails, des SMS et des applications de messagerie ciblant les applications bancaires en Indonésie, en Thaïlande, au Vietnam, à Singapour et en Malaisie.

Les victimes sont amenées à télécharger ce qui semble être des applications bancaires légitimes, mais qui contiennent du code malveillant s'exécutant dans un environnement virtuel pour attaquer la véritable application bancaire.

FjordPhantom vise à voler les informations d'identification des comptes bancaires en ligne et à manipuler les transactions en effectuant une fraude sur l'appareil.

Le rapport de Promon met en lumière un cas de FjordPhantom qui a volé 280 000 $ à une seule victime, rendu possible en combinant la nature évasive du malware avec l'ingénierie sociale, comme des appels prétendument provenant d'agents du service client d'une banque.

La virtualisation comme évasion sur Android

Sur Android, plusieurs applications peuvent s'exécuter dans des environnements isolés appelés « conteneurs » pour des raisons légitimes, telles que l'exécution de plusieurs instances de la même application à l'aide de différents comptes.

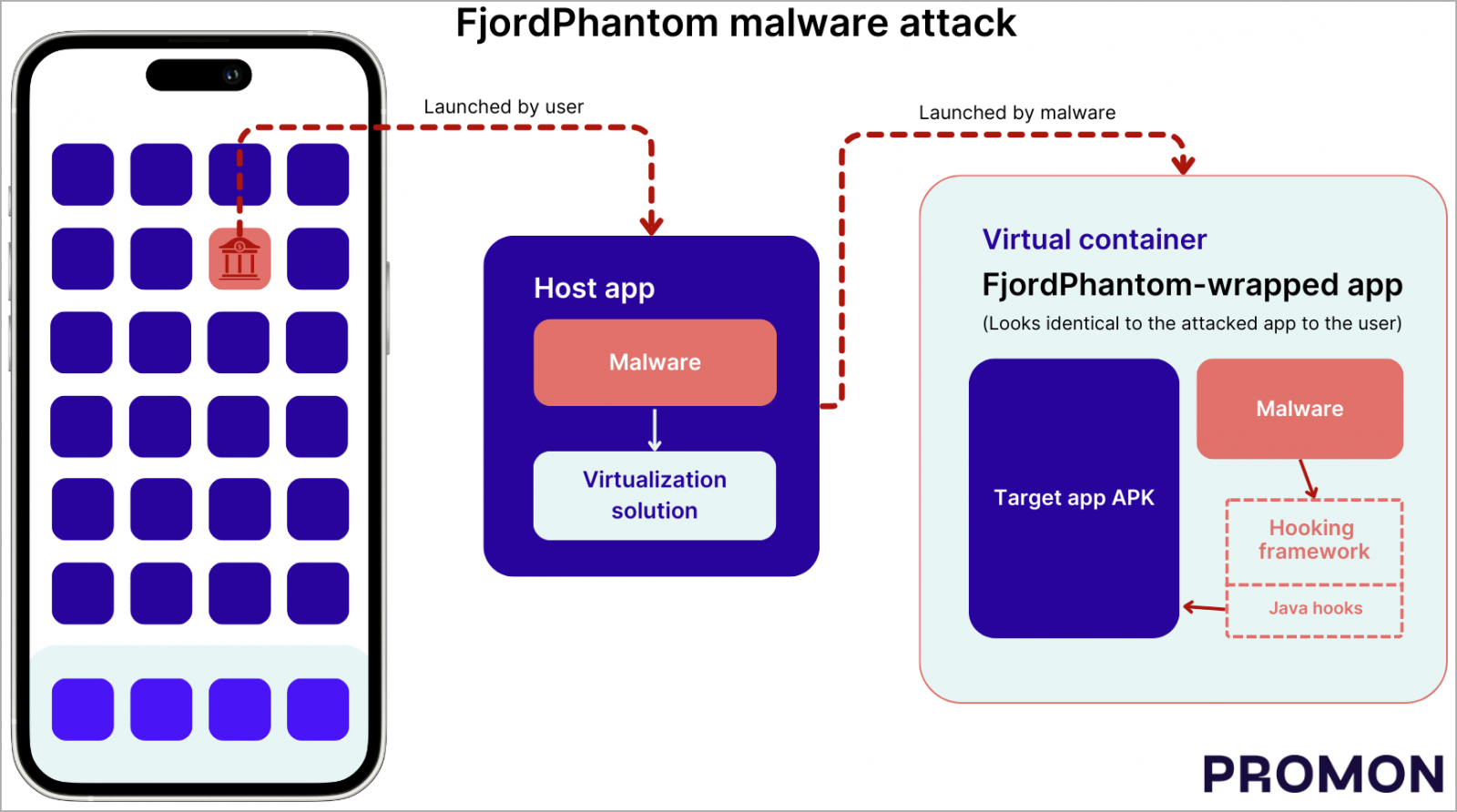

FjordPhantom intègre une solution de virtualisation issue de projets open source pour créer un conteneur virtuel sur l'appareil à l'insu de l'utilisateur.

Lors de son lancement, le malware installe l'APK de l'application bancaire que l'utilisateur avait l'intention de télécharger et exécute le code malveillant dans le même conteneur, l'intégrant ainsi au processus de confiance.

Avec l'application bancaire exécutée dans son conteneur virtuel, FjordPhantom peut injecter son code pour accrocher des API clés qui lui permettent de capturer des informations d'identification, de manipuler des transactions, d'intercepter des informations sensibles, etc.

Dans certaines applications, la structure d'accrochage du malware manipule également les éléments de l'interface utilisateur pour fermer automatiquement les boîtes de dialogue d'avertissement et garder la victime ignorante de la compromission.

Promon note que cette astuce de virtualisation brise le concept de sécurité « Android Sandbox », qui empêche les applications d'accéder aux données des autres ou d'interférer avec leurs opérations, car les applications à l'intérieur d'un conteneur partagent le même bac à sable.

Il s’agit d’une attaque particulièrement sournoise, car l’application bancaire elle-même n’est pas modifiée. La détection de la falsification du code n’aide donc pas à détecter la menace.

De plus, en accrochant les API liées aux GooglePlayServices, pour les rendre indisponibles sur l'appareil, FjordPhantom entrave les contrôles de sécurité liés à la racine.

Les crochets du malware s'étendent même à la journalisation, fournissant potentiellement des indications aux développeurs sur la manière d'effectuer des attaques plus ciblées sur différentes applications.

Promon commente qu'il s'agit d'un signe de développement actif, augmentant le risque que FjordPhantom étende sa portée de ciblage au-delà des pays mentionnés dans les versions futures.

Mise à jour 12/2 – Un porte-parole de Google a envoyé à BleepingComputer le commentaire suivant concernant la menace FjordPhantom :

Les utilisateurs sont protégés par Google Play Protect, qui peut avertir les utilisateurs ou bloquer les applications connues pour présenter un comportement malveillant sur les appareils Android dotés des services Google Play, même lorsque ces applications proviennent de sources extérieures à Google Play.