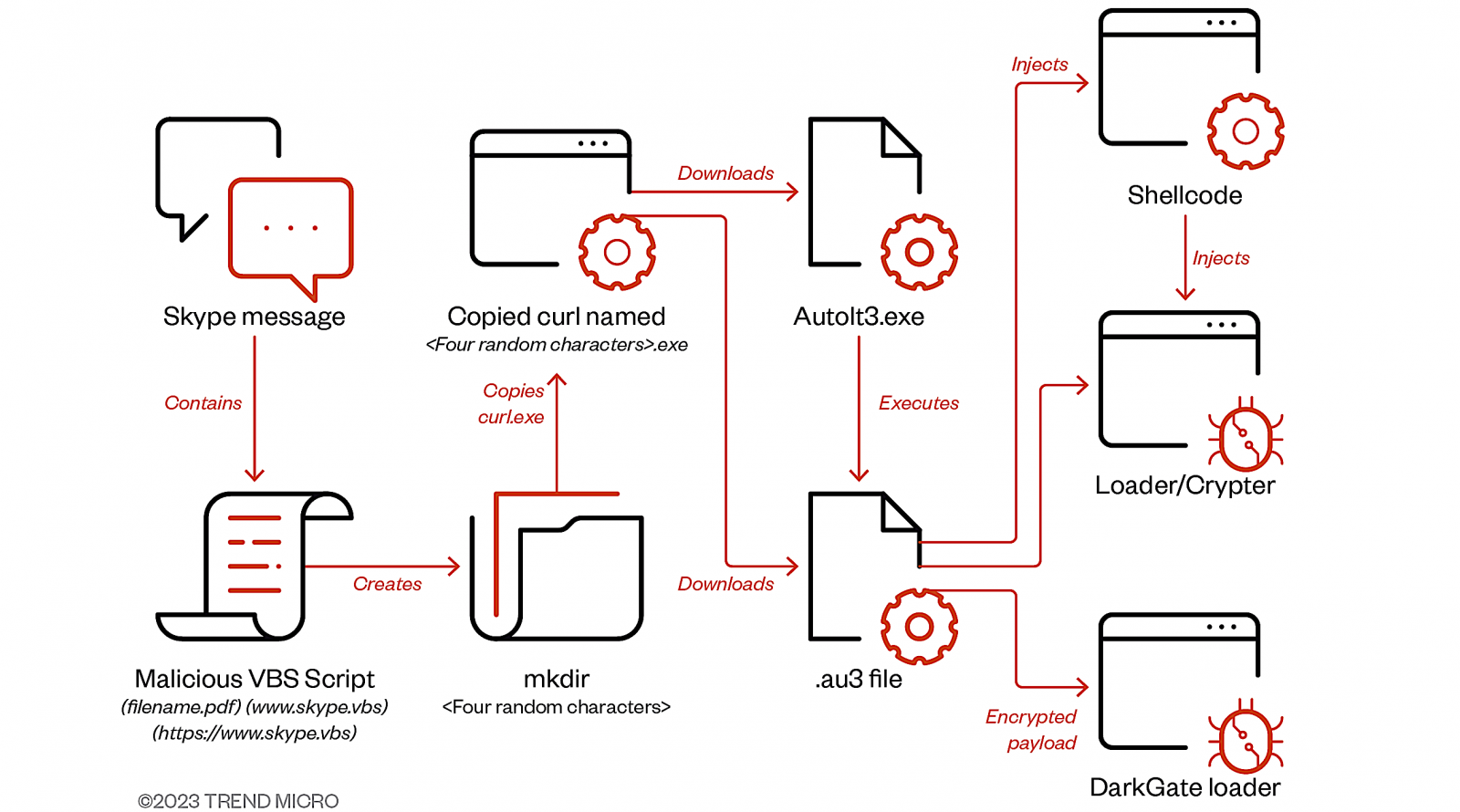

Entre juillet et septembre, les attaques de logiciels malveillants DarkGate ont utilisé des comptes Skype compromis pour infecter des cibles via des messages contenant des pièces jointes de script de chargement VBA.

Selon les chercheurs en sécurité de Trend Micro qui ont repéré les attaques, ce script télécharge une deuxième étape AutoIT script conçu pour supprimer et exécuter la charge utile finale du malware DarkGate.

« L’accès au compte Skype de la victime a permis à l’acteur de détourner un fil de discussion existant et d’élaborer la convention de dénomination des fichiers en fonction du contexte de l’historique des discussions », a déclaré Trend Micro. dit.

« On ne sait pas exactement comment les comptes d’origine des applications de messagerie instantanée ont été compromis, mais on suppose que cela est dû soit à une fuite d’informations d’identification disponibles sur des forums clandestins, soit à une compromission précédente de l’organisation mère. »

Trend Micro a également observé que les opérateurs de DarkGate tentaient de diffuser leur charge utile de logiciels malveillants via Microsoft Teams dans des organisations où le service était configuré pour accepter les messages d’utilisateurs externes.

Les campagnes de phishing des équipes utilisant VBScript malveillant pour déployer le malware DarkGate ont déjà été repérées par Truesec et MalwareBytes.

Comme ils l’ont expliqué, des acteurs malveillants ont ciblé les utilisateurs de Microsoft Teams via des comptes Office 365 compromis en dehors de leur organisation et un outil accessible au public nommé TeamsPhisher. Cet outil permet aux attaquants de contourner les restrictions relatives aux fichiers entrants provenant de locataires externes et d’envoyer des pièces jointes de phishing aux utilisateurs Teams.

« L’objectif est toujours de pénétrer l’ensemble de l’environnement, et selon le groupe de menaces qui a acheté ou loué la variante DarkGate utilisée, les menaces peuvent varier du ransomware au cryptomining », a déclaré Trend Micro.

« D’après notre télémétrie, nous avons vu DarkGate conduire à la détection d’outils communément associés au groupe de ransomwares Black Basta. »

Augmentation des logiciels malveillants DarkGate

Les cybercriminels adoptent de plus en plus le chargeur de malware DarkGate pour accéder initialement aux réseaux d’entreprise, une tendance observée depuis la perturbation du botnet Qakbot en août en raison d’efforts de collaboration internationale.

Avant le démantèlement de Qakbot, un individu prétendant être le développeur de DarkGate tenté de vendre des abonnements sur un forum de hacking, citant des frais annuels pouvant atteindre 100 000 $.

Le malware était présenté comme offrant un large gamme de fonctionnalitésy compris un VNC dissimulé, des capacités permettant de contourner Windows Defender, un outil de vol d’historique de navigateur, un proxy inverse intégré, un gestionnaire de fichiers et un voleur de jetons Discord.

Suite à cette annonce, il y a eu un notable augmentation des rapports documentant les infections par DarkGate via diverses méthodes de livraison, telles que Hameçonnage et publicité malveillante.

Cette récente recrudescence de l’activité DarkGate souligne l’influence croissante de cette opération malware-as-a-service (MaaS) au sein de la sphère cybercriminelle.

Cela souligne également la détermination des auteurs de la menace à poursuivre leurs attaques, en adaptant leurs tactiques et leurs méthodes malgré les perturbations et les défis.