[ad_1]

Le Centre de coordination des équipes de réponse aux urgences informatiques du Japon (JPCERT/CC) avertit que les organisations japonaises sont la cible d'attaques menées par les acteurs de la menace nord-coréenne « Kimsuky ».

Le Le gouvernement américain a attribué Kimsuky est un groupe nord-coréen de menace persistante avancée (APT) qui mène des attaques contre des cibles dans le monde entier pour recueillir des renseignements sur des sujets d'intérêt pour le gouvernement nord-coréen.

Les acteurs malveillants sont connus pour utiliser l'ingénierie sociale et le phishing pour obtenir un accès initial aux réseaux. Ils déploient ensuite des programmes malveillants personnalisés pour voler des données et conserver leur persistance sur les réseaux.

Le Japon affirme que les attaques Kimsuky ont été détectées plus tôt cette année et que l'attribution était basée sur des indicateurs de compromission (IoC) partagés par l'AhnLab Security Intelligence Center (ASEC) dans deux rapports distincts (1, 2).

« Le JPCERT/CC a confirmé des activités d'attaque ciblant des organisations japonaises par un groupe d'attaque appelé Kimsuky en mars 2024 », prévient le JPCERT.

Commence par le phishing

Les attaquants commencent leurs attaques en envoyant des e-mails de phishing se faisant passer pour des organisations de sécurité et diplomatiques à des cibles au Japon, contenant une pièce jointe ZIP malveillante.

Le fichier ZIP contient un exécutable qui conduit à une infection par un logiciel malveillant et deux fichiers de documents leurres. Le nom du fichier exécutable utilise également de nombreux espaces pour apparaître comme un document, masquant la partie « .exe ».

Lorsqu'il est exécuté par la victime, la charge utile télécharge et exécute un fichier VBS et configure également « C:\Users\Public\Pictures\desktop.ini.bak » pour démarrer automatiquement via Wscript.

Le fichier VBS télécharge un script PowerShell pour collecter des informations, telles que des listes de processus, des détails sur le réseau, des listes de fichiers provenant de dossiers (téléchargements, documents, bureau) et des informations sur les comptes d'utilisateurs. Ces informations sont ensuite envoyées à une URL distante sous le contrôle des attaquants.

Ces informations collectées aident Kimsuky à déterminer si l'appareil infecté est une machine utilisateur légitime ou un environnement d'analyse.

Enfin, un nouveau fichier VBS est créé et exécuté pour télécharger un script PowerShell qui enregistre les frappes au clavier et les informations du presse-papiers, qui sont ensuite envoyées aux attaquants.

.png)

Les informations collectées par le keylogger peuvent inclure des informations d'identification permettant aux acteurs de la menace de se propager davantage dans les systèmes et les applications de l'organisation.

Dernières attaques de Kimsuky

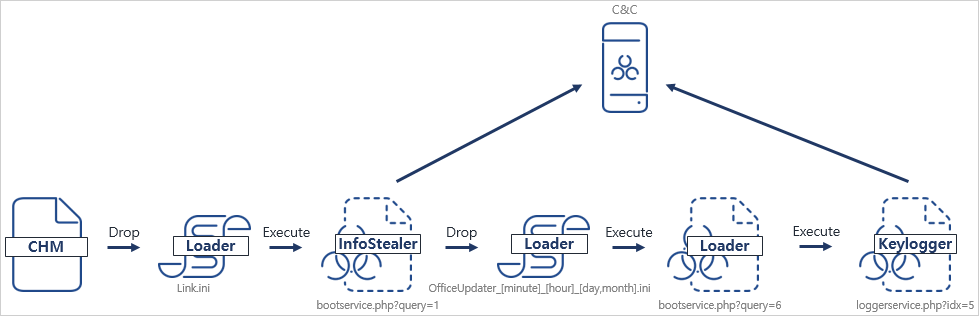

En mai 2024, l'ASEC a découvert que Kimsuky distribuait une souche de malware CHM en Corée. Le malware avait déjà été diffusé sous divers formats, notamment LNK, DOC et OneNote.

Le flux d’attaque implique l’exécution d’un fichier d’aide HTML compilé (CHM) qui affiche un écran d’aide tout en exécutant simultanément un script malveillant en arrière-plan.

Ce script crée et exécute un fichier dans le chemin du profil de l'utilisateur. Le fichier se connecte ensuite à une URL externe pour exécuter des scripts malveillants supplémentaires codés en Base64.

Ces scripts sont responsables de l'exfiltration des informations utilisateur, de la création et de l'enregistrement d'un script malveillant en tant que service et de l'exécution d'un enregistrement de frappe.

Par rapport aux variantes précédentes, les derniers échantillons de malware observés par les analystes de l'ASEC utilisent une obfuscation plus sophistiquée pour échapper à la détection.

Compte tenu de l'activité Kimsuky détectée au Japon, le CERT du pays souligne la nécessité pour les organisations d'être vigilantes face aux fichiers CHM qui peuvent contenir des scripts exécutables conçus pour diffuser des logiciels malveillants.

[ad_2]