[ad_1]

Un nouvel acteur de menace connu sous le nom de CRYSTALRAY a considérablement élargi sa portée de ciblage avec de nouvelles tactiques et exploits, comptant désormais plus de 1 500 victimes dont les informations d'identification ont été volées et des cryptomineurs déployés.

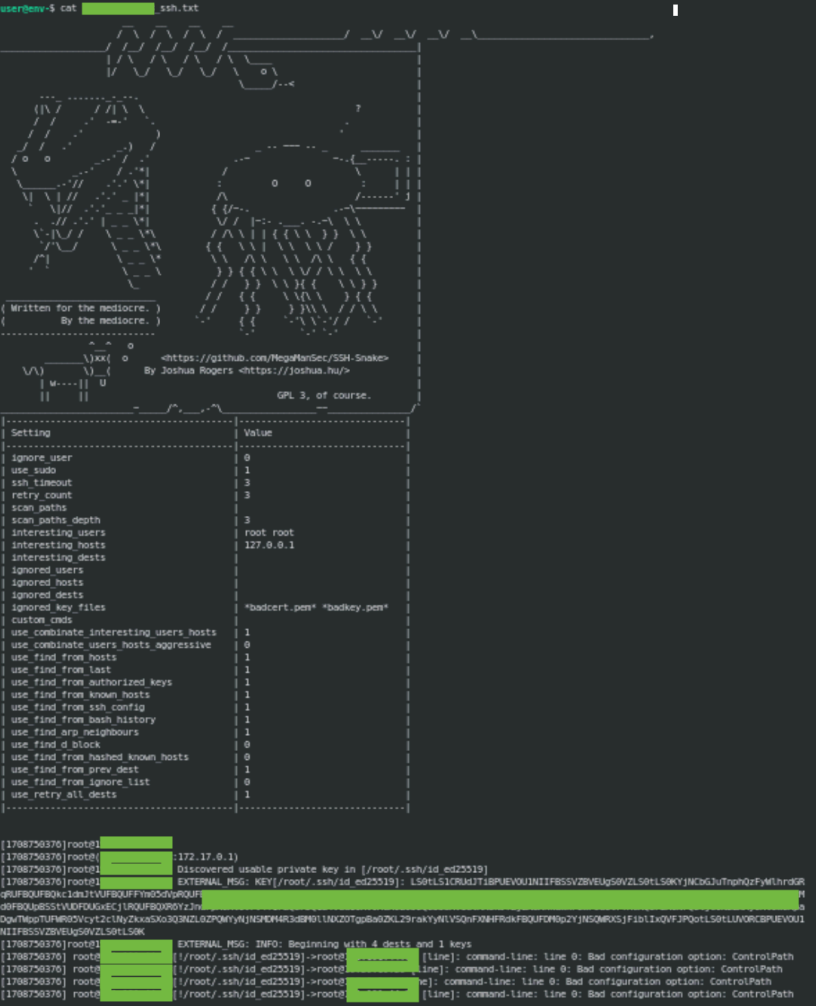

C'est ce qu'ont rapporté des chercheurs de Sysdig, qui ont suivi l'acteur de la menace depuis février, lorsqu'ils ont signalé pour la première fois leur utilisation du SSH-Serpent ver open source se propageant latéralement sur les réseaux piratés.

SSH-snake est un ver open source qui vole les clés privées SSH sur les serveurs compromis et les utilise pour se déplacer latéralement vers d'autres serveurs tout en déposant des charges utiles supplémentaires sur les systèmes piratés.

Auparavant, Sysdig avait identifié environ 100 victimes de CRYSTALRAY touchées par les attaques SSH-Snake et avait mis en évidence les capacités de l'outil de cartographie réseau à voler des clés privées et à faciliter les mouvements latéraux furtifs du réseau.

Mordre plus fort

Sysdig rapporte que l'acteur de la menace derrière ces attaques, désormais connu sous le nom de CRYSTALRAY, a considérablement intensifié ses opérations, comptant 1 500 victimes.

« Les dernières observations de l'équipe montrent que les opérations de CRYSTALRAY ont été multipliées par 10, avec plus de 1 500 victimes et incluent désormais des analyses de masse, l'exploitation de multiples vulnérabilités et la mise en place de portes dérobées à l'aide de plusieurs outils de sécurité OSS », peut-on lire. Rapport de Sysdig.

« Les motivations de CRYSTALRAY sont de collecter et de vendre des identifiants, de déployer des cryptomineurs et de maintenir la persistance dans les environnements des victimes. Parmi les outils OSS utilisés par l'acteur de la menace figurent zmap, asn, httpx, nuclei, platypus et SSH-Snake. »

Sysdig affirme que CRYSTALRAY utilise des exploits de preuve de concept (PoC) modifiés livrés aux cibles à l'aide de la boîte à outils post-exploitation Sliver, fournissant un autre exemple d'utilisation abusive des outils open source.

Avant de lancer les exploits, les attaquants effectuent des vérifications approfondies pour confirmer les failles découvertes via les noyaux.

Les vulnérabilités ciblées par CRYSTALRAY dans ses opérations actuelles sont :

- CVE-2022-44877 : Défaut d'exécution de commande arbitraire dans le Panneau de configuration Web (CWP)

- CVE-2021-3129 : Bug d'exécution de code arbitraire affectant Ignition (Laravel).

- CVE-2019-18394 : vulnérabilité de falsification de requête côté serveur (SSRF) dans Ignite Realtime Openfire

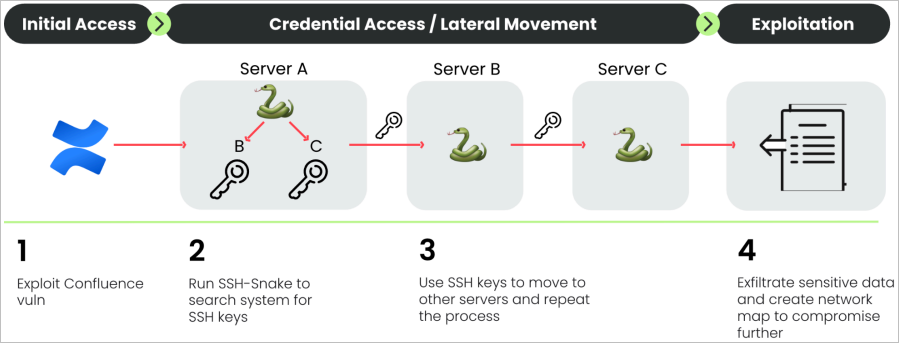

Selon Sysdig, les produits Atlassian Confluence sont également susceptibles d'être ciblés, sur la base des modèles d'exploitation observés qui émergent des tentatives contre 1 800 IP, dont un tiers se trouvent aux États-Unis.

CRYSTALRAY utilise le gestionnaire Web Platypus pour gérer plusieurs sessions de shell inversées sur les systèmes compromis. Dans le même temps, SSH-Snake reste le principal outil permettant la propagation à travers les réseaux compromis.

Une fois les clés SSH récupérées, le ver SSH-Snake les utilise pour se connecter à de nouveaux systèmes, se copier et répéter le processus sur les nouveaux hôtes.

SSH-Snake non seulement propage l'infection mais renvoie également les clés capturées et les historiques bash au serveur de commande et de contrôle (C2) de CRYSTALRAY, offrant des options pour une plus grande polyvalence d'attaque.

Monétiser les données volées

CRYSTALRAY vise à voler les informations d'identification stockées dans les fichiers de configuration et les variables d'environnement à l'aide de scripts qui automatisent le processus.

Les acteurs de la menace peuvent vendre des informations d'identification volées pour des services cloud, des plateformes de messagerie ou d'autres outils SaaS sur le dark web ou Telegram pour réaliser de bons profits.

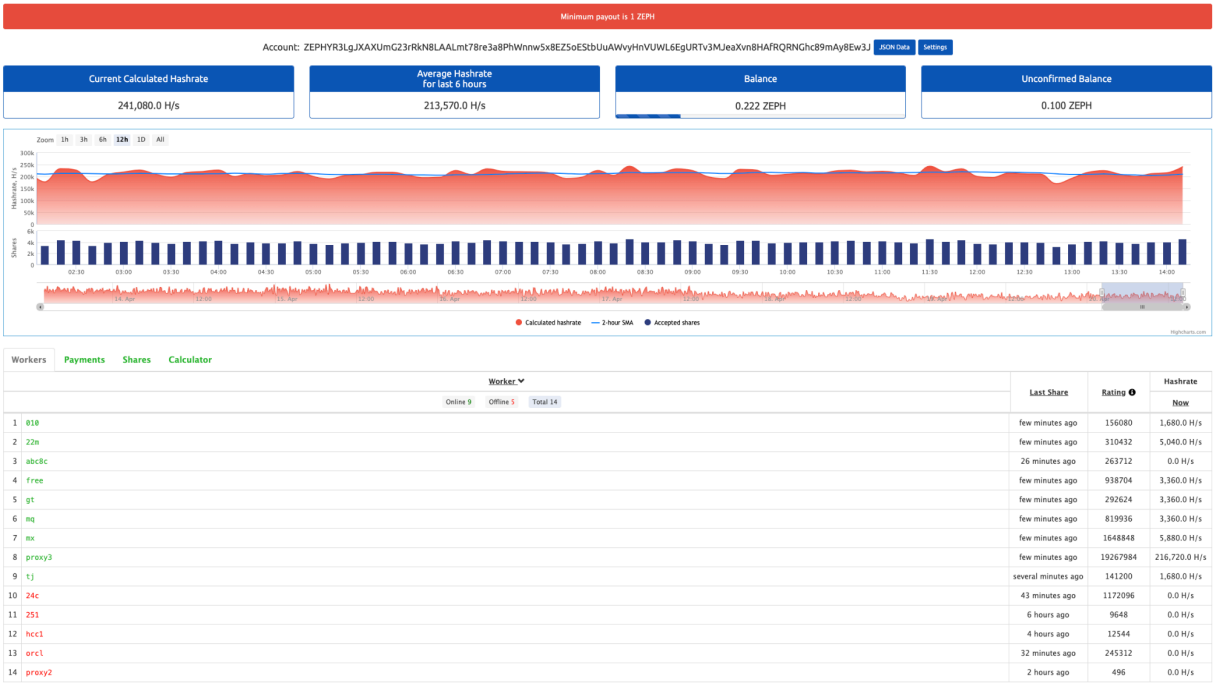

De plus, CRYSTALRAY déploie des cryptomineurs sur les systèmes piratés pour générer des revenus en détournant la puissance de traitement de l'hôte, avec un script tuant tous les cryptomineurs existants pour maximiser les profits.

Sysdig a suivi certains travailleurs miniers jusqu'à un pool spécifique et a découvert qu'ils gagnaient environ 200 $ par mois.

Cependant, à partir d’avril, CRYSTALRAY est passé à une nouvelle configuration, rendant impossible la détermination de ses revenus actuels.

À mesure que la menace CRYSTALRAY se développe, la meilleure stratégie d’atténuation consiste à minimiser la surface d’attaque grâce à des mises à jour de sécurité opportunes pour corriger les vulnérabilités au fur et à mesure qu’elles sont divulguées.

[ad_2]