Le géant de l'entreposage frigorifique et de la logistique Americold a confirmé que plus de 129 000 employés et leurs personnes à charge se sont vu voler leurs informations personnelles lors d'une attaque en avril, revendiquée plus tard par le ransomware Cactus.

Americold emploie 17 000 personnes dans le monde et exploite plus de 24 entrepôts à température contrôlée en Amérique du Nord, en Europe, en Asie-Pacifique et en Amérique du Sud.

La violation du réseau en avril a entraîné une panne affectant les opérations de l'entreprise après qu'Americold l'a forcée à fermer son réseau informatique pour contenir la violation et « reconstruire les systèmes concernés ».

Americold a également demandé à ses clients, via une note privée publiée après l'attaque, d'annuler toutes les livraisons entrantes et de reprogrammer les expéditions sortantes, à l'exception de celles jugées urgentes et sur le point d'expirer.

Dans lettres de notification envoyé le 8 décembre à 129 611 Employés actuels et anciens (et personnes à leur charge) touchés par la violation de données, l'entreprise a révélé que les attaquants avaient réussi à voler certaines données de son réseau le 26 avril.

« Sur la base de l'analyse complète des données qui a été effectuée et finalement achevée le 8 novembre 2023, nous avons pu déterminer quelles informations ont été concernées et à qui elles se rapportaient. À la suite de cet examen, il semble que certaines de vos informations personnelles pourrait avoir été impliqué », lit-on dans les lettres.

Les informations personnelles volées par les attaquants comprennent une combinaison de nom, d'adresse, de numéro de sécurité sociale, de permis de conduire/numéro d'identification d'État, de numéro de passeport, d'informations sur le compte financier (telles que les numéros de compte bancaire et de carte de crédit) et d'assurance maladie et médicale liées à l'emploi. informations pour chaque personne concernée.

Une autre cyberattaque a frappé Americold en novembre 2020, affectant ses opérations, ses systèmes téléphoniques, ses services de messagerie, la gestion des stocks et l'exécution des commandes.

Bien que plusieurs sources aient déclaré à l'époque à BleepingComputer que la violation de 2020 était une attaque de ransomware, la société n'a pas encore confirmé cette information et le groupe de ransomware responsable de l'attaque de novembre 2020 reste inconnu.

Attaque d'avril revendiquée par le rançongiciel Cactus

Même si la société n’a pas relié l’incident d’avril 2023 à une opération de ransomware spécifique, l’opération de ransomware Cactus a revendiqué l’attaque le 21 juillet.

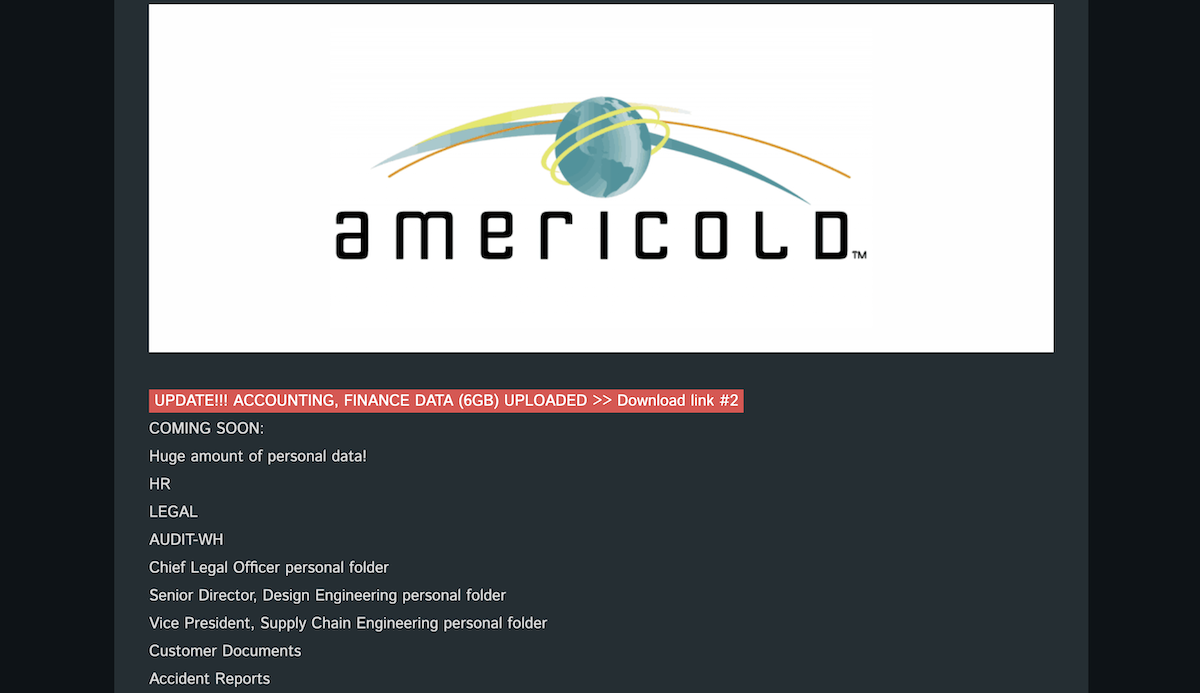

Le gang a également divulgué une archive de 6 Go de documents comptables et financiers qui auraient été volés sur le réseau d'Americold, y compris des informations privées et confidentielles.

Le groupe de ransomware prévoit également de divulguer des informations sur les ressources humaines, juridiques, d’audit d’entreprise, des documents clients et des rapports d’accidents.

Le ransomware Cactus est une opération relativement nouvelle qui a fait surface en mars de cette année avec des attaques de double extorsion, d'abord en volant des données pour les utiliser comme levier dans les négociations de rançon, puis en chiffrant les systèmes compromis.

Un porte-parole d'Americold n'était pas immédiatement disponible pour commenter lorsqu'il a été contacté par BleepingComputer plus tôt dans la journée.