Johnson Controls International a subi ce qui est décrit comme une attaque massive de ransomware qui a chiffré de nombreux appareils de l’entreprise, y compris les serveurs VMware ESXi, affectant ainsi les opérations de l’entreprise et de ses filiales.

Johnson Controls est un conglomérat multinational qui développe et fabrique des systèmes de contrôle industriels, des équipements de sécurité, des climatiseurs et des équipements de sécurité incendie.

L’entreprise emploie 100 000 personnes par l’intermédiaire de ses activités d’entreprise et de ses filiales, notamment York, Tyco, Luxaire, Coleman, Ruskin, Grinnel et Simplex.

Une cyberattaque le week-end

Hier, une source a déclaré à BleepingComputer que Johnson Controls avait subi une attaque de ransomware après avoir été initialement piraté dans ses bureaux en Asie.

BleepingComputer a depuis appris que l’entreprise avait subi une cyberattaque au cours du week-end qui l’avait amenée à fermer certaines parties de ses systèmes informatiques.

Depuis lors, bon nombre de ses filiales, dont York, Simplex et Ruskin, ont commencé à afficher des messages de panne technique sur les pages de connexion des sites Web et les portails clients.

« Nous rencontrons actuellement des pannes informatiques qui peuvent limiter certaines applications client telles que le portail client Simplex », lit-on dans un message sur le site Web de Simplex.

« Nous atténuons activement tout impact potentiel sur nos services et resterons en communication avec nos clients jusqu’à ce que ces pannes soient résolues. »

Si vous avez des informations sur cette attaque ou d’autres attaques, vous pouvez nous contacter de manière confidentielle via Signal au 646-961-3731.

Les clients de York, une autre filiale de Johnson Controls, rapportent qu’on leur a dit que les systèmes de l’entreprise étaient en panne, certains affirmant qu’on leur avait dit que cela était dû à une cyberattaque.

« Leur système informatique est tombé en panne ce week-end. La fabrication et tout est en panne », a déclaré un client de York. posté sur Reddit.

« J’ai parlé à notre représentant et il m’a dit que quelqu’un les avait piratés », a posté un autre client.

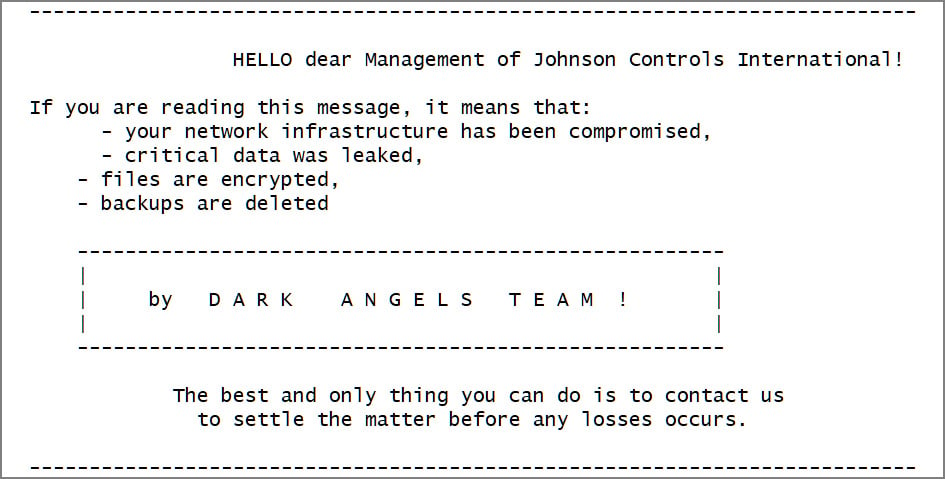

Ce matin, le chercheur en menaces de Nextron Systems Gameel Ali a tweeté un échantillon d’un chiffreur Dark Angels VMware ESXi contenant une demande de rançon indiquant qu’il a été utilisé contre Johnson Controls.

BleepingComputer a été informé que la demande de rançon renvoie à une discussion de négociation au cours de laquelle le gang de ransomwares exige 51 millions de dollars pour fournir un décrypteur et supprimer les données volées.

Les auteurs de la menace affirment également avoir volé plus de 27 To de données d’entreprise et chiffré les machines virtuelles VMWare ESXi de l’entreprise lors de l’attaque.

BleepingComputer a contacté Johnson Controls pour lui poser des questions concernant l’attaque, mais n’a pas reçu de réponse.

Après la publication de notre article, Johnson Controls a confirmé l’incident de cybersécurité dans un formulaire 8-K déposé auprès de la SEC, déclarant qu’il travaillait avec des experts externes en cybersécurité pour enquêter sur l’incident et en coordination avec les assureurs.

« Johnson Controls International plc (la « Société ») a connu des perturbations dans certaines parties de son infrastructure et de ses applications informatiques internes résultant d’un incident de cybersécurité. Peu de temps après avoir détecté le problème, la Société a lancé une enquête avec l’aide d’experts externes de premier plan en matière de cybersécurité et est également en coordination avec ses assureurs. La Société continue d’évaluer les informations qui ont été touchées et exécute son plan de gestion et de protection des incidents, y compris la mise en œuvre de mesures correctives pour atténuer l’impact de l’incident, et continuera de prendre des mesures supplémentaires le cas échéant. des applications de la Société ne sont en grande partie pas affectées et restent opérationnelles. Dans la mesure du possible, et conformément à ses plans de continuité d’activité, la Société a mis en œuvre des solutions de contournement pour certaines opérations afin d’atténuer les perturbations et de continuer à servir ses clients. Cependant, l’incident a provoqué, et est devrait continuer de perturber certaines parties des opérations commerciales de la Société. La Société évalue si l’incident aura un impact sur sa capacité à publier en temps opportun ses résultats du quatrième trimestre et de l’exercice complet, ainsi que l’impact sur ses résultats financiers.

Les efforts d’enquête et de réparation de la société se poursuivent. »

Qui est le gang des rançongiciels Dark Angels ?

Dark Angels est une opération de ransomware lancée en mai 2022 lorsqu’elle a commencé à cibler des organisations du monde entier.

Comme presque tous les gangs de ransomwares gérés par des humains, les Dark Angels pénètrent dans les réseaux d’entreprise et se propagent ensuite latéralement à travers le réseau. Pendant ce temps, les acteurs malveillants volent des données sur les serveurs de fichiers pour les utiliser dans des attaques de double extorsion.

Lorsqu’ils accèdent au contrôleur de domaine Windows, les acteurs malveillants déploient le ransomware pour chiffrer tous les appareils du réseau.

Les auteurs de la menace ont initialement utilisé des chiffreurs Windows et VMware ESXi sur la base de la fuite du code source du ransomware Babuk.

Cependant, un chercheur en cybersécurité Équipe MalwareHunter indique à BleepingComputer que le chiffreur Linux utilisé dans l’attaque de Johnson Controls est le même que celui utilisé par Ragnar Locker depuis 2021.

Dark Angels a lancé un site de fuite de données en avril 2023 appelé « Dunghill Leaks », utilisé pour extorquer ses victimes, menaçant de divulguer des données si une rançon n’est pas payée.

Ce site d’extorsion recense actuellement neuf victimes, dont Sabre et Syscoqui a récemment révélé des cyberattaques.

Mise à jour du 27/09/23 : ajout d’une déclaration issue du dépôt du formulaire 8-K.