[ad_1]

Une plateforme malveillante multiplateforme sophistiquée nommée StripeFly est passée sous le radar des chercheurs en cybersécurité pendant cinq ans, infectant plus d’un million de systèmes Windows et Linux au cours de cette période.

Kaspersky a découvert la véritable nature du framework malveillant l’année dernière, trouvant des preuves de son activité à partir de 2017, le malware étant classé à tort comme un simple mineur de crypto-monnaie Monero.

Les analystes décrivent StripeFly comme tout simplement impressionnant, doté de mécanismes sophistiqués de dissimulation du trafic basés sur TOR, de mises à jour automatisées à partir de plates-formes de confiance, de capacités de propagation semblables à celles d’un ver et d’un exploit EternalBlue SMBv1 personnalisé créé avant la divulgation publique de la faille.

Bien qu’il ne soit pas clair si ce logiciel malveillant a été utilisé à des fins de génération de revenus ou de cyberespionnage, Kaspersky affirme que sa sophistication indique qu’il s’agit d’un logiciel malveillant APT (menace persistante avancée).

Sur la base de l’horodatage du compilateur du malware, la première version connue de StripeFly comportant un exploit EternalBlue date d’avril 2016, tandis que la fuite publique du groupe Shadow Brokers a eu lieu en août 2016.

StripeFly dans plus d’un million de systèmes

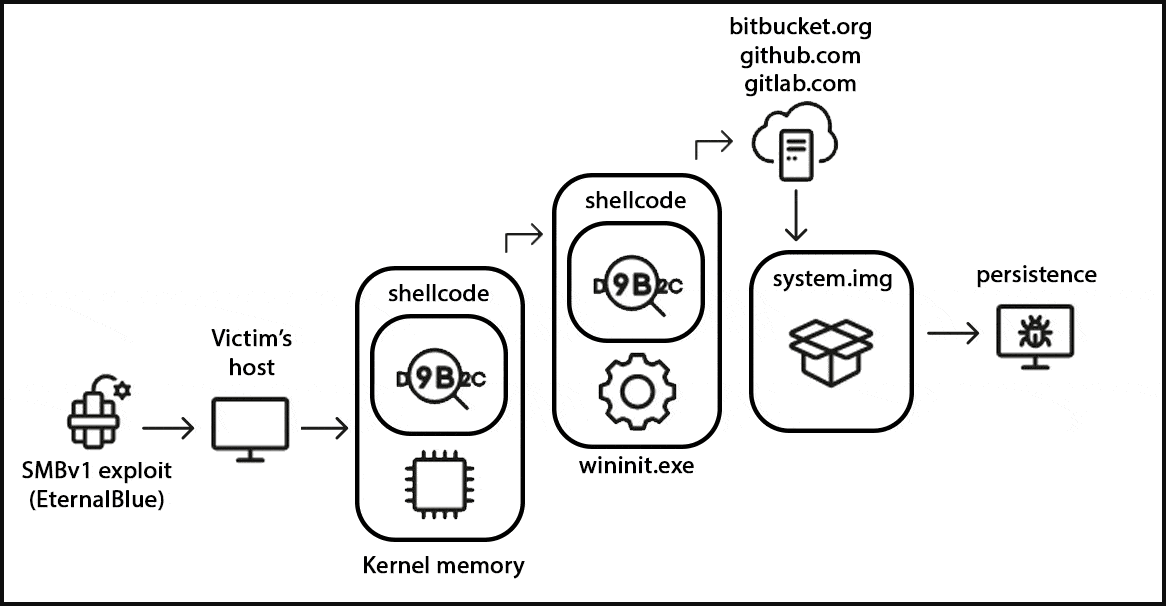

Le framework de malware StripeFly a été découvert pour la première fois après que Kaspersky a trouvé le shellcode de la plate-forme injecté dans le processus WININIT.EXE, un processus légitime du système d’exploitation Windows qui gère l’initialisation de divers sous-systèmes.

Après avoir étudié le code injecté, ils ont déterminé qu’il télécharge et exécute des fichiers supplémentaires, tels que des scripts PowerShell, à partir de services d’hébergement légitimes comme Bitbucket, GitHub et GitLab, y compris des scripts PowerShell.

Une enquête plus approfondie a montré que les appareils infectés ont probablement été d’abord piratés à l’aide d’un exploit EternalBlue SMBv1 personnalisé ciblant les ordinateurs exposés à Internet.

La charge utile finale de StripeFly (system.img) comprend un client réseau TOR léger et personnalisé pour protéger ses communications réseau contre l’interception, la possibilité de désactiver le protocole SMBv1 et de se propager à d’autres appareils Windows et Linux sur le réseau à l’aide de SSH et EternalBlue.

Le serveur de commande et de contrôle (C2) du malware se trouve sur le réseau TOR et la communication avec lui implique de fréquents messages de balise contenant l’identifiant unique de la victime.

Pour la persistance sur les systèmes Windows, StripeFly ajuste son comportement en fonction du niveau de privilèges sur lequel il s’exécute et de la présence de PowerShell.

Sans PowerShell, il génère un fichier caché dans le répertoire %APPDATA%. Dans les cas où PowerShell est disponible, il exécute des scripts pour créer des tâches planifiées ou modifier les clés de registre Windows.

Sous Linux, le malware prend le nom ‘sd-pam‘. Il obtient la persistance en utilisant les services systemd, un fichier .desktop à démarrage automatique ou en modifiant divers fichiers de profil et de démarrage, tels que /etc/rc*, profil, bashrcou onglet d’initialisation des dossiers.

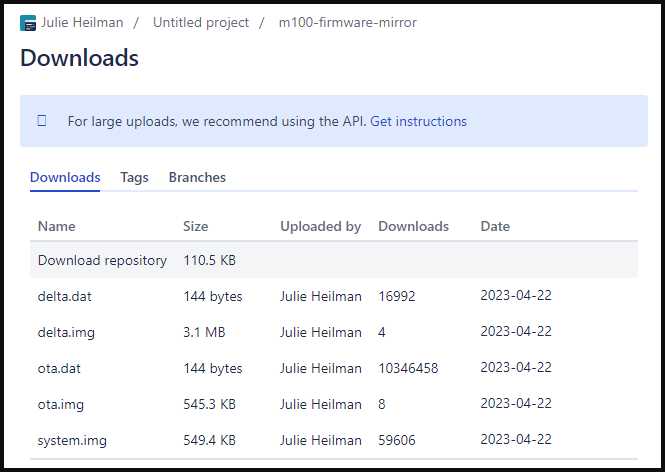

Le référentiel Bitbucket fournissant la charge utile de la phase finale sur les systèmes Windows indique qu’entre avril 2023 et septembre 2023, il y a eu près de 60 000 infections système.

On estime que StripeFly a infecté au moins 220 000 systèmes Windows depuis février 2022, mais les statistiques antérieures à cette date ne sont pas disponibles et le référentiel a été créé en 2018.

Cependant, Estimations de Kaspersky que plus d’un million d’appareils ont été infectés par le framework StripeFly.

Modules malveillants

Le malware fonctionne comme un exécutable binaire monolithique avec des modules enfichables, ce qui lui confère une polyvalence opérationnelle souvent associée aux opérations APT.

Voici un résumé des modules de StripeFly tiré du rapport de Kaspersky :

- Stockage des configurations: stocke la configuration cryptée des logiciels malveillants.

- Mise à niveau/Désinstallation: Gère les mises à jour ou la suppression en fonction des commandes du serveur C2.

- Proxy inverse: Permet des actions à distance sur le réseau de la victime.

- Gestionnaire de commandes divers: Exécute des commandes variées telles que la capture d’écran et l’exécution de shellcode.

- Récolteur d’informations d’identification: analyse et collecte les données utilisateur sensibles telles que les mots de passe et les noms d’utilisateur.

- Tâches répétables: Effectue des tâches spécifiques sous certaines conditions, comme l’enregistrement par microphone.

- Module de reconnaissance: envoie des informations système détaillées au serveur C2.

- Infecteur SSH: utilise les informations d’identification SSH récoltées pour pénétrer dans d’autres systèmes.

- Infecteur SMBv1: Infiltre d’autres systèmes Windows à l’aide d’un exploit EternalBlue personnalisé.

- Module minier Monero: Mines Monero tout en étant camouflé en processus « chrome.exe ».

La présence du mineur de crypto Monero est considérée comme une tentative de détournement, les principaux objectifs des acteurs de la menace étant le vol de données et l’exploitation du système facilitée par les autres modules.

« La charge utile du malware englobe plusieurs modules, permettant à l’acteur d’agir en tant qu’APT, en tant que mineur de crypto et même en tant que groupe de ransomware », peut-on lire. Le rapport de Kaspersky.

« Notamment, la crypto-monnaie Monero extraite par ce module a atteint sa valeur maximale à 542,33 $ le 9 janvier 2018, par rapport à sa valeur d’environ 10 $ en 2017. En 2023, elle a maintenu une valeur d’environ 150 $.

« Les experts de Kaspersky soulignent que le module de minage est le principal facteur permettant au malware d’échapper à la détection pendant une période prolongée. »

Les chercheurs ont également identifié des liens vers la variante du ransomware ThunderCrypt, qui utilise le même serveur C2 à l’adresse « ghtyqipha6mcwxiz ».[.]oignon : 1111. »

Le « module de tâches répétables » suggère également que les attaquants non identifiés pourraient être intéressés par la génération de revenus pour certaines victimes.

[ad_2]