Une version mise à jour du cadre de porte dérobée MATA a été repérée lors d’attaques entre août 2022 et mai 2023, ciblant les sociétés pétrolières et gazières et l’industrie de la défense en Europe de l’Est.

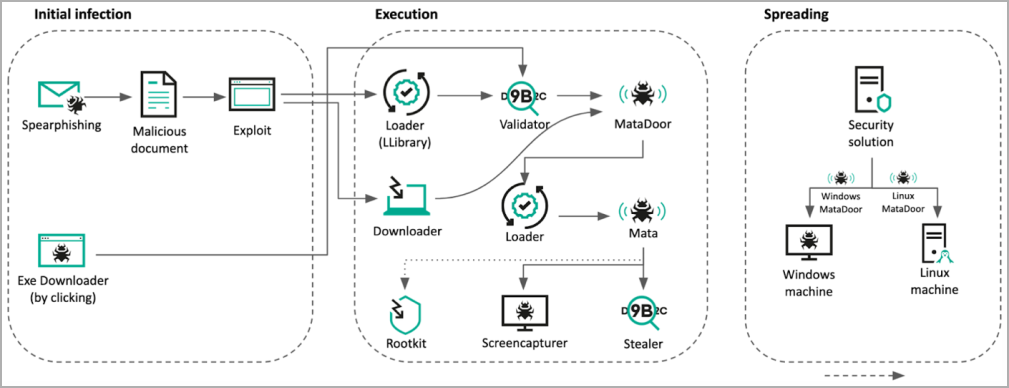

Les attaques ont utilisé des e-mails de spear phishing pour inciter les cibles à télécharger des exécutables malveillants qui exploitent le CVE-2021-26411 dans Internet Explorer afin de lancer la chaîne d’infection.

Le framework MATA mis à jour combine un chargeur, un cheval de Troie principal et un voleur d’informations pour permettre une porte dérobée et gagner en persistance dans les réseaux ciblés.

La version MATA de ces attaques est similaire aux versions précédentes liées au groupe de piratage nord-coréen Lazarus mais avec des capacités mises à jour.

Notamment, la propagation des logiciels malveillants dans tous les coins accessibles du réseau d’entreprise se produit en violant les solutions de conformité en matière de sécurité et en exploitant leurs failles.

Abuser de l’EDR lors d’attaques

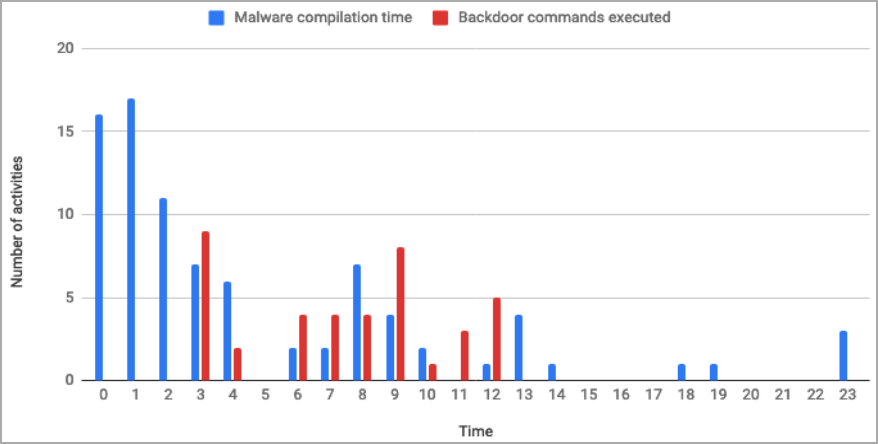

L’entreprise de cybersécurité découvert l’activité en septembre 2022 après avoir examiné deux échantillons MATA communiquant avec des serveurs de commande et de contrôle (C2) à l’intérieur de réseaux d’organisation violés.

Une analyse plus approfondie a révélé que les systèmes piratés étaient des serveurs de logiciels financiers connectés à de nombreuses filiales de l’organisation cible.

L’enquête a révélé que les pirates avaient étendu leur emprise, passant d’un seul contrôleur de domaine sur une usine de production à l’ensemble du réseau de l’entreprise.

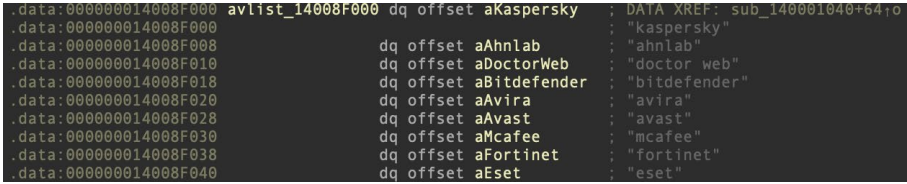

L’attaque s’est poursuivie avec l’accès des pirates à deux panneaux d’administration de solutions de sécurité, un pour la protection des points finaux et un pour les contrôles de conformité.

Les pirates ont abusé de l’accès au panneau d’administration du logiciel de sécurité pour surveiller l’infrastructure de l’organisation et diffuser des logiciels malveillants à ses filiales.

Malware MATA mis à jour

Dans les cas où les cibles étaient des serveurs Linux, les attaquants ont utilisé une variante Linux de MATA sous la forme d’un fichier ELF, dont les fonctionnalités semblent similaires à celles de la troisième génération de l’implant Windows.

Kaspersky affirme avoir échantillonné trois nouvelles versions du malware MATA : une (v3) issue de la deuxième génération vue lors des attaques précédentes, une deuxième (v4) baptisée « MataDoor » et une troisième (v5) qui a été écrite à partir de zéro.

La dernière version de MATA se présente sous forme de DLL et offre des capacités étendues de contrôle à distance, prend en charge les connexions multiprotocoles (TCP, SSL, PSSL, PDTLS) aux serveurs de contrôle et prend en charge les proxy (SOCKS4, SOCKS5, HTTP+web, HTTP+NTLM. ) chaînes de serveurs.

Les 23 commandes prises en charge par MATA cinquième génération incluent des actions pour configurer la connectivité, effectuer la gestion de l’implant et récupérer des informations.

Les commandes les plus importantes prises en charge par Vanilla MATA sont les suivantes :

- 0x003 : se connecte au serveur C2 à l’aide d’un jeu de commandes spécifique.

- 0x001 : initie une nouvelle session client qui gère diverses commandes de Buffer-box.

- 0x006 : Planifie une reconnexion avec des délais spécifiques et des commandes en file d’attente.

- 0x007 : renvoie des informations détaillées sur le système et les logiciels malveillants, les clés de cryptage, les chemins des plugins, etc.

- 0x00d : configure les paramètres essentiels tels que VictimID et les paramètres de connexion.

- 0x020 : initie la connexion au serveur C2 et transfère le trafic.

- 0x022 : sonde la connexion active aux serveurs C2 et à la liste de proxy donnés.

Des plugins supplémentaires chargés sur le malware lui permettent de lancer 75 autres commandes liées à la collecte d’informations, à la gestion des processus, à la gestion des fichiers, à la reconnaissance du réseau, à la fonctionnalité proxy et à l’exécution de shell à distance.

D’autres découvertes intéressantes incluent un nouveau module malveillant capable d’exploiter des supports de stockage amovibles tels que l’USB pour infecter des systèmes à air isolé, divers voleurs capables de capturer des informations d’identification, des cookies, des captures d’écran et le contenu du presse-papiers, ainsi que des outils de contournement EDR/sécurité.

Les chercheurs rapportent que les pirates ont contourné l’EDR et les outils de sécurité en utilisant un exploit accessible au public pour CVE-2021-40449, baptisé « »RappelEnfer.’

En utilisant cet outil, les attaquants modifient la mémoire du noyau et ciblent des routines de rappel spécifiques, ce qui rend les outils de sécurité des points finaux inefficaces.

Si cette méthode de contournement échouait, ils passaient à déjà documenté Techniques Bring Your Own Vulnerable Driver (BYOVD).

Attribution peu claire

Bien que Kaspersky ait précédemment associé MATA au groupe de piratage informatique Lazarus, soutenu par l’État nord-coréen, la société de cybersécurité a du mal à associer l’activité récemment observée avec une grande confiance.

Bien qu’il existe encore des liens apparents avec l’activité de Lazarus, les nouvelles variantes et techniques de MATA telles que la sérialisation TTLV, les protocoles multicouches et les mécanismes de prise de contact ressemblent plus à ceux des groupes APT « Five Eyes » comme Purple, Magenta et Green Lambert.

En outre, le déploiement de plusieurs frameworks de logiciels malveillants et versions de framework MATA au cours d’une seule attaque est très rare, ce qui indique qu’un acteur malveillant dispose de ressources particulièrement importantes.

Pour plus d’informations techniques sur le malware MATA et les techniques utilisées dans les dernières attaques, consultez Le rapport complet de Kaspersky ici.