Les forces de l’ordre ont arrêté un développeur de logiciels malveillants lié au gang de ransomware Ragnar Locker et ont saisi les sites Web sombres du groupe dans le cadre d’une opération internationale conjointe.

Le gang du ransomware Ragnar Locker aurait mené des attaques contre 168 entreprises internationales dans le monde depuis 2020.

« La « cible clé » de cette souche malveillante de ransomware a été arrêtée à Paris, en France, le 16 octobre, et son domicile en Tchéquie a été perquisitionné. Cinq suspects ont été interrogés en Espagne et en Lettonie dans les jours suivants », Europol dit aujourd’hui.

» A l’issue de la semaine d’action, l’auteur principal, soupçonné d’être un développeur du groupe Ragnar, a été déféré devant les juges d’instruction du tribunal judiciaire de Paris.

Eurojust a ouvert le dossier en mai 2021 à la demande des autorités françaises. L’agence a organisé cinq réunions de coordination pour faciliter la collaboration judiciaire entre les autorités impliquées dans l’enquête.

Cette opération conjointe entre les autorités de France, de République tchèque, d’Allemagne, d’Italie, de Lettonie, des Pays-Bas, d’Espagne, de Suède, du Japon, du Canada et des États-Unis marque la troisième action contre le même gang de ransomwares.

En septembre 2021, des efforts coordonnés impliquant les autorités françaises, ukrainiennes et américaines ont conduit à l’arrestation de deux suspects en Ukraine.

Par la suite, en octobre 2022, un autre suspect a été appréhendé au Canada grâce à une opération conjointe menée par les forces de l’ordre françaises, canadiennes et américaines.

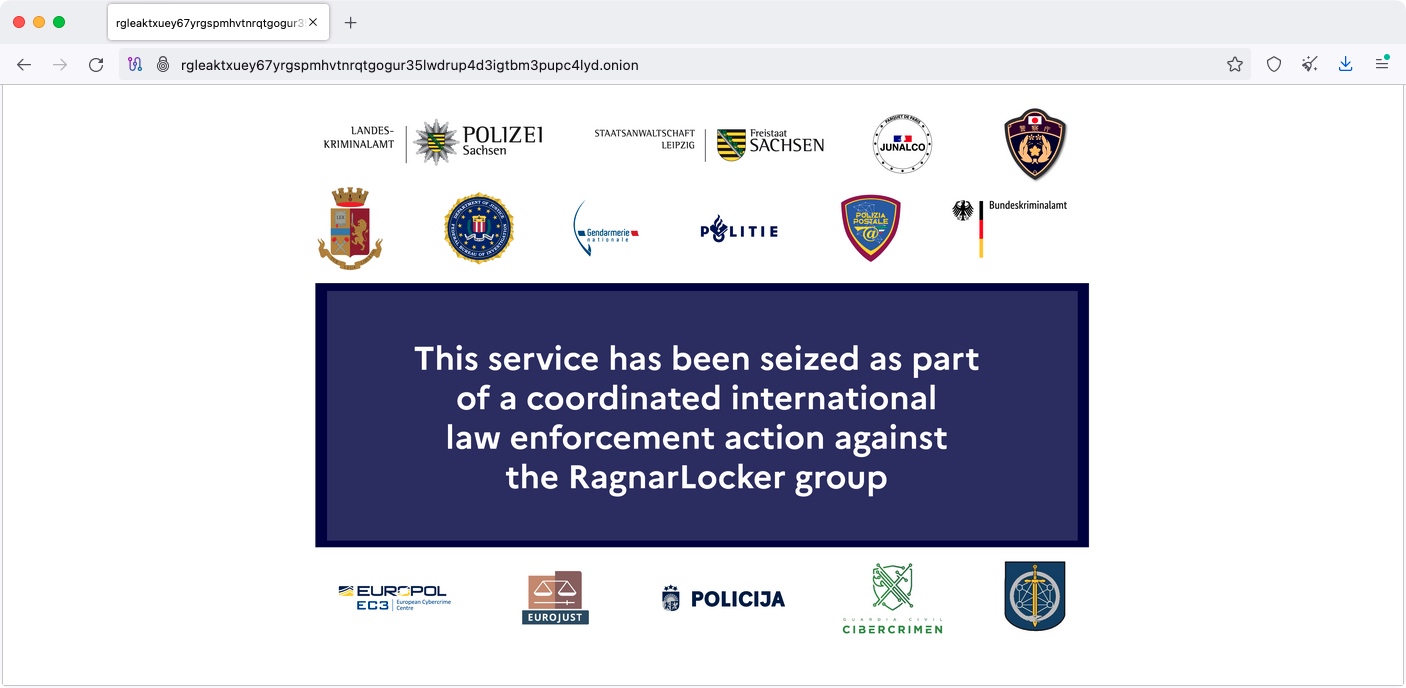

Au cours de l’opération coordonnée, les agents chargés de l’application des lois ont également saisi des actifs de crypto-monnaie et ont fermé jeudi les sites de négociation et de fuite de données de Ragnar Locker’s Tor.

« En outre, neuf serveurs ont été mis hors service : cinq aux Pays-Bas, deux en Allemagne et deux en Suède », a indiqué Europol.

« Ce service a été saisi dans le cadre d’une action coordonnée des forces de l’ordre contre le groupe Ragnar Locker », peut-on lire sur une bannière affichée sur le site de fuite de données de Ragnar Locker.

Parallèlement à la saisie réussie de l’infrastructure de Ragnar Locker, la Cyber Alliance ukrainienne (UCA) a piraté l’opération Trigona Ransomware, récupérant avec succès des données et effaçant les serveurs des cybercriminels.

L’opération de rançongiciel Ragnar Locker (également connue sous les noms de Ragnar_Locker et RagnarLocker) a fait surface fin décembre 2019 lorsqu’elle a commencé à cibler les entreprises victimes du monde entier.

Contrairement à de nombreux gangs de ransomwares modernes, Ragnar Locker ne fonctionnait pas comme un Ransomware-as-a-Service, dans lequel des affiliés sont recrutés pour pénétrer dans les réseaux des cibles et déployer le ransomware en échange d’une part des revenus.

Au lieu de cela, Ragnar Locker fonctionnait de manière semi-privée, car ils ne recrutaient pas activement d’affiliés, choisissant de collaborer avec des testeurs d’intrusion externes pour pénétrer dans les réseaux.

Sa liste de victimes précédentes comprend des entités de premier plan telles que le fabricant de puces informatiques ADATA, le géant de l’aviation Dassault Falcon et le fabricant de jeux japonais Capcom.

Selon un avis du FBI de mars 2022, ce ransomware a été déployé sur les réseaux d’au moins 52 organisations dans divers secteurs d’infrastructures critiques aux États-Unis depuis avril 2020.