Des centaines de produits UEFI de 10 fournisseurs sont susceptibles d'être compromis en raison d'un problème critique de chaîne d'approvisionnement du micrologiciel connu sous le nom de PKfail, qui permet aux attaquants de contourner Secure Boot et d'installer des logiciels malveillants.

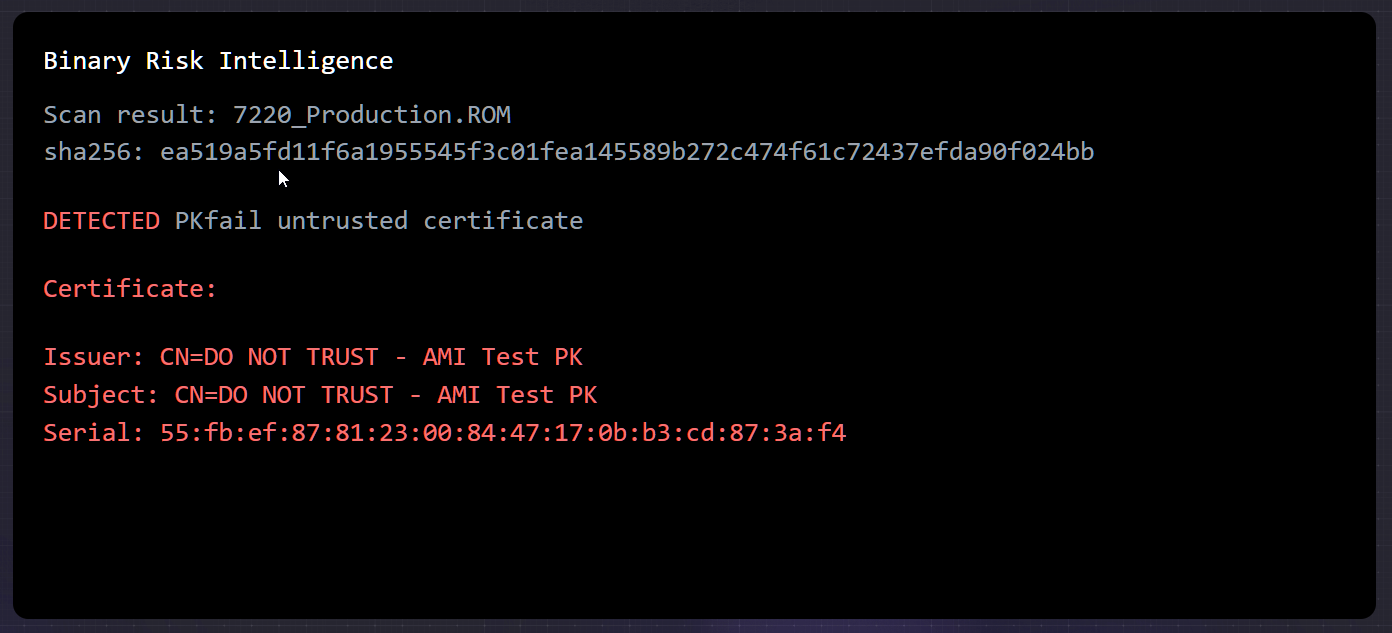

Comme l'a découvert l'équipe de recherche de Binarly, les appareils concernés utilisent une « clé principale » de test Secure Boot, également connue sous le nom de clé de plate-forme (PK), générée par American Megatrends International (AMI), qui a été étiquetée comme « NE PAS FAIRE CONFIANCE » et que les fournisseurs en amont auraient dû remplacer par leurs propres clés générées de manière sécurisée.

« Cette clé de plate-forme, qui gère les bases de données de démarrage sécurisé et maintient la chaîne de confiance du micrologiciel au système d'exploitation, n'est souvent pas remplacée par les OEM ou les fournisseurs d'appareils, ce qui entraîne la livraison d'appareils avec des clés non fiables », a déclaré l'équipe de recherche Binarly. dit.

Les fabricants de périphériques UEFI qui ont utilisé des clés de test non fiables 813 produits incluent Acer, Aopen, Dell, Formelife, Fujitsu, Gigabyte, HP, Intel, Lenovo et Supermicro.

En mai 2023, Binarly a découvert un incident de sécurité de la chaîne d'approvisionnement impliquant des fuites de clés privées d'Intel Boot Guard, affectant plusieurs fournisseurs. Comme l'a rapporté pour la première fois BleepingComputer, le gang d'extorsion Money Message a divulgué le code source MSI du firmware utilisé par les cartes mères de l'entreprise.

Le code contenait des clés privées de signature d'image pour 57 produits MSI et des clés privées Intel Boot Guard pour 116 autres produits MSI.

Plus tôt cette année, une clé privée d'American Megatrends International (AMI) liée à la « clé principale » de Secure Boot a également été divulguée, affectant plusieurs fabricants d'appareils d'entreprise. Les appareils concernés sont toujours utilisés et la clé est utilisée dans les appareils d'entreprise récemment commercialisés.

Impact et recommandations de PKfail

Comme l'explique Binarly, l'exploitation réussie de ce problème permet aux acteurs malveillants ayant accès aux appareils vulnérables et à la partie privée de la clé de la plate-forme de contourner Secure Boot en manipulant la base de données de clés d'échange de clés (KEK), la base de données de signatures (db) et la base de données de signatures interdites (dbx).

Après avoir compromis toute la chaîne de sécurité, du firmware au système d'exploitation, ils peuvent signer du code malveillant, ce qui leur permet de déployer des malwares UEFI comme CosmicStrand et BlackLotus.

« Le premier firmware vulnérable à PKfail a été publié en mai 2012, tandis que le dernier a été publié en juin 2024. Dans l'ensemble, cela fait de ce problème de chaîne d'approvisionnement l'un des plus longs du genre, s'étalant sur plus de 12 ans », a ajouté Binarly.

« La liste des appareils concernés, qui contient actuellement près de 900 appareils, est disponible dans notre Avis BRLY-2024-005. Un examen plus approfondi des résultats de l'analyse a révélé que notre plateforme a extrait et identifié 22 clés uniques non fiables.

Pour atténuer le risque de PKfail, il est conseillé aux fournisseurs de générer et de gérer la clé de plate-forme en suivant les meilleures pratiques de gestion des clés cryptographiques, telles que les modules de sécurité matérielle.

Il est également essentiel de remplacer toutes les clés de test fournies par des fournisseurs de BIOS indépendants comme AMI par leurs propres clés générées en toute sécurité.

Les utilisateurs doivent surveiller les mises à jour du micrologiciel publiées par les fournisseurs d'appareils et appliquer dès que possible les correctifs de sécurité traitant du problème de la chaîne d'approvisionnement PKfail.

Binarly a également publié le Site Web pk.failqui aide les utilisateurs à analyser gratuitement les binaires du micrologiciel pour trouver les appareils vulnérables à PKfail et les charges utiles malveillantes.